Khái niệm Zero Trust và các mạng có quyền truy cập dựa trên nguyên tắc “không tin cậy” bắt đầu được thảo luận rộng rãi sau khi đại dịch bắt đầu. Sự cô lập chung đã kết thúc, nhưng sự quan tâm đến ZT đã dừng lại ở Nga?

- Giới thiệu

- Khái niệm ZT và những mâu thuẫn của nó

- Không tin tưởng vào Nga

- Zero Trust và tương lai của hệ sinh thái CNTT

- Không tin tưởng trên thế giới

- Khi nào cần triển khai ZTNA?

- Con đường tiếp theo dẫn tới đâu?

- kết luận

Giới thiệu

Khái niệm Zero Trust (ZT) đã được thảo luận từ lâu, mặc dù nó chỉ được thảo luận đúng mức trên thị trường an ninh thông tin Nga với sự xuất hiện của đại dịch. Hơn nữa, khái niệm này đã được triển khai rộng rãi trên khắp thế giới, nhưng vì lý do nào đó ở Nga họ không thực sự thích nói về nó.

Nhiều người tin rằng ZT chỉ là sự phản ánh đơn giản về sự phát triển mang tính tiến hóa của các công nghệ bảo mật phần mềm đã tồn tại từ lâu và được các công ty trong nước ở Nga sử dụng rộng rãi. Họ nói rằng họ có thể chỉ thiếu một số cải tiến, nhưng điều này không quá quan trọng.

Có ý kiến cho rằng chỉ cần “sắp xếp” số tiền hiện có là đủ nếu các công cụ bảo mật thông tin được sử dụng trong công ty vẫn còn rải rác và Zero Trust sẽ hoạt động. Ví dụ: danh sách các thay đổi cần thiết được giảm xuống thành một tập hợp ngữ cảnh đơn giản cho người dùng và thiết bị tại thời điểm nhận được yêu cầu từ họ tới bất kỳ tài nguyên mạng nào.

Tuy nhiên, điều đáng chú ý là khái niệm Zero Trust không những không mới mà ở một mức độ nhất định đã lỗi thời. Hiện tại, họ thường nói về việc làm phong phú thêm phiên bản ZTX (Zero Trust Extended) sau này. Nhưng thông thường, những điều thú vị nhất bắt đầu khi nó được triển khai thực tế dưới dạng các công nghệ mạng như ZTNA (Truy cập mạng Zero Trust).

Khái niệm Zero Trust, bao gồm cả kế hoạch triển khai cơ bản, đã được chúng tôi vạch ra cách đây một năm rưỡi. Trong thời gian qua, nhiều câu hỏi mới đã xuất hiện và xuất hiện nhiều tin tức cần phải được tính đến khi đánh giá mức độ phổ biến và rộng rãi của việc triển khai Zero Trust trong các công ty Nga.

Trong bài viết này, chúng tôi sẽ cố gắng tiết lộ chương trình tin tức cập nhật và tiết lộ các chi tiết quan trọng liên quan đến sự phát triển của công nghệ ZT. Chúng tôi cũng sẽ nói về suy nghĩ của các chuyên gia bảo mật thông tin Nga về khái niệm Zero Trust, dựa trên cuộc thảo luận trong buổi phát sóng AM Live vào ngày 25 tháng 10 năm 2023 và chúng tôi sẽ đề cập đến chủ đề về phương hướng phát triển hơn nữa.

Hình 1. Các đại biểu tham gia thảo luận về công nghệ ZT tại AM Live (25/10/2023)

Khái niệm ZT và những mâu thuẫn của nó

Bản chất của khái niệm ZT rất đơn giản: sự tin cậy vào bất kỳ kết nối mạng nào (nội bộ hoặc bên ngoài, với người dùng hoặc thiết bị) phải luôn được coi là hạn chế và cần được xem xét thường xuyên, có tính đến nhiều bối cảnh khác nhau, cả hai đều được thu thập từ môi trường và phù hợp với đặc điểm của doanh nghiệp.

Trong trường hợp đơn giản nhất, chúng ta có thể nói về xác thực hai yếu tố lặp đi lặp lại khi làm việc với các kết nối mạng đã thiết lập trước đó. Đồng thời, các nhà tích hợp bảo mật thông tin tin rằng các tiêu chí xác minh không thể được coi là phổ quát. Chúng luôn mang tính riêng biệt đối với từng khách hàng cụ thể và phụ thuộc vào nhiệm vụ ứng dụng của họ, đặc điểm của cấu hình và môi trường mạng cũng như tài liệu quy định.

Tuy nhiên, việc giới thiệu không tin cậy không chỉ là thay đổi cách xác minh các kết nối. Nó cũng yêu cầu tổ chức lại mạng bằng cách sử dụng phân đoạn vi mô, giới thiệu các phân đoạn mạng lớp phủ, mở rộng các công cụ nhận dạng và giới thiệu rộng rãi các công cụ kiểm soát truy cập dựa trên chính sách.

Sự khác biệt chính giữa ZT và tổ chức kiểm soát truy cập truyền thống là gì? Tất nhiên, tốt nhất nên so sánh với các cấu hình mạng cục bộ (tại chỗ), rất phổ biến ở Nga. Họ sử dụng rộng rãi cách tiếp cận liên kết tập trung để kiểm soát truy cập trong mạng, được xây dựng trên hệ thống chính sách được chấp nhận và áp dụng nguyên tắc vai trò.

ZT yêu cầu kiểm tra thường xuyên việc tuân thủ các yêu cầu bảo mật thông tin trên các nút, được thực hiện cục bộ. Những thỏa hiệp, giải pháp thay thế và ngoại lệ cục bộ trước đây mà hầu hết các công ty thực hiện khi triển khai mạng của họ nhằm đạt được mô hình liên kết liền mạch cuối cùng sẽ trở nên bất lợi cho việc triển khai ZT. Cần phải có một lượng lớn công việc để sửa đổi hoàn toàn tất cả các quy tắc được thiết lập trên mạng. Vì việc cài đặt chúng là một quá trình lịch sử nên thường rất khó khôi phục lại ý nghĩa của một quy tắc cụ thể. Vì vậy, khi triển khai ZT luôn tiềm ẩn sự phản kháng từ các dịch vụ CNTT của công ty.

Chúng tôi cũng lưu ý rằng, ở một mức độ nhất định, ZT mâu thuẫn với logic thông thường của tương tác mạng, được xây dựng trên cùng các nguyên tắc được chấp nhận trong cộng đồng con người. Giao tiếp của con người liên quan đến giai đoạn đầu của việc thiết lập niềm tin. Bị phân tâm bởi việc kiểm tra sau đó là cản trở công việc của bạn. Nếu phát hiện thấy dấu hiệu xâm phạm, hệ thống tin cậy được xây dựng như vậy có thể bị phá hủy hoàn toàn hoặc “phần tử bị lỗi” bị vô hiệu hóa. Sau đó, toàn bộ quá trình kiểm tra và thiết lập quy tắc truy cập được thực hiện lại.

ZT giới thiệu quy tắc kiểm tra thường xuyên. Và đây chính là “thách thức” của hãng đối với mô hình hiện tại. Nếu bạn kiểm tra mạng thường xuyên thì mạng đó sẽ ngừng kết nối và kết nối mạng là một yêu cầu nghiêm ngặt. Do đó, việc triển khai thực tế khái niệm ZT không đơn giản như thoạt nhìn.

Không tin tưởng vào Nga

Khái niệm mạng lưới không tin cậy (ZTNA) đã trở nên phù hợp ở Nga, như chúng tôi đã lưu ý, trong thời kỳ đại dịch. Sau đó, nhân viên chuyển sang hình thức làm việc từ xa và phạm vi bảo vệ của doanh nghiệp được mở rộng đáng kể. Sau đại dịch, hình thức làm việc kết hợp vẫn được duy trì và dần dần bắt đầu được tích hợp vào cơ sở hạ tầng của công ty.

Việc chuyển đổi và phát triển ZTNA được triển khai ở Nga đã bị đối trọng bởi lập luận của những người tham gia thị trường cho rằng việc triển khai ZT đang gây ra sự dư thừa trong kiểm soát truy cập trong các công ty. Điều này khiến việc triển khai tốn nhiều công sức, làm tăng đáng kể yêu cầu về hiệu suất của thiết bị và dẫn đến nhu cầu cài đặt thêm phần cứng và phần mềm bảo mật thông tin. Kết quả là, không có sự gia tăng đáng kể về an ninh.

Sau đó, ý kiến của những người tham gia thị trường đã bị chia rẽ. Một số người bắt đầu nói về sự gia tăng đáng kể về mức độ kiểm soát và bảo mật của cơ sở hạ tầng bằng cách đưa ra các hạn chế đối với “giả định về sự tin cậy”. Những người khác cho rằng cần phải xây dựng các chính sách bảo mật chi tiết hơn để áp dụng cho tất cả các thành phần của cơ sở hạ tầng mạng – điều này đòi hỏi chi phí chuẩn bị và bảo trì tăng đáng kể.

“Đối với các công ty lớn, việc duy trì ma trận truy cập được phép là một vấn đề đau đầu. Nếu trước đây công ty không có công cụ như vậy thì ZT sẽ gây ra vấn đề lớn cho những khách hàng như vậy,” lưu ý trong một cuộc họp gần đây. Đang sống Pavel Korostelev, trưởng bộ phận quảng bá sản phẩm của công ty Security Code.

“ZT phá vỡ các phương pháp tiếp cận trước đây trong đó bảo mật thông tin được xây dựng dựa trên sự tin cậy với khả năng xác minh trong trường hợp xảy ra sự cố. Trong ZT, mọi thứ diễn ra theo chiều ngược lại: theo mặc định không có sự tin cậy, do đó việc kiểm tra liên tục được thực hiện, kết quả là một lượng tin cậy nhất định được phân bổ. Vitaly Morgunov, người đứng đầu bộ phận phát hiện mối đe dọa phức tạp tại Kaspersky Lab cho biết, điểm mới của ZT là cách tiếp cận này gây khó khăn cho những kẻ tấn công.

Theo Alexander Barinov, giám đốc danh mục sản phẩm an ninh mạng tại Solar Group of Companies, ở Nga, hai cách tiếp cận để triển khai khái niệm ZTNA cuối cùng đã được hình thành: đa nhà cung cấp (tích hợp) và một nhà cung cấp. Ở thị trường nước ngoài, cái sau được sử dụng thường xuyên hơn nhiều, nhưng ở Liên bang Nga cái trước vẫn chiếm ưu thế.

Với cách tiếp cận đa nhà cung cấp, không có quy tắc rõ ràng nào về sự hiện diện của một sản phẩm cụ thể trong hệ thống, do đó không có mức độ ưu tiên nào được xác định trước về cách triển khai khái niệm ZT trong công ty. Các sản phẩm cũng không phải lúc nào cũng hoạt động liền mạch với nhau, vì vậy thường cần phải thực hiện thử nghiệm bổ sung trước khi tích hợp chúng.

Alexander Barinov lưu ý: “Đồng thời, một số công ty lớn gần đây đã xuất hiện trên thị trường an ninh mạng trong nước, dòng sản phẩm cho phép chúng tôi cung cấp cho khách hàng phương pháp tiếp cận một nhà cung cấp. Trong khuôn khổ của nó, cổng an ninh mạng NGFW trở thành sản phẩm cốt lõi, xung quanh đó một hệ sinh thái sản phẩm toàn diện được tạo ra.

Trong phiên bản cổ điển, hệ sinh thái ZTNA bao gồm các sản phẩm thuộc các lớp IdM, PAM, EDR và DLP. Theo cách tiếp cận này, NGFW là cửa ngõ trung tâm cho các quyết định tiếp cận; IdM chịu trách nhiệm xác thực và ủy quyền end-to-end, PAM chịu trách nhiệm xác thực và ủy quyền người dùng đặc quyền; EDR phát hiện, nghiên cứu và bảo vệ khỏi hoạt động độc hại trên các máy trạm và máy chủ được kết nối mạng; DLP kiểm soát thông tin hoặc quyền truy cập mà người dùng từ xa trong hệ thống có được. Điều này cho phép kiểm soát toàn diện cơ sở hạ tầng – thiết bị ở cấp độ mạng và người dùng ở cấp độ truy cập.”

Zero Trust và tương lai của hệ sinh thái CNTT

Việc so sánh các phương pháp tiếp cận khác nhau đối với ZT đã được đưa ra trước đó là có lý do. Nó phản ánh những cách tiếp cận cơ bản khác nhau đối với sự phát triển của hệ sinh thái CNTT: ở Nga, họ hướng nhiều hơn đến sự phát triển của CNTT trong “tập trung ứng dụng của họ”, tức là ở địa phương, trong khi ở phương Tây rõ ràng có xu hướng thiên về sự phát triển ồ ạt của hệ sinh thái CNTT. hệ sinh thái đám mây.

Cách tiếp cận đám mây đã bắt đầu từ lâu. Về mặt chính thức, nó được quảng bá như một cách để tối ưu hóa nguồn lực của công ty và giảm chi phí, cũng như thống nhất các thiết bị được sử dụng. Đây là điểm khác biệt chính của nó, nhưng vì chúng ta đang thảo luận về công nghệ nên chúng ta sẽ đề cập đến khía cạnh này.

Trước đây, chính đám mây đã kích thích sự phát triển của công nghệ mạng được xác định bằng phần mềm (SDN). Sự xuất hiện và phát triển của ZT cũng là do xu hướng đám mây. Đối với đám mây, bạn cần sử dụng một mô hình bảo mật khác. Tất nhiên, nó phát triển dựa trên kinh nghiệm trong quá khứ, nhưng cách tiếp cận mới là nỗ lực kết hợp bảo mật ở cấp độ cộng tác giữa các đám mây lai và hệ thống CNTT cục bộ.

“Cách tiếp cận ZT của phương Tây ngụ ý sự tập trung nhiều hơn vào việc sử dụng đám mây,” Vitaly Morgunov (Kaspersky) xác nhận quan điểm này. — Do đó, việc giải quyết các vấn đề ZT được triển khai ở đó dễ dàng hơn nhiều so với ở Nga, nơi họ cố gắng thực hiện mọi thứ theo những cách thức địa phương ngắn gọn (tại chỗ), điều này không ngụ ý quyền truy cập vào các nguồn lực bên ngoài, bao gồm cả các cuộc gọi đến nhà môi giới bảo mật, người giải quyết các vấn đề liên quan. để cung cấp quyền truy cập trong khuôn khổ phương pháp tiếp cận ZT.”

Vitaly Darovskikh, giám đốc phát triển sản phẩm tại UserGate, đồng ý với quan điểm này: “Các nhà cung cấp phương Tây đến với ZT theo một cách tiến hóa, họ đã phát hiện ra rằng khái niệm này có thể được triển khai bằng cách chia sẻ một nhóm sản phẩm. Các nhà cung cấp Nga có danh sách ngắn hơn các sản phẩm được phát hành trong danh mục đầu tư của họ, nhưng ban đầu họ đã hiểu rõ về mục tiêu mà họ nên cố gắng đạt được.”

Những ước tính này giúp giải thích tại sao sự khác biệt về mức độ phổ biến của khái niệm ZT ở Nga và ở phương Tây lại lớn đến vậy. Rõ ràng là logic phát triển công nghệ này sẽ không chỉ giới hạn ở sự xuất hiện của khái niệm ZTX mở rộng và các công nghệ mạng ZTNA. Một cái gì đó nhiều hơn phải theo sau. Những gì chính xác?

Không tin tưởng trên thế giới

Hãy tạm dừng lại những gì chúng tôi đã viết cách đây khoảng một năm rưỡi. Vào ngày 12 tháng 5 năm 2021, ngay trước khi quan hệ trên thế giới ngày càng xấu đi, Nhà Trắng Hoa Kỳ đã đưa ra tuyên bố chính thức. Nó báo cáo rằng, “trên thực tế, phải đối mặt với sự gia tăng số lượng các cuộc tấn công mạng “thông minh” chống lại các tổ chức công và tư nhân, chính phủ liên bang sẽ tăng nghiêm túc khối lượng đầu tư và đảm bảo tăng cường chất lượng về tính bảo mật cho các hệ thống của mình. ”

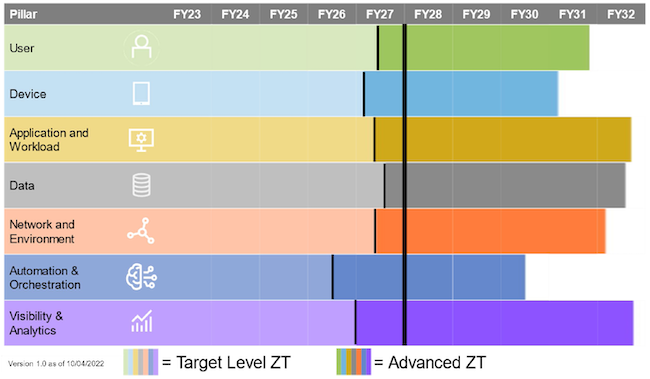

Vào ngày 26 tháng 1 năm 2022, người đứng đầu tất cả các cơ quan chính phủ và cơ quan chính phủ Hoa Kỳ đã nhận được Lệnh của Nhà Trắng về việc triển khai các tiêu chuẩn an ninh mạng mới như một phần của quá trình chuyển đổi sang kiến trúc ZT. Do đó, “không tin cậy” được tuyên bố là một thông lệ bắt buộc đối với các tổ chức liên bang. Đặc biệt, phải hoàn thành việc chuyển toàn bộ cấu trúc của Bộ Quốc phòng Mỹ sang kiến trúc ZT cho đến cuối năm 2027.

Hình 2. Các giai đoạn và phương hướng triển khai ZT tại Bộ Quốc phòng Hoa Kỳ

Phiên bản “thay thế nhập khẩu” về bảo mật thông tin của CII của Mỹ chỉ là một ví dụ cụ thể, nhưng nó cho thấy rõ rằng thế giới đang coi trọng việc triển khai khái niệm ZT hơn cả.

Khi nào cần triển khai ZTNA?

Vitaly Morgunov (Kaspersky) cho biết: “Động lực triển khai ZT là việc sử dụng rộng rãi các máy khách VPN, thiết bị BYOD, các thành phần cơ sở hạ tầng nội bộ với yêu cầu bảo mật thông tin ngày càng tăng và các thiết bị di động trong cơ sở hạ tầng mạng”.

Theo Pavel Korostelev (“Mã bảo mật”), nhu cầu triển khai ZT nảy sinh khi công ty “sử dụng rộng rãi quyền truy cập từ xa cho nhân viên và tương tác giữa các đám mây giữa các thành phần CNTT; quyền truy cập cho các nhà thầu được duy trì; có sự tương tác về CNTT giữa hai tổ chức (ví dụ: đối tác); quyền truy cập cục bộ được sử dụng thông qua một nhà môi giới bảo mật thông tin, qua đó các yêu cầu từ cả người dùng cục bộ và người dùng từ xa đều được thực hiện.”

Pavel Korostelev cho biết thêm: “Những khó khăn trong việc triển khai ZT bắt đầu từ sự ra đời của hỗ trợ đám mây và phân phối ứng dụng bên ngoài”. “Ở đây chúng tôi phải cải thiện đáng kể các nguyên tắc được sử dụng để tính toán chỉ số niềm tin của người dùng.”

Pavel Korostelev xác định bốn lựa chọn để triển khai ZT:

- Một tác nhân xác thực được cài đặt trên mỗi nút.

- Có một vùng đáng tin cậy phía trước mà nhà môi giới được cài đặt. Nó kiểm tra dữ liệu đến, xác thực người dùng, tiết lộ lưu lượng truy cập và chuyển nó đến người nhận mong muốn.

- “Cổng tài nguyên” khi không có tác nhân nào ở phía người dùng và máy chủ. Trong trường hợp này, nhà môi giới được cài đặt ở giữa, nó xác thực người dùng và chuyển lưu lượng truy cập của người đó nếu được xác nhận.

- “Hộp cát”. Trong trường hợp này, trên máy mục tiêu, lưu lượng truy cập được truyền qua môi trường ảo hóa và hệ thống bảo mật thông tin sẽ kiểm tra tất cả những người tham gia tương tác trong đó.

Con đường tiếp theo dẫn tới đâu?

Trong số các chuyên gia bảo mật thông tin, bạn thường có thể nghe ý kiến rằng công nghệ ZT là tiếng vang của một phương pháp đã được đề xuất cách đây 20 năm nhưng vẫn chưa được thực hiện vì nhiều lý do ứng dụng, bao gồm cả mức hiệu suất sẵn có có tính đến việc đánh giá quy mô cần thiết cho các công ty lớn.

Có gì mới với sự xuất hiện của ZT?

Trước hết, các công nghệ Secure Access Service Edge (SASE) mới được sử dụng để cung cấp nội dung đám mây và các biện pháp kiểm soát bảo mật không phải cho trung tâm dữ liệu truyền thống mà trực tiếp đến nguồn kết nối. Với sự phát triển của điện toán đám mây và biên cũng như công việc từ xa, các phương pháp tiếp cận truyền thống đối với bảo mật vành đai đã trở nên không đủ.

Các phương pháp tiếp cận trước đây làm cho cấu hình mạng và chính sách bảo mật trở nên quá phức tạp, buộc các nhà cung cấp phải phát minh ra các công nghệ mới: mạng mới và thiết kế truy cập an toàn có tính đến danh tính và bối cảnh, kết nối người dùng, thiết bị và phân đoạn mạng riêng lẻ với tài nguyên kỹ thuật số chung của công ty trong khái niệm ZT .

SASE kết hợp khả năng kết nối mạng được xác định bằng phần mềm với các tính năng bảo mật mạng khác nhau trong một nền tảng đám mây duy nhất. Cách tiếp cận này cung cấp khả năng xác thực và kết nối an toàn, khả năng SD-WAN và hỗ trợ các dịch vụ bảo mật đám mây, bao gồm SWG (Cổng web bảo mật), CASB (Nhà môi giới bảo mật truy cập đám mây) và ZTNA.

Hình 3. Các thành phần của công nghệ SASE

kết luận

Alexander Barinov (Solar Group of Các công ty).

Việc triển khai ZTNA phản ánh sự trưởng thành trong phát triển bảo mật thông tin của công ty. Đây không phải là thuốc chữa bách bệnh cho mọi căn bệnh mà là một cách tiếp cận giúp cấu trúc các công cụ bảo mật thông tin đã triển khai trước đó để đảm bảo mức độ bảo mật cao hơn so với khi sử dụng riêng lẻ.