Trong kỷ nguyên IoT, xác thực thiết bị đáng tin cậy là rất quan trọng. Các nguyên tắc đằng sau nó là gì? Làm thế nào để kết hợp đúng chứng chỉ X.509, mã thông báo bảo mật, xác thực đa yếu tố và các phương pháp khác? Những cách tiếp cận kiến trúc nào sẽ giúp bảo vệ cơ sở hạ tầng xác thực khỏi các mối đe dọa?

- Giới thiệu

- Nguyên tắc cơ bản của xác thực thiết bị

- 2.1. Bảo mật

- 2.2. Bảo vệ chống giả mạo

- 2.3. khả năng chịu lỗi

- 2.4. Trách nhiệm của thiết bị

- Phương pháp xác thực thiết bị

- 3.1. Dựa trên các phím

- 3.2. Chứng chỉ X.509

- 3.3. Xác thực vị trí địa lý

- 3.4. Chứng thực lẫn nhau

- 3.5. Xác thực uy tín

- 3.6. Giao thức bảo mật

- Các khía cạnh thực tế của xác thực thiết bị

- Một cái nhìn vào tương lai

- kết luận

Giới thiệu

Trong kỷ nguyên của cuộc cách mạng công nghiệp lần thứ tư, các thành phố thông minh và việc triển khai hàng loạt IoT, vấn đề bảo mật thông tin đang trở nên đặc biệt cấp bách. Trong trường hợp không có sự xác minh đầy đủ các thiết bị, tin tặc có thể xâm nhập vào các mạng công nghiệp, hệ thống thông tin năng lượng và cơ sở giao thông, làm tê liệt hoạt động của các nhà máy điện, hệ thống kiểm soát giao thông, dây chuyền sản xuất.

Để bảo vệ chống lại các mối đe dọa này, có xác thực thiết bị, đây là quá trình xác minh tính xác thực của thiết bị khi kết nối với mạng hoặc dịch vụ. Nó ngăn chặn việc trao đổi dữ liệu với các thực thể giả mạo.

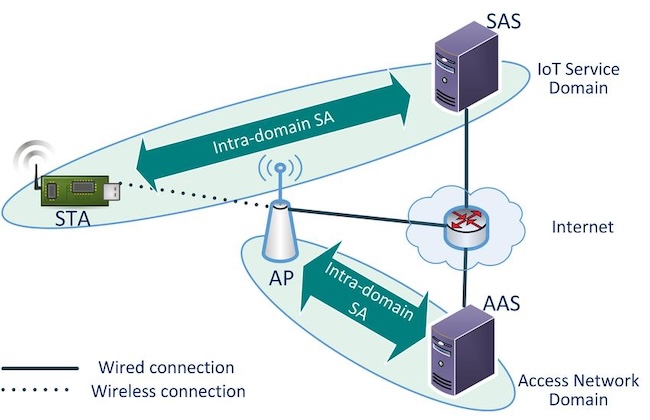

Hình 1. Kiến trúc xác thực IoT

Hình minh họa: Thiết bị IoT (STA), điểm truy cập (AP), máy chủ xác thực (AAS), máy chủ ủy quyền (SAS), mạng truy cập và miền dịch vụ IoT, kết nối có dây và không dây, thể hiện quy trình Liên kết bảo mật nội miền (SA nội miền).

Nguyên tắc cơ bản của xác thực thiết bị

Việc xác thực các thiết bị trong IoT, mạng công ty và cơ sở hạ tầng đám mây dựa trên bốn nguyên tắc:

- Bảo vệ quyền truy cập vào dữ liệu xác thực (tính bảo mật).

- Đảm bảo tính toàn vẹn của thông tin xác thực (bảo vệ chống lại việc giả mạo).

- Độ tin cậy của hệ thống xác thực (khả năng chịu lỗi).

- Xác nhận xác thực đã hoàn tất (trách nhiệm của thiết bị).

Trong thực tế hiện đại, những nguyên tắc này đủ để xây dựng một hệ thống xác thực đáng tin cậy.

Bảo mật

Nguyên tắc bảo mật đảm bảo bảo vệ dữ liệu xác thực khỏi bị chặn và sửa đổi trong quá trình truyền, đảm bảo tính bảo mật của chúng ngay cả trong các mạng không được bảo vệ. Các phương pháp mã hóa được sử dụng để thực hiện.

Đầu tiên, đó là mã hóa đối xứng. Chế độ mã hóa xác thực AES-GCM cung cấp cả tính bảo mật và tính toàn vẹn của dữ liệu. Các ưu điểm bao gồm hiệu suất cao do khả năng song song hóa và bảo vệ chống lại các cuộc tấn công với yếu tố xác định tính chính xác của phép cộng mật mã (padding oracle).

Một giải pháp thay thế là kết hợp mã hóa luồng XChaCha20 với bộ xác thực Poly1305. Phương pháp này cung cấp hiệu suất mã hóa cao trên PC hiện đại và bộ xử lý di động, cũng như tốc độ chấp nhận được trên các bộ vi điều khiển và thiết bị IoT. Ngoài ra, nó còn chống lại các cuộc tấn công bộ nhớ đệm.

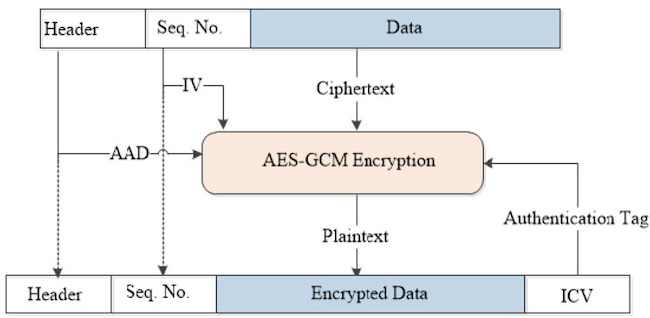

Hình 2. Quá trình mã hóa dữ liệu sử dụng chế độ AES-GCM

Sơ đồ này hiển thị dữ liệu đầu vào (“Header”, “Seq. No.”, “Data”), quy trình mã hóa, quá trình tạo ra bản mã (“Ciphertext”) và thẻ xác thực (“Authentication Tag”), cũng như cấu trúc của dữ liệu đầu ra (“Header”, “Seq. No.”, “Encrypted Data”, “ICV”).

Thứ hai, đó là mã hóa không đối xứng:

- Sơ đồ chữ ký số Ed25519 dựa trên đường cong Edwards. Do các đặc tính toán học của các đường cong này, cho phép thực hiện các phép nhân vô hướng hiệu quả, cũng như sử dụng các trường 128 bit khi xây dựng đường cong, tốc độ tạo chữ ký và xác minh cao được đảm bảo với kích thước khóa nhỏ gọn là 256 bit. Ed25519 chống lại các cuộc tấn công kênh phụ và không dễ bị các lỗ hổng điển hình của ECDSA. Do đó, nó được ứng dụng trong các giao thức và ứng dụng đòi hỏi hiệu suất cao và tính nhỏ gọn, chẳng hạn như SSH, OpenPGP và tiền điện tử.

- Giao thức trao đổi khóa X25519 dựa trên Curve25519. Cung cấp tính bảo mật chuyển tiếp hoàn hảo (PFS) khi được sử dụng trong các giao thức như TLS: ngay cả khi các khóa dài hạn bị xâm phạm, vẫn không thể giải mã lưu lượng phiên đã chặn trước đó, vì các khóa phiên mới được tạo cho mỗi phiên, các khóa này sẽ bị xóa sau khi phiên hoàn tất. Nó được sử dụng trong các phiên bản bảo mật của giao thức SSH, TLS, IPsec để trao đổi khóa và thiết lập kết nối.

Thứ ba, các giao thức Zero-Knowledge Proof được sử dụng để tăng cường bảo vệ dữ liệu. Chúng giúp triển khai truyền dữ liệu được mã hóa an toàn qua mạng. Các công nghệ như Secure Enclave hoặc Trusted Platform Module (TPM) được sử dụng để lưu trữ khóa mật mã trong môi trường biệt lập. Ngoài ra còn có xác thực đa yếu tố (MFA) với mã thông báo phần cứng để bảo vệ bổ sung.

Bảo vệ chống giả mạo

Bảo vệ chống giả mạo là rất quan trọng đối với tính bảo mật của hệ thống thông tin. Số lượng các sự cố xâm phạm dữ liệu của công ty do tin tặc chặn và sửa đổi thông tin không ngừng tăng lên. Điều này dẫn đến sự gia tăng các vụ tấn công và các trường hợp chặn truy cập sai.

Để chống lại các mối đe dọa này, các hàm băm mật mã SHA-256 và SHA-3 đã được tạo ra. Chúng tạo ra các dấu vân tay kỹ thuật số duy nhất (hash) cho mỗi khối dữ liệu. Điều này đảm bảo tính toàn vẹn của thông tin được truyền đi, vì bất kỳ thay đổi nào cũng sẽ dẫn đến sự không khớp giá trị. Sự khác biệt này sẽ được phát hiện trong quá trình xác minh ở phía nhận.

Mã xác thực tin nhắn (MAC) cũng được sử dụng để xác minh nguồn dữ liệu. Ví dụ, HMAC-SHA256 dựa trên khóa đối xứng chỉ người gửi và người nhận biết. Điều này xác nhận rõ ràng rằng tin nhắn được gửi bởi người gửi thực sự, mà không có khả năng thay thế trong quá trình truyền tải.

Để đảm bảo tính toàn vẹn, xác thực và không thể chối bỏ của các thông điệp được truyền đi, các chữ ký số RSA-PSS và ECDSA đã được tạo ra. Chúng dựa trên mật mã bất đối xứng sử dụng một cặp khóa – công khai và riêng tư. Điều này cho phép bất kỳ ai xác minh rằng thông điệp đã được ký bằng khóa riêng của người gửi và không bị thay đổi sau khi ký. Đồng thời, người gửi sẽ không thể phủ nhận thực tế của chữ ký, vì chỉ có anh ta mới có khóa riêng.

Nếu không kiểm tra tính toàn vẹn và tính xác thực của dữ liệu xác thực, tin tặc có thể truy cập trái phép hoặc chặn người dùng hợp pháp. Do đó, đảm bảo tính toàn vẹn là nguyên tắc cơ bản của bảo mật thông tin.

Để xác minh tính toàn vẹn, việc so sánh hàm băm của người gửi và người nhận, xác minh MAC bằng khóa bí mật được chia sẻ, xác minh chữ ký số bằng khóa công khai của người gửi, giao thức truyền an toàn (TLS / SSL), dấu thời gian và số một lần để chống lại các cuộc tấn công phát lại được sử dụng.

Các biện pháp này đảm bảo dữ liệu xác thực luôn nhất quán trong quá trình truyền, đây được coi là yêu cầu bảo mật cơ bản.

khả năng chịu lỗi

Lỗi trong cơ chế xác thực có thể dẫn đến hậu quả nghiêm trọng, từ việc mất quyền truy cập của người dùng cho đến việc đóng cửa hoàn toàn các quy trình của công ty.

Và đây là giải pháp cứu cánh:

- Hệ thống xác thực phân tán với cân bằng tải.

- Sao lưu các thành phần cơ sở hạ tầng quan trọng (máy chủ, cơ sở dữ liệu, kênh truyền thông).

- Cơ chế phục hồi lỗi tự động.

- Lưu trữ dữ liệu xác thực ở phía máy khách để hoạt động ngoại tuyến.

- Theo dõi và chủ động phát hiện các vấn đề trong quá trình vận hành hệ thống xác thực.

Trách nhiệm của thiết bị

Nguyên tắc này đảm bảo rằng thiết bị không thể phủ nhận thực tế là nó đã vượt qua quy trình xác thực. Điều này rất quan trọng đối với việc điều tra sự cố và phòng ngừa gian lận.

Việc triển khai sử dụng chữ ký số dựa trên mật mã bất đối xứng (RSA, ECDSA), dấu thời gian liên kết với từng hành động xác thực, cũng như nhật ký kiểm tra của tất cả các hoạt động xác thực được bảo vệ khỏi sự xâm phạm và các mô-đun bảo mật phần cứng (HSM) để lưu trữ khóa an toàn. Cũng đáng đề cập đến việc sử dụng công nghệ khởi động đáng tin cậy (Secure Boot) để đảm bảo tính toàn vẹn của phần mềm thiết bị.

Điều quan trọng là phải đảm bảo tính duy nhất của các mã định danh thiết bị và tính không thể xâm phạm của chúng. Vì mục đích này, các trình tạo số ngẫu nhiên mạnh về mặt mật mã và các cơ chế liên kết mã định danh với phần cứng (ví dụ: PUF – các hàm không thể sao chép vật lý) được sử dụng.

Phương pháp xác thực thiết bị

Có sáu phương pháp xác thực thiết bị chính: dựa trên khóa, dựa trên chứng chỉ X.509, dựa trên mã thông báo, dựa trên vị trí địa lý, dựa trên tương hỗ và dựa trên danh tiếng.

Dựa trên các phím

Trong cơ sở hạ tầng IoT hiện đại và môi trường đám mây, việc duy trì nhận dạng và xác thực đáng tin cậy của các thiết bị là rất quan trọng. Những phương pháp nào giải quyết vấn đề này? Ví dụ, giao thức SSH (Secure Shell). Giao thức này được sử dụng để truy cập từ xa an toàn vào hệ thống. Quy trình hoạt động như sau:

- Người quản trị tạo cặp khóa RSA (4096 bit) trên máy trạm.

- Khóa công khai được sao chép vào máy chủ đích trong tệp “~/.ssh/authorized_keys”.

- Khi kết nối, máy khách ký một thử thách ngẫu nhiên từ máy chủ bằng khóa riêng. Máy chủ xác minh chữ ký bằng khóa công khai từ “authorized_keys”.

Phương pháp này loại bỏ việc truyền mật khẩu qua mạng và chống lại các cuộc tấn công bằng vũ lực. Để tránh việc quản lý thủ công các khóa của hàng nghìn người dùng và máy chủ, môi trường doanh nghiệp sử dụng chứng chỉ SSH. Đây là các tài liệu điện tử do trung tâm chứng nhận (CA) của tổ chức cấp và xác nhận quyền sở hữu khóa công khai của người dùng. CA được tạo ra để ký khóa người dùng. Máy chủ được cấu hình để tin tưởng CA này nhằm chỉ chấp nhận các khóa đã được chứng nhận.

Do đó, bất kỳ người dùng nào có chứng chỉ hợp lệ đều có thể xác thực trên bất kỳ máy chủ doanh nghiệp nào mà không cần cấu hình trước. Điều này đơn giản hóa việc kiểm soát truy cập trong các cơ sở hạ tầng lớn. Nhưng xác thực đối xứng đã được sử dụng trong các giao thức không dây, chẳng hạn như WPA2-PSK cho Wi-Fi. Ở đây, thiết bị và điểm truy cập có một khóa chung. Khi kết nối, các mã ngẫu nhiên một lần (nonce) được trao đổi và các khóa mã hóa tạm thời được tính toán dựa trên chúng.

Phương pháp này đặc biệt phù hợp với mạng gia đình và văn phòng nhỏ, nhưng cần được bảo vệ chống lại các cuộc tấn công từ điển (bruteforce). Các cuộc tấn công bruteforce chỉ nhằm mục đích thử tất cả các tổ hợp ký tự có thể để đoán mật khẩu. Các cuộc tấn công như vậy được thiết kế cho các mật khẩu yếu dễ đoán.

Chứng chỉ X.509

Chứng chỉ X.509 là một tiêu chuẩn được sử dụng rộng rãi để xác thực trong các mạng hiện đại. Tại sao chúng lại phổ biến như vậy? Nó sử dụng tiêu chuẩn mật mã X.509 ITU-T cho cơ sở hạ tầng khóa công khai (PKI). Nó cung cấp một cách đáng tin cậy để xác nhận tính xác thực của một thực thể (máy chủ, thiết bị, người dùng) thông qua chứng chỉ kỹ thuật số.

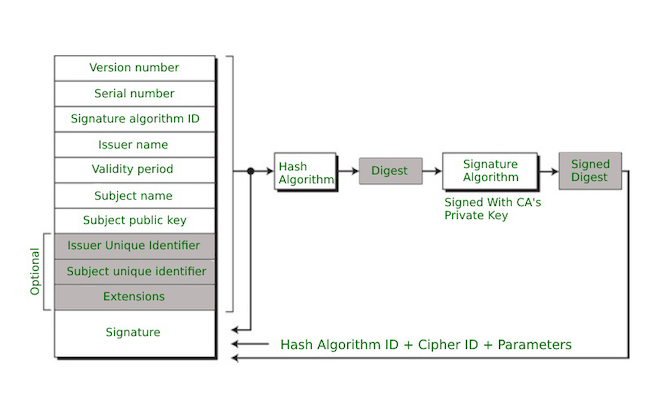

Hình 3. Cấu trúc chứng chỉ X.509 với các trường chính

Sơ đồ này hiển thị các thành phần cơ bản của chứng chỉ: Số phiên bản, Số sê-ri, ID thuật toán chữ ký, Tên đơn vị phát hành và Tên chủ thể, Thời hạn hiệu lực, Khóa công khai của chủ thể, Phần mở rộng và Chữ ký.

Quá trình xác thực khi sử dụng chứng chỉ X.509 trong giao thức TLS trông như thế nào:

- Máy khách gửi yêu cầu ClientHello để chỉ rõ các thuật toán mà nó hỗ trợ.

- Máy chủ phản hồi bằng ServerHello, chọn thuật toán và gửi chứng chỉ của nó.

- Máy khách xác minh chứng chỉ máy chủ: kiểm tra chữ ký số bằng khóa công khai của bên cấp, xác thực chuỗi đến CA gốc, kiểm tra ngày hết hạn và sự có/không có tín hiệu thu hồi chứng chỉ (thông qua OCSP hoặc CRL) và tên miền có khớp không.

- Nếu xác minh thành công, máy khách sẽ tạo khóa phiên, mã hóa khóa này bằng khóa công khai của máy chủ và gửi đến máy chủ.

- Máy chủ giải mã khóa phiên bằng khóa riêng của nó.

- Bây giờ cả hai bên đều có khóa phiên chung để mã hóa các trao đổi tiếp theo.

Các thiết bị IoT thường sử dụng các giao thức nhẹ như DTLS (Datagram TLS), giao thức này điều chỉnh TLS để chạy trên UDP. Điều này rất quan trọng đối với các thiết bị có tài nguyên hạn chế và kết nối không ổn định. Chứng chỉ X.509 cũng được sử dụng để xác thực thiết bị an toàn tại đây.

Một cách khác để tăng cường bảo mật là sử dụng mã thông báo bảo mật. Đây là các thiết bị vật lý hoặc ảo tạo ra mật khẩu một lần (OTP) hoặc khóa mật mã. Chúng triển khai xác thực hai yếu tố (2FA), yêu cầu bằng chứng về quyền sở hữu mã thông báo ngoài mật khẩu thông thường.

Ví dụ về mã thông báo phần cứng là RSA SecurID (tạo mã 6 chữ số mới sau mỗi 60 giây), YubiKey (thiết bị USB hỗ trợ FIDO U2F, FIDO2, OTP, PIV).

Các mã thông báo phần mềm phổ biến là Google Authenticator (Mật khẩu một lần dựa trên thời gian, thuật toán TOTP), Authy (hỗ trợ TOTP và Mật khẩu một lần dựa trên HMAC, HOTP).

Thuật toán TOTP (RFC 6238) hoạt động như sau:

- Thiết bị và máy chủ có chung Khóa bí mật chung (thường là 16–20 byte).

- Khoảng thời gian bước được xác định (thường là 30 giây).

- Để tạo OTP, thời gian hiện tại được làm tròn theo Bước thời gian, HMAC-SHA1 được tính cho khóa chia sẻ và thời gian hiện tại, 31 bit thấp hơn của kết quả được lấy và số này được chuyển đổi thành mã 6 chữ số.

Nếu không có chứng chỉ X.509 và mã thông báo bảo mật, các thiết bị IoT sẽ dễ bị truy cập trái phép, đánh cắp dữ liệu, giả mạo, tấn công MitM và DDoS.

Xác thực vị trí địa lý

Xác thực định vị địa lý sử dụng phép tam giác hóa, định vị và cảm biến tiệm cận để xác minh tọa độ của thiết bị. GPS, mạng di động, Wi-Fi và Bluetooth tạo thành một dấu vân tay định vị địa lý duy nhất cho phép bạn xác nhận vị trí vật lý của thiết bị khi cố gắng xác thực.

Tính xác thực của yêu cầu được xác nhận bằng cách phân tích sự ràng buộc với vị trí, tuyến đường di chuyển và các mã định danh của mạng không dây. Các giao thức EAP-SIM và EAP-AKA xác minh thẻ SIM bằng khóa mật mã, so sánh dữ liệu với HSS của nhà điều hành. Điều này được thực hiện để ngăn chặn truy cập trái phép từ các thiết bị giả mạo hoặc bị đánh cắp.

Công nghệ NFC, UWB và BLE cho phép các thiết bị vượt qua xác thực khoảng cách bằng cách đo khoảng cách đến các thẻ đáng tin cậy. Độ chính xác định vị địa lý dao động từ vài mét đối với GPS và mạng di động đến centimet đối với UWB. Điều này cho phép bạn hạn chế quyền truy cập vào các tài nguyên dựa trên vị trí vật lý chính xác.

Một trong những mối đe dọa lớn đối với xác thực định vị địa lý là giả mạo tọa độ. Đây là phương pháp tấn công mà tin tặc làm giả dữ liệu địa lý của thiết bị để đánh lừa hệ thống và giành quyền truy cập. Các cuộc tấn công thành công theo kiểu này dẫn đến rò rỉ thông tin mật và tổn thất tài chính cho các tổ chức bị ảnh hưởng.

Để chống lại các mối đe dọa này, các phương pháp xác minh vị trí phức tạp được sử dụng. Ví dụ, xác minh kết hợp bằng GPS, Wi-Fi, đèn hiệu BLE và Cell ID cung cấp xác nhận đáng tin cậy về tính xác thực của thiết bị dựa trên tọa độ thực tế. Điều này khiến kẻ tấn công khó làm giả dữ liệu địa lý hơn.

Ngoài ra, việc mã hóa kênh truyền giúp bảo vệ quyền riêng tư của người dùng khỏi bị theo dõi.

Do đó, xác thực địa lý tạo thành một vành đai bảo mật đa yếu tố liên kết danh tính kỹ thuật số với môi trường vật lý. Điều này giúp nhanh chóng xác định các thỏa hiệp dựa trên các bất thường về vị trí và nhanh chóng chặn truy cập trái phép bên ngoài các vùng đáng tin cậy. Việc triển khai các phương pháp như vậy làm tăng đáng kể tính bảo mật của các hệ thống thông tin hiện đại.

Chứng thực lẫn nhau

Nếu không có xác thực lẫn nhau mạnh mẽ, tin tặc có thể chặn lưu lượng truy cập, giả mạo tin nhắn hoặc mạo danh người tham gia đã được xác minh trong giao tiếp.

Để ngăn chặn điều này, các giao thức bảo mật SSL/TLS, Kerberos, v.v. triển khai cơ chế xác thực lẫn nhau.

Giao thức SSL/TLS với trao đổi chứng chỉ X.509 cung cấp xác thực hai chiều cho máy khách và máy chủ. Máy chủ hiển thị chứng chỉ của mình để chứng minh danh tính và máy khách có thể sử dụng chứng chỉ của mình để xác thực với máy chủ. Điều này bảo vệ chống lại các cuộc tấn công:

- Tấn công trung gian (MitM): kẻ tấn công sẽ chặn lưu lượng truy cập và cố gắng mạo danh một trong các bên.

- Với bản sao (Evil Twin), trong đó tin tặc sẽ sao chép một điểm truy cập Wi-Fi hợp pháp để chặn dữ liệu.

- Với SSL Stripping, kẻ tấn công sẽ cố gắng hạ cấp kết nối HTTPS an toàn xuống HTTP không an toàn.

Kerberos là một giao thức thường được sử dụng trong các mạng công ty. Nó sử dụng một hệ thống vé và dấu thời gian để xác thực lẫn nhau giữa máy khách và máy chủ. Máy khách yêu cầu vé từ một trung tâm phát hành vé (KDC) và sử dụng chúng để truy cập các dịch vụ. Vé có thời hạn hiệu lực hạn chế và được mã hóa bằng các khóa bí mật mà chỉ những người tham gia giao dịch mới biết. Điều này đảm bảo nhận dạng người dùng đáng tin cậy và bảo vệ chống lại truy cập trái phép.

Xác thực uy tín

Các khái niệm sau đây là cơ sở của xác thực danh tiếng:

- Web of Trust (WoT) trong PGP. Những người tham gia ký chéo khóa mật mã của nhau. Điều này tạo thành một mạng lưới tin cậy phi tập trung.

- Các thuật toán như PageRank. Chúng xếp hạng các nút trong mạng dựa trên kết nối và danh tiếng của chúng.

- PKI dựa trên Blockchain. Các giao thức đồng thuận phân phối khóa công khai một cách an toàn. Blockchain làm cho cơ sở hạ tầng khóa công khai không thể thay đổi và minh bạch.

Xác thực danh tiếng sử dụng các khuôn khổ KeyNote và EigenTrust, cho phép thu thập và phân tích dữ liệu danh tiếng từ nhiều nguồn khác nhau. Chúng thay đổi động mức độ tin cậy của người tham gia dựa trên hành vi và lịch sử tương tác của họ. Theo cách này, hệ thống thích ứng với các mối đe dọa thay đổi.

Việc tích hợp các công nghệ như vậy giúp tạo ra một hệ thống đánh giá độ tin cậy thích ứng, có khả năng chống lại việc tấn công từng nút riêng lẻ, do đó có thể phát triển khi các mối đe dọa mới xuất hiện.

Cách tiếp cận này cung cấp khả năng kiểm soát truy cập linh hoạt và giảm thiểu rủi ro truy cập trái phép. Nó cho phép xây dựng các mô hình tin cậy động phù hợp với một hệ thống cụ thể và tính đến những thay đổi trong mối quan hệ giữa những người tham gia.

Giao thức bảo mật

Trong mạng doanh nghiệp và cơ sở hạ tầng IoT, việc tổ chức xác thực thông qua giao thức IPsec và SSH là hợp lý. Điều này sẽ ngăn chặn các mối đe dọa về việc chặn dữ liệu, thay thế thiết bị và truy cập trái phép. Do đó, bạn sẽ không phải lo lắng về tính bảo mật của thông tin liên lạc ở cấp độ mạng và ứng dụng.

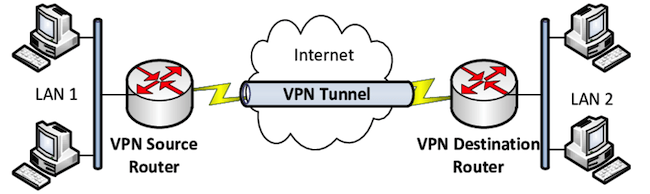

Hình 4. Kết nối VPN qua Internet giữa hai mạng cục bộ

IPsec và SSH tạo thành nền tảng cho truyền thông an toàn bằng cách cung cấp các dịch vụ bảo mật quan trọng:

- Xác thực lẫn nhau giữa các bên giao tiếp.

- Mã hóa để bảo mật lưu lượng truy cập.

- Kiểm tra tính toàn vẹn và xác thực của dữ liệu.

- Bảo vệ chống lại các cuộc tấn công phát lại.

Để tránh sự phiền phức khi quản lý thủ công các khóa mã hóa trong các mạng lớn, giao thức IKE được sử dụng. Giao thức này tự động hóa việc tạo, phân phối và thay đổi khóa cho IPsec. Do đó, bạn có thể bảo vệ hiệu quả các kết nối mà không gặp phải những phức tạp không cần thiết.

Noise Protocol Framework là một bộ công cụ mã hóa để tạo giao thức bảo mật của riêng bạn. Nó cho phép bạn tùy chỉnh linh hoạt khả năng bảo vệ cho các tác vụ cụ thể.

Một giao thức hữu ích khác là QUIC. Nó kết hợp các chức năng TCP và TLS để nhanh chóng thiết lập các kết nối an toàn. Điều này làm giảm độ trễ và tăng tốc độ trao đổi dữ liệu trong các mạng không ổn định.

Bằng cách triển khai tất cả các giao thức này trong một môi trường duy nhất, xác thực thiết bị sẽ được bảo vệ an toàn ở mọi cấp độ. Điều này sẽ tạo ra một hệ sinh thái bảo mật toàn diện, sẵn sàng chống lại nhiều mối đe dọa khác nhau và được tối ưu hóa cho các trường hợp sử dụng hiện đại. Sự tương tác của các giao thức và khuôn khổ sẽ cung cấp khả năng bảo vệ truyền thông nhiều lớp mà không ảnh hưởng đến hiệu suất.

Các khía cạnh thực tế của xác thực thiết bị

Làm thế nào để triển khai đúng các giao thức vào một môi trường duy nhất và ngăn chặn sự truy cập trái phép của tin tặc?

Một cách tiếp cận tích hợp để bảo vệ

Để tạo ra một hệ thống xác thực thiết bị phù hợp giúp ngăn chặn tin tặc truy cập trái phép, cần có một phương pháp tiếp cận đa lớp toàn diện. Nó phải kết hợp các giao thức hiện đại, thuật toán thích ứng và cơ sở hạ tầng chịu lỗi. Ví dụ, một ngăn xếp như vậy có thể bao gồm:

- Giao thức xác thực FIDO2, WebAuthn, OAuth 2.0, SAML.

- Thuật toán thích ứng dựa trên máy học để phân tích hành vi.

- Cơ sở hạ tầng phân tán có khả năng chịu lỗi dựa trên Kubernetes.

- Quản lý an toàn các chứng chỉ và khóa mật mã.

- Mô hình hóa và phân tích chủ động các mối đe dọa an ninh.

Điều này đủ để đảm bảo các thiết bị có thể truy cập an toàn vào dữ liệu và tài nguyên quan trọng.

Xác thực đa yếu tố

Nền tảng của một hệ thống xác thực được xây dựng tốt luôn là xác thực đa yếu tố (MFA). Các tiêu chuẩn FIDO2 và WebAuthn cho phép bạn triển khai MFA đáng tin cậy bằng cách sử dụng các mã thông báo phần cứng như YubiKey hoặc Google Titan kết hợp với sinh trắc học của người dùng. Điều này an toàn hơn nhiều so với mật khẩu thông thường, có thể bị đoán, đánh cắp hoặc sử dụng lại sau khi bị xâm phạm.

Zero Trust và Phân đoạn mạng

Mô hình phòng thủ chu vi truyền thống “mọi người bên trong đều được tin cậy” không còn hiệu quả nữa. Chúng ta phải cho rằng mạng đã bị xâm phạm. Đó là lý do tại sao mạng doanh nghiệp sử dụng kiến trúc Zero Trust, nơi không ai được tin cậy theo mặc định.

Cơ sở hạ tầng được chia thành các phân đoạn riêng biệt và quyền truy cập vào tài nguyên bị giới hạn thông qua chu vi được xác định bằng phần mềm (SDP). Theo cách này, bạn có thể giới hạn khu vực thiệt hại khi hack một nút duy nhất. Để giảm thiểu rủi ro trong khu vực truy cập đặc quyền, các giải pháp PAM (Quản lý truy cập đặc quyền) được sử dụng. Chúng cho phép kiểm soát chi tiết và tự động hóa việc cấp quyền thông qua các hệ thống như Ansible hoặc Terraform.

khả năng chịu lỗi

Sự cố và thời gian ngừng hoạt động của các dịch vụ xác thực mở ra lỗ hổng trong mạng công ty cho tin tặc. Các cuộc tấn công DDoS có thể làm tê liệt hoàn toàn các quy trình xác thực và phá vỡ các quy trình kinh doanh. Do đó, việc đảm bảo khả năng chịu lỗi và độ tin cậy của cơ sở hạ tầng xác thực là rất quan trọng.

Hệ thống xác thực được bảo vệ tốt sử dụng:

- Phân phối địa lý và cân bằng tải thông qua GSLB.

- Sao chép dữ liệu không đồng bộ giữa các nút thông qua Kafka hoặc RabbitMQ.

- Điều phối container với Kubernetes.

- Các mẫu ngắt mạch và tự động điều chỉnh quy mô để xử lý tải đỉnh và tự động phục hồi sau sự cố.

Trong một ngăn xếp như vậy, GSLB chịu trách nhiệm cân bằng tải và phân phối theo địa lý, Kafka / RabbitMQ chịu trách nhiệm sao chép dữ liệu không đồng bộ, Kubernetes chịu trách nhiệm điều phối hoạt động của các container và tự động mở rộng quy mô, và mô hình Circuit Breaker bảo vệ chống lại các lỗi liên tiếp. Do đó, hệ thống xác thực trở nên kiên cường trước hầu hết các sự cố kỹ thuật, các cuộc tấn công DDoS và tải đỉnh.

Bảo vệ khóa và chứng chỉ

Để bảo vệ khóa và chứng chỉ mật mã khỏi bị xâm phạm, cơ sở hạ tầng khóa công khai (PKI) và mô-đun bảo mật phần cứng (HSM) được sử dụng.

Các giải pháp chuyên biệt như EJBCA hoặc Microsoft ADCS được sử dụng để triển khai PKI. Đổi lại, HSM cung cấp khả năng bảo vệ vật lý cho khóa khỏi bị đánh cắp và sử dụng trái phép.

Hình 5. Mô-đun bảo mật phần cứng (HSM) để bảo vệ khóa mật mã

Ngoài ra, các quy trình tự động dựa trên giao thức ACME và hệ thống minh bạch chứng chỉ được sử dụng để quản lý vòng đời của chứng chỉ. Chúng cho phép cấp, thu hồi và luân chuyển chứng chỉ nhanh chóng, giảm thiểu rủi ro liên quan đến chứng chỉ hết hạn hoặc bị xâm phạm.

Một cái nhìn vào tương lai

Máy tính lượng tử sẽ đe dọa các phương pháp xác thực thiết bị truyền thống. Các thuật toán bất đối xứng như RSA và ECC được sử dụng trong chữ ký số và cơ sở hạ tầng khóa công khai có thể bị phá vỡ bởi máy tính lượng tử. Điều này sẽ cho phép kẻ tấn công làm giả chứng chỉ số để ngụy trang các thiết bị độc hại thành thiết bị hợp pháp, đưa các cửa hậu và lỗi không thể phát hiện vào chương trình cơ sở và trình điều khiển, chặn và giải mã lưu lượng thiết bị an toàn và xâm phạm toàn bộ mạng lưới tiện ích thông minh, biến chúng thành botnet.

Thiệt hại do các thiết bị bị xâm phạm trong thành phố thông minh, sản xuất, năng lượng và giao thông có thể lên tới hàng tỷ đô la và hàng triệu sinh mạng con người.

Để bảo vệ chống lại các cuộc tấn công lượng tử, chúng ta cần phải chuyển sang các thuật toán xác thực thiết bị hậu lượng tử ngay lập tức:

- Chữ ký số chống lượng tử dựa trên hàm băm và mạng.

- Các giao thức tạo khóa chia sẻ sau lượng tử như NewHope và NTRU.

- Các chương trình xác thực đối xứng với độ dài khóa tăng lên (256+ bit).

Song song với đó, có thể tăng cường các phương pháp xác thực thiết bị cổ điển – ví dụ, bằng cách triển khai các công nghệ khởi động đáng tin cậy và đo lường tính toàn vẹn của phần mềm, cũng như PKI dựa trên blockchain phi tập trung để quản lý phân tán các chứng chỉ thiết bị, cùng với chứng nhận tuân thủ các tiêu chuẩn bảo mật của ngành (Tiêu chí chung, FIPS).

kết luận

Cần có một phương pháp tiếp cận toàn diện nhiều lớp để bảo vệ đáng tin cậy các cơ sở hạ tầng quan trọng và dữ liệu người dùng. Nó phải bao gồm các thuật toán mật mã hiện đại (AES, SHA-3, ECDSA) để đảm bảo tính bảo mật, toàn vẹn, khả dụng và không thể chối cãi, cơ sở hạ tầng khóa công khai (PKI) và chứng chỉ X.509 có khả năng chuyển sang các thuật toán hậu lượng tử, các phương pháp thích ứng dựa trên học máy (ML) và phân tích hành vi (UBA) để xác định các bất thường và mối đe dọa tiềm ẩn.

Ngoài ra, điều quan trọng là phải sử dụng các kiến trúc phân tán có khả năng chịu lỗi với sự phối hợp container và phục hồi tự động để có sẵn liên tục, các mô-đun bảo mật phần cứng (HSM) để bảo vệ khóa mật mã và quản lý vòng đời của chứng chỉ bằng giao thức ACME, xác thực đa yếu tố (MFA) dựa trên mã thông báo phần cứng và sinh trắc học theo tiêu chuẩn FIDO2 và WebAuthn, cũng như kiến trúc Zero Trust và phân đoạn mạng để giảm thiểu rủi ro và hạn chế vùng tác động khi các nút riêng lẻ bị xâm phạm.