Các sàn giao dịch tiền điện tử tập trung (CEX) đã chứng kiến sự gia tăng đáng kể các cuộc tấn công mạng thành công trong năm nay. Số tiền mất mát cho đến nay đã cao hơn 84% so với số vụ trộm cắp trong toàn bộ năm 2023. Số tiền mất mát từ các sự cố như vậy lên tới hàng trăm triệu đô la.

- Giới thiệu

- Tại sao các sàn giao dịch tiền điện tử tập trung lại gặp rủi ro?

- Tội phạm tiền điện tử thực hiện tấn công như thế nào?

- Những nỗ lực hack CEX thành công nhất

- 4.1. DMM Bitcoin

- 4.2. WazirX

- 4.3. Gợn sóng

- 4.4. Btc Thổ Nhĩ Kỳ

- 4.5. Niềm hạnh phúc

- 4.6. Thủy quái

- Những vụ hack DEX và DeFi thành công nhất

- 5.1. Chuỗi quỹ đạo

- 5.2. Trao đổi WOOFi

- 5.3. Trao đổi Dolomite

- 5.4. Float cố định

- 5.5. Tài chính Hedgey

- 5.6. YourU cho vay

- Các phương pháp bảo vệ chống lại các cuộc tấn công tiền điện tử – 2024

- Kết luận

Giới thiệu

Không chỉ các nền tảng NFT và giao thức tài chính mà cả các sàn giao dịch tiền điện tử tập trung vốn được coi là có độ tin cậy cao cũng ngày càng dễ bị tin tặc tấn công. Theo các nhà phân tích QuillKiểm toánChỉ riêng thiệt hại trong khu vực này trong nửa đầu năm 2024 đã vượt quá 1,4 tỷ đô la. Con số này cao hơn 15% so với cùng kỳ năm trước.

Tổng cộng, 10 vụ hack lớn đã được ghi nhận cho đến nay, với ba trong số đó lọt vào top 10 vụ trộm cắp trong toàn bộ thời gian tồn tại của các sàn giao dịch tiền điện tử. Theo các chuyên gia, số lượng và chất lượng các cuộc tấn công của tội phạm tiền điện tử sẽ tiếp tục tăng. Tất cả những điều này làm suy yếu đáng kể lòng tin vào các nền tảng blockchain. Dưới đây, chúng tôi sẽ phân tích lý do tại sao CEX cũng bị tấn công và cũng xem xét các cuộc tấn công tiền điện tử nổi tiếng nhất năm 2024.

Tại sao các sàn giao dịch tiền điện tử tập trung lại gặp rủi ro?

CEX là trung tâm tập trung khối lượng lớn tài sản kỹ thuật số. Mặc dù các nhà phát triển tuyên bố rằng nền tảng của họ hoàn toàn an toàn, nhưng thực tế cho thấy kẻ tấn công có thể tìm ra lỗ hổng trong phòng thủ. Đồng thời, tội phạm mạng vào năm 2024 ngày càng sử dụng AI và công nghệ lượng tử, giúp đơn giản hóa đáng kể việc hack.

Trong hệ thống phân cấp bảo mật tiền điện tử hiện tại, sàn giao dịch là yếu tố yếu nhất. Các giao thức tài chính cực kỳ khó bị hack và ví tiền điện tử của người dùng không đồng đều và phân tán rộng rãi. Tuy nhiên, các sàn giao dịch phải chịu các mối đe dọa giống như các ứng dụng và trang web tiêu chuẩn.

Trích dẫn từ Mitchell Amador, người sáng lập nền tảng Immunefi: “Các vụ tấn công cơ sở hạ tầng CeFi là hành vi phá hoại nhất trong thế giới tiền điện tử. Ví dụ, một khóa riêng bị rò rỉ sẽ dẫn đến việc đánh cắp tất cả các khoản tiền do nó kiểm soát.”

Các lỗ hổng CEX điển hình trong năm 2024 vẫn liên quan đến phần máy khách và máy chủ.

- Cross-site scripting (XSS). Kẻ tấn công chèn một đoạn mã độc hại vào mã HTML của một trang máy chủ dễ bị tấn công. Nó cho phép thay thế địa chỉ ví và rút tiền mà người dùng không nhìn thấy hoặc không thể ngăn chặn.

- Lỗ hổng mã. Các nhà phân tích tại Synopsys, nhà phát triển trình phân tích mã Coverity Scan, tuyên bố rằng cứ 10.000 ký tự của mã trao đổi, trung bình có ba lỗi trở thành “lỗ hổng” bảo mật. Đồng thời, để thực hiện một cuộc tấn công thành công, các lỗi không nhất thiết phải nằm trong mã của chính các trang trao đổi. Đây có thể là phần mềm của bên thứ ba cung cấp tin nhắn giữa người dùng, kết nối với cổng thanh toán, v.v.

- Các thủ tục chống rửa tiền (AML) và KYC không đầy đủ. Nhiều CEX coi chúng là gánh nặng và không cần thiết vì chúng tạo ra rào cản đối với việc đăng ký thành viên mới và làm tăng chi phí riêng của sàn giao dịch.

- Mã hóa dữ liệu không đầy đủ. Một trong những lỗ hổng chính của CEX là nhu cầu lưu trữ lượng lớn dữ liệu bí mật, chẳng hạn như mật khẩu người dùng hoặc khóa được mã hóa. Nếu tin tặc bẻ khóa được mã, chúng sẽ có quyền truy cập vào tất cả tài sản.

- Lỗ hổng API: Bảo mật API yếu cho phép tội phạm tiền điện tử truy cập vào tài khoản người dùng và rút tiền từ ví của họ.

- Quản lý mật khẩu yếu và lỗ hổng hợp đồng thông minh của ví tiền điện tử. Bao gồm xác thực đầu vào không hiệu quả, gọi đệ quy (tấn công nhập lại), yêu cầu bên ngoài không an toàn, v.v.

- Các mối đe dọa nội gián và kỹ thuật xã hội. Trong trường hợp này, kẻ tấn công có thể truy cập vào tài khoản của nhân viên sàn giao dịch, nhờ đó chúng có được khóa riêng. Để tiếp cận quản trị viên CeFi, tội phạm tiền điện tử sử dụng nhiều kỹ thuật khác nhau: cải trang thành nhân viên, chặn tin nhắn SMS, nghe lén cuộc gọi, sao chép thẻ SIM, tấn công giao thức SS7, v.v.

Ở mức độ lớn hơn hoặc nhỏ hơn, các lỗ hổng được liệt kê là đặc trưng của tất cả các sàn giao dịch tiền điện tử. Sự hiện diện của chúng hàng năm dẫn đến sự gia tăng gấp bội số lần về số lần cố gắng tấn công. Đồng thời, CEX không phải lúc nào cũng thông báo cho khách hàng của mình về các sự cố nhỏ.

Tội phạm tiền điện tử thực hiện tấn công như thế nào?

Các cuộc tấn công vào sàn giao dịch liên quan đến các thuật toán hành động khác nhau. Chúng có thể nhắm vào ví của người dùng, cầu nối (cuộc tấn công xảy ra khi tiền điện tử được chuyển sang blockchain khác) hoặc chính sàn giao dịch.

Hình 1. Thống kê tấn công tiền điện tử trong nửa đầu năm 2024 (theo dữ liệu từ báo cáo QuillAudits)

Các nhà phân tích của Kaspersky Lab xác định các phương pháp hack tiền điện tử sau đây:

- trộm chìa khóa truy cập;

- mã hóa độc hại vào các khu vực không được bảo vệ của ngành công nghiệp tiền điện tử;

- lừa đảo.

Để thực hiện các cuộc tấn công thành công vào năm 2024, tội phạm tiền điện tử sử dụng các thuật toán phức tạp, kết hợp nhiều kỹ thuật hack. Do đó, ngay cả việc sử dụng ví phần cứng, danh sách trắng địa chỉ và các biện pháp khác cũng không còn mang lại hiệu quả mong muốn.

Những nỗ lực hack CEX thành công nhất

Trong nhiều năm, các cuộc tấn công của tin tặc vào các sàn giao dịch tiền điện tử tập trung đã gây ra thiệt hại hàng triệu đô la. Vào năm 2024, một số vụ việc đã xảy ra có thể được đưa vào danh sách 10 vụ trộm lớn nhất trong lịch sử thị trường tiền điện tử. Dưới đây, chúng ta sẽ xem xét những nỗ lực thành công nhất nhằm hack CEX đã xảy ra vào năm 2024.

DMM Bitcoin

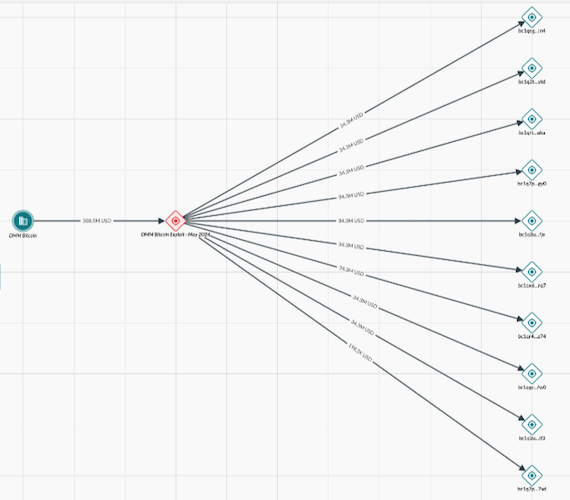

Vào ngày 31 tháng 5 năm 2024, một sàn giao dịch tiền điện tử lớn của Nhật Bản đã bị tấn công. DMM Bitcoin. Vụ việc hiện là vụ trộm tiền điện tử lớn thứ hai xảy ra tại Nhật Bản. Những kẻ tấn công đã rút được hơn 4.500 BTC, tương đương khoảng 304 triệu đô la. Nhóm tin tặc Triều Tiên Lazarus bị nghi ngờ đứng sau vụ tấn công.

Đại diện của CEX không tiết lộ chi tiết về vụ trộm. Người ta chỉ biết rằng tin tặc đã trực tiếp chuyển tài sản vào ví của mình. Để thực hiện hoạt động này, hắn cần một khóa bí mật, và hắn đã bắt chước thành công. Kẻ tấn công đã chuyển hướng số tiền đã rút, được chia thành 500 BTC, đến 10 ví bitcoin, mà hắn đã sớm chặn, do đó làm phức tạp thêm cuộc điều tra.

Hình 2. Kế hoạch hack Bitcoin của DMM

Trong quá trình kiểm tra, một số chức năng của nền tảng bị hạn chế – ví dụ, các tùy chọn như rút tiền điện tử, đăng ký người dùng mới, mua giao ngay, v.v. không khả dụng. Sau vụ tấn công CEX, ban quản lý sàn giao dịch đã phải huy động 320 triệu đô la để bồi thường cho các nạn nhân về tổn thất của họ.

WazirX

CEX Ấn Độ WazirX đã bị hack thành công vào đầu tháng 7 năm 2024. Sự cố này chiếm khoảng 86% tổng số tiền điện tử bị mất trên toàn cầu được ghi nhận trong tháng đó. Nhóm Lazarus cũng được cho là đứng sau tội ác này.

Hình 3. Giao diện người dùng trong WazirX

Mục tiêu ban đầu của cuộc tấn công là ví đa chữ ký trên Ethereum. Tin tặc đã vượt qua được danh sách trắng và đa chữ ký bằng cách thao túng hợp đồng thông minh, lừa bốn người ký chấp thuận một giao dịch trái phép.

Hình 4. Kế hoạch hack WazirX

Tổng số tiền bị mất là 230 triệu đô la. Tội phạm tiền điện tử đã rút được SHIB coin trị giá hơn 100 triệu đô la, MATIC token trị giá 11 triệu đô la, PEPE token trị giá 7,5 triệu đô la, GALA token trị giá 3,5 triệu đô la, USDT 5,7 triệu đô la, v.v. khỏi sàn giao dịch.

Sau sự cố, ban quản lý WazirX đã đóng băng các khoản rút tiền và hủy tất cả các giao dịch được thực hiện sau ngày 18 tháng 7 năm 2024. Một chương trình trả lại tài sản bị đánh cắp cũng đã được triển khai. Trong khuôn khổ chương trình này, một đơn kháng cáo đã được gửi đến các sàn giao dịch khác với yêu cầu chặn các địa chỉ liên quan đến vụ hack. Một nhóm chuyên gia, cảnh sát, Đơn vị tình báo tài chính và CERT Ấn Độ đã tham gia vào cuộc điều tra.

Gợn sóng

Hậu quả của một cuộc tấn công mạng xảy ra vào ngày 30 tháng 1 năm 2024, sàn giao dịch Gợn sóng đã mất 112,5 triệu đô la tiền mã thông báo XRP. Toàn bộ số tiền này đã bị đánh cắp từ một ví duy nhất thuộc về người sáng lập Ripple Chris Larsen.

Hình 5. Giao diện người dùng Ripple

Vụ trộm xảy ra do quản lý khóa riêng kém. Tội phạm tiền điện tử đã tìm ra được cụm từ hạt giống (một tập hợp các từ để tạo khóa riêng) của chủ ví và sử dụng nó để thực hiện tám lần chuyển tiền trong 12 giờ.

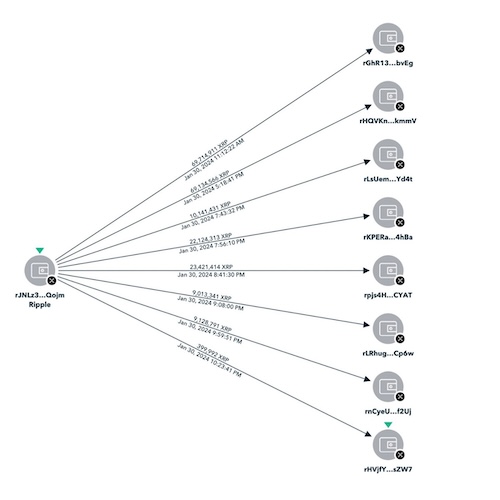

Hình 6. Sơ đồ vụ trộm XRP từ Ripple

Sau đó, thông qua các chuỗi địa chỉ trung chuyển khác nhau, tin tặc đã phân phối XRP trên nhiều CEX khác nhau. Những kẻ tấn công không bận tâm đến việc che giấu dấu vết của chúng quá nhiều, vì vậy có thể tìm ra những sàn giao dịch nào mà tài sản bị đánh cắp được chuyển đến. Hóa ra đó là Binance, HTX, MXC, Kraken, OKX, Gate, HitBTC, v.v.

Btc Thổ Nhĩ Kỳ

Vào ngày 22 tháng 6, CEX của Thổ Nhĩ Kỳ đã bị ảnh hưởng bởi các hành động của tội phạm tiền điện tử Btc Thổ Nhĩ Kỳ. Hậu quả của vụ việc là các đồng tiền có giá trị tương đương 55 triệu đô la đã bị đánh cắp. Mục tiêu của cuộc tấn công là các token AVAX trong ví “nóng” của sàn giao dịch. Chính sự xâm phạm sau này đã dẫn đến khả năng rút token trái phép và trao đổi chúng lấy BTC.

Hình 7. Giao diện người dùng Btc Turk

Do đó, cuộc tấn công chỉ ảnh hưởng đến những tài sản nằm trong ví “nóng” của sàn giao dịch. Tiền của người dùng vẫn an toàn. Ban quản lý Btc Turk đảm bảo với khách hàng rằng tổn thất sẽ không ảnh hưởng đến quyền lợi của họ theo bất kỳ cách nào.

Sau khi vụ tấn công bị phát hiện, Btc Turk đã tạm thời cấm rút tiền và đóng băng tiền gửi. Binance, nơi lưu giữ hầu hết các token bị đánh cắp, đã tham gia cuộc điều tra. Họ đã đóng băng hơn 5,3 triệu đô la, chiếm khoảng 10% tài sản bị đánh cắp.

Niềm hạnh phúc

Sàn giao dịch tiền điện tử tập trung của Thụy Sĩ Niềm hạnh phúc đã bị tấn công vào ngày 4 tháng 6 năm 2024. Sau vụ tấn công, nền tảng đã mất 22 triệu đô la tài sản kỹ thuật số. Gần một nửa số tiền này là Bitcoin.

Hình 8. Ảnh chụp màn hình trang chính của Lykke

Điều đáng chú ý là mặc dù sự cố xảy ra vào ngày 4 tháng 6, nhưng chỉ hai ngày sau đó, nó mới được phát hiện, mặc dù thực tế là nhiều người dùng đã phàn nàn về việc tài khoản của họ bị xóa. Bộ phận hỗ trợ của Lykke đổ lỗi cho mọi lỗi hình ảnh cho đến tận phút cuối. Khách hàng chỉ được thông báo về vụ trộm vào ngày 10 tháng 6, mặc dù sàn giao dịch đã ngừng hoạt động vào ngày 6.

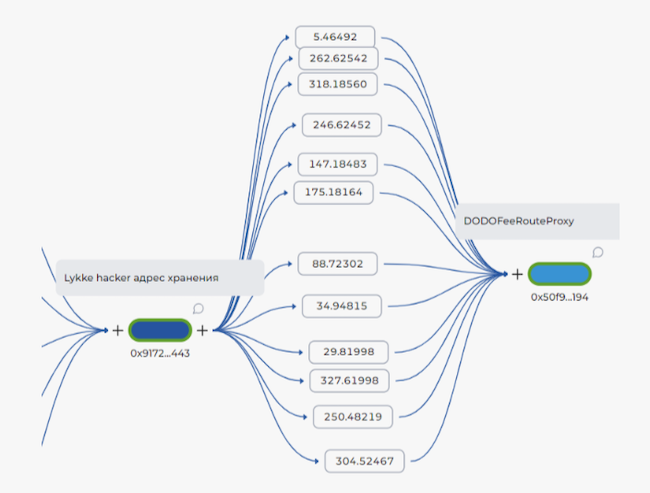

Hình 9. Sơ đồ hack sàn giao dịch Lykke

Việc hack sàn giao dịch có thể xảy ra vì những kẻ tấn công đã truy cập được vào khóa riêng của nền tảng. Làm thế nào chúng có thể nắm giữ được dữ liệu này vẫn là một bí ẩn. Ban quản lý của Lykke tuyên bố rằng địa chỉ IP của những người tham gia vào vụ hack đã được xác định. Tuy nhiên, vẫn chưa thể theo dõi đầy đủ chuỗi hành động của tin tặc.

Thủy quái

Năm 2024, một sàn giao dịch tiền điện tử tập trung của Hoa Kỳ cũng phải đối mặt với tình trạng trộm cắp tài sản Thủy quáiBằng cách khai thác lỗ hổng bảo mật, kẻ tấn công đã có thể rút 3 triệu đô la từ kho bạc của sàn giao dịch.

Hình 10. Giao diện người dùng Kraken

Sự cố xảy ra vào tháng 6 năm 2024. Vào ngày 9, cơ quan an ninh đã nhận được một lá thư từ một thợ săn lỗi, người này đã xác định một lỗi cho phép thực hiện các giao dịch với một tài khoản vượt quá số lượng tài sản được liệt kê ở đó, do đó làm tăng số dư trên nền tảng một cách giả tạo.

Một lỗ hổng nghiêm trọng đã xuất hiện sau khi giao diện người dùng được cập nhật. Nó cho phép tiền gửi được sử dụng ngay trước khi chúng được nhà thanh toán xác định. Điều này khiến có thể rút tiền không tồn tại.

Lỗi đã được khắc phục chưa đầy một giờ sau khi nhận được email. Tuy nhiên, các lần kiểm tra sau đó cho thấy ba tài khoản đã cố gắng rút tiền bằng lỗ hổng trong vòng một tuần. Một trong số đó thuộc về nhà nghiên cứu đã báo cáo lỗi.

Đại diện của Kraken đã xác định được những người đã rút được tiền và liên hệ với họ để trả lại khoản chuyển tiền và lấy lại tiền khai thác. Tuy nhiên, họ yêu cầu thanh toán cho việc này. Đại diện sàn giao dịch coi hành vi này là tống tiền.

Những vụ hack DEX và DeFi thành công nhất

Không chỉ CEX bị hack vào năm 2024. Các tổ chức tiền điện tử phi tập trung (DEX và DeFi) cũng vẫn có nguy cơ. Các vụ trộm lớn nhất trong nửa đầu năm được ghi nhận trên WOOFi, Dolomite Exchange, Fixed Float, Hedgey Finance, UwU Lend và Orbit Chain.

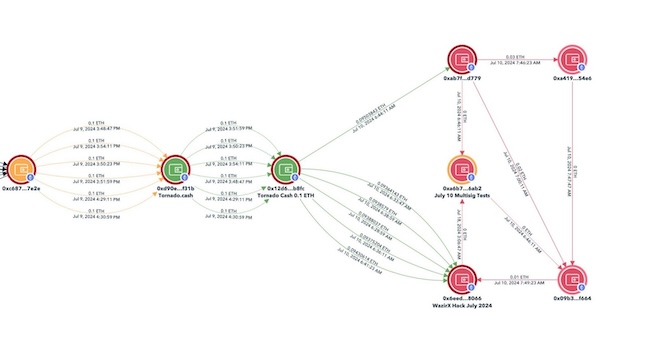

Chuỗi quỹ đạo

Nền tảng Hàn Quốc Chuỗi quỹ đạo đã bị khai thác vào tháng 1 dẫn đến mất hơn 81 triệu đô la. Cuộc tấn công nhắm vào một cầu nối blockchain.

Vụ hack xảy ra do 7 trong số 10 khóa riêng tư được Orbit Chain sử dụng bị xâm phạm. Tin tặc đã sử dụng chúng để chấp thuận các giao dịch và bỏ qua chữ ký đa cấp. Theo cách này, tội phạm tiền điện tử đã rút được 30 triệu đô la USDT, 10 triệu đô la USDC, 10 triệu đô la DAI, cũng như 231 WBTC và 9.500 ETH.

Số tiền bị đánh cắp đã được chuyển đổi và chuyển đến nhiều ví. Theo các chuyên gia, 26.741,6 ETH đã đến đó, cùng với các đồng DAI trị giá khoảng 18 triệu đô la. Cuộc tấn công được cho là có liên quan đến nhóm Lazarus.

WOOFi hoán đổi

Mạng lưới trao đổi Arbitrum ngày 5 tháng 3 Trao đổi WOOFi đã bị khai thác dẫn đến việc đánh cắp gần 8,75 triệu đô la. Cuộc tấn công nhắm vào thuật toán sPMM, mô phỏng sổ lệnh và giá của nền tảng. Bằng cách thao túng nó, tin tặc đã có thể tràn ngập thị trường bằng các tài sản kỹ thuật số WOO bằng các khoản vay flash, do đó làm sụp đổ giá trị của chúng. Kẻ tấn công đã mua lại chúng với giá rẻ mạt.

Lỗ hổng đã nhanh chóng được phát hiện và các biện pháp đã được thực hiện để loại bỏ lỗ hổng. WOOFi cũng đang cố gắng lấy lại tiền bằng cách cung cấp cho tin tặc phần thưởng là 10% số tài sản đã rút.

Trao đổi Dolomite

Lỗ hổng hợp đồng thông minh gây ra vụ trộm 1,8 triệu đô la từ nền tảng Trao đổi Dolomite. Kẻ tấn công đã sử dụng một giao thức lỗi thời nhưng vẫn hoạt động. Cơ chế tấn công dựa trên một trong các chức năng của nó; nhờ một trình sửa đổi được tích hợp vào nó và cơ chế của một hợp đồng SoloMargin riêng biệt, có thể bỏ qua các hạn chế bảo mật. Kết quả là, tin tặc đã chuyển tài sản sang Tornado Cash.

Float cố định

Cuộc tấn công của tin tặc ngày 18 tháng 2 nhắm vào DEX Float cố địnhdẫn đến mất mát gần 26 triệu đô la. Tổng cộng, những kẻ tấn công đã rút được 409 bitcoin (tương đương 21,17 triệu đô la) và 1.728 đồng Ethereum (tương đương khoảng 4,85 triệu đô la). Phần lớn số ETH bị đánh cắp đã được chuyển đến HitBTC và eXch.

Nhóm tin tặc này đã thực hiện một cuộc tấn công lặp lại vào ngày 1 tháng 4. Thiệt hại lên tới 2,8 triệu đô la. Trong trường hợp này, cơ sở hạ tầng của sàn giao dịch không bị hư hại. Tội phạm tiền điện tử đã lợi dụng lỗ hổng của bên thứ ba – nhà cung cấp dịch vụ.

Tài chính Hedgey

Vào năm 2024 nền tảng Tài chính Hedgey phải chịu hai vụ tấn công mạng lớn cùng một lúc, với tổng thiệt hại là 44,7 triệu đô la.

Vụ việc đầu tiên xảy ra vào đầu tháng 4. Tội phạm tiền điện tử đã hack giao thức trong mạng lưới Ethereum và trích xuất tài sản trị giá 1,9 triệu đô la. Các khoản tiền đã được chuyển đổi thành stablecoin DAI. Theo dữ liệu sơ bộ, sàn giao dịch ChangeNOW_io có thể liên quan đến vụ tấn công.

Vụ hack thứ hai được báo cáo vào ngày 19 tháng 4. Kẻ tấn công đã chuyển được token ARB sang sàn giao dịch ByBit. Số tiền bị đánh cắp lên tới 42,8 triệu đô la.

YourU cho vay

Vào ngày 10 tháng 6, DeFi UwU Lend đã bị hack, khiến nền tảng này mất gần 20 triệu đô la tài sản kỹ thuật số. Lỗ hổng này là do rò rỉ khóa riêng tư. Tin tặc đã rút được tài sản khỏi nhóm UwU Lend và chuyển đổi chúng thành Ethereum trong vòng sáu phút.

Những kẻ tấn công đã khai thác một lỗ hổng bảo mật trong “price oracle” nơi có thể thao túng giá trị của sUSDE bằng cách sử dụng giá giao ngay. Để kiếm lợi nhuận, nhà điều hành đã vay một số tiền lớn khi tài sản ở mức giá tối thiểu và trả nợ ở mức tối đa, thế chấp lại.

Các phương pháp bảo vệ chống lại các cuộc tấn công tiền điện tử – 2024

Các rào cản bảo mật truyền thống được sử dụng trong các sàn giao dịch tiền điện tử tập trung đang dần mất đi hiệu quả. Do đó, những cách mới để chống lại các cuộc tấn công đang xuất hiện. Cộng đồng Ethereum đã cung cấp bí quyết của mình vào tháng 7 năm 2024: một cuộc thi hackathon kéo dài bốn tuần để kiểm tra tính bảo mật của mã blockchain với giải thưởng trị giá 2 triệu đô la.

Nhiệm vụ của những người tham gia nhóm nghiên cứu là tìm ra lỗ hổng giao thức, tuân theo các quy tắc của cuộc thi. Sau khi hoàn tất thử nghiệm, một báo cáo tóm tắt duy nhất được hình thành. Những người tham gia chứng minh được kết quả tốt nhất sẽ nhận được phần thưởng.

Các cuộc hackathon tương tự đang được lên kế hoạch cho tương lai. Ethereum đã lên lịch thêm hai sự kiện như vậy vào năm 2024–2025. Các sàn giao dịch khác cũng đang tổ chức những sự kiện tương tự. Mục tiêu chính là thúc đẩy tin tặc trình diễn các khai thác của họ để sàn giao dịch có thể tự bảo vệ mình trong tương lai.

Ngoài các cuộc kiểm tra bảo mật thường xuyên, các sàn giao dịch tiền điện tử tập trung còn sử dụng các công cụ khác:

- Bảo hiểm.

- Lưu trữ dữ liệu phi tập trung.

- Xác thực sinh trắc học của người dùng.

- Triển khai mã thông báo bảo mật chứng nhận quyền sở hữu tài sản vật chất.

- Xác định các mô hình và điểm bất thường trong blockchain.

Các biện pháp bảo mật trên khiến việc hack trở nên khó khăn hơn nhiều. Tuy nhiên, chúng cũng không thể đảm bảo an toàn tuyệt đối cho tiền, vì các cuộc tấn công của tội phạm tiền điện tử ngày càng tinh vi hơn mỗi năm.

Kết luận

Để bảo vệ tài sản của những người nắm giữ tiền mã hóa và các tài sản kỹ thuật số khác, các nền tảng liên tục cải thiện phương tiện bảo vệ của họ chống lại các cuộc tấn công của tin tặc. Nhưng các kỹ thuật tiêu chuẩn vẫn có liên quan: sử dụng hợp lý mật khẩu, sử dụng cụm từ ghi nhớ, xác thực đa yếu tố, VPN và ví “lạnh”. Chúng làm phức tạp đáng kể nhiệm vụ của tội phạm tiền mã hóa và cung cấp đủ thời gian để phản ứng kịp thời với mối đe dọa.