Cổng bảo mật web (SWG) và Tường lửa thế hệ tiếp theo (NGFW) bảo vệ cơ sở hạ tầng mạng khỏi các mối đe dọa trên mạng. Các sản phẩm của các lớp này tương tự nhau, nhưng có sự khác biệt. Với thiết kế phù hợp, chúng bổ sung cho nhau, mang lại lợi ích trong việc cung cấp bảo mật thông tin. Ví dụ: hãy xem xét sự kết hợp của các sản phẩm từ Nhóm các công ty năng lượng mặt trời.

- Giới thiệu

- Sự khác biệt giữa SWG và NGFW

- Sức mạnh tổng hợp của SWG và NGFW trong mạng công ty

- kết luận

Giới thiệu

Có một số loại sản phẩm trên thị trường bảo mật thông tin có chức năng tương tự nhau. Một ví dụ là cổng bảo mật (SWG) và tường lửa thế hệ tiếp theo (NGFW). Một số chức năng của các sản phẩm này bị trùng lặp, dẫn đến nhầm lẫn.

Do đó, cả hai loại sản phẩm đều bảo vệ cơ sở hạ tầng mạng khỏi các mối đe dọa trên mạng, mặc dù chúng có bộ tính năng và trọng tâm bảo vệ khác nhau. Cổng bảo mật mạng tập trung vào giám sát lưu lượng truy cập web và hoạt động của người dùng, trong khi tường lửa thế hệ tiếp theo tập trung vào phân tích toàn diện tất cả lưu lượng truy cập, bảo vệ chống lại các cuộc tấn công mạng và hiệu suất cao.

Do đó, các khả năng chức năng tương tự của sản phẩm được hình thành để có thể đáp ứng các nhu cầu liên quan. Ví dụ sẽ là kiểm soát ứng dụng hoặc lọc URL. Trong tài liệu về hệ thống của các lớp đang được xem xét, có các câu lệnh như “NGFW ở chế độ máy chủ proxy” hoặc “kiểm soát ứng dụng trong SWG”.

Xét về những vấn đề tổ chức có thể giải quyết, cũng có sự chồng chéo trong các sản phẩm này. Cả SWG và NGFW đều thực hiện bảo vệ chống lại các mối đe dọa (nội bộ và bên ngoài), kiểm soát kết nối Internet, tập trung và thống nhất các chính sách truy cập của người dùng.

Cần luôn nhớ rằng đây là những loại hệ thống khác nhau có vị trí không đồng đều.

Sự khác biệt giữa SWG và NGFW

Hãy xem xét sự khác biệt giữa các lớp hệ thống được xem xét về mặt chức năng, thực tiễn tích hợp vào kiến trúc và chiến lược phát triển.

Chức năng SWG và NGFW

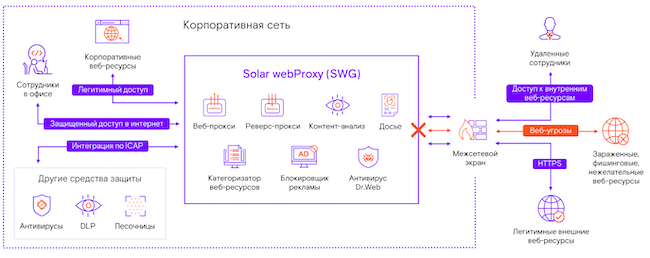

SWG là một cổng bảo mật web chặn quyền truy cập vào các trang web bị nhiễm và không mong muốn, lọc phần mềm độc hại trong lưu lượng truy cập web của người dùng, đồng thời đảm bảo tuân thủ các chính sách của công ty về CNTT và bảo mật thông tin. Chức năng chính của SWG là ủy quyền lưu lượng, lọc URL, kiểm soát ứng dụng web, DLP, chống vi-rút, tích hợp với máy quét tệp của bên thứ ba. Lớp này bao gồm các sản phẩm như Solar webProxy.

Các tính năng của Solar webProxy – hiệu suất cao, hệ thống linh hoạt để thiết lập khả năng chịu lỗi và cân bằng tải, dễ cấu hình và rõ ràng các báo cáo do hệ thống cung cấp với khả năng định cấu hình gửi chúng cho người dùng theo lịch và tải chúng lên tệp PDF, cũng như khả năng sử dụng chính sách lọc lưu lượng truy cập Internet phân tán từ nhà cung cấp, liên kết động lưu lượng truy cập Internet đến người dùng và quản lý tập trung kiến trúc hệ thống đa cấp.

NGFW là tường lửa có chức năng kiểm tra gói sâu, cho phép bạn lọc tất cả lưu lượng truy cập không chỉ theo cổng và giao thức mà còn theo ứng dụng, đồng thời có khả năng nâng cao để thu thập thông tin về hoạt động nguy hiểm tiềm ẩn thông qua hệ thống phát hiện xâm nhập. Chức năng chính của NGFW là tường lửa cơ bản ở cấp độ L3/L4, kiểm soát ứng dụng mạng, nhận dạng và lọc người dùng, phát hiện và ngăn chặn xâm nhập (IPS), lọc URL, chống vi rút trực tuyến, tích hợp với các công cụ bảo mật của bên thứ ba.

Gần đây, phân khúc thị trường này đang phát triển tích cực. Đặc biệt, vào tháng 4/2023, Tập đoàn Solar đã giới thiệu Solar NGFW. Sản phẩm đã vượt qua thành công quá trình kiểm tra chức năng và tải trọng trong phòng thí nghiệm của PJSC Rostelecom và vào tháng 11, Bộ Phát triển Kỹ thuật số đã đưa nó vào sổ đăng ký thống nhất phần mềm của Nga.

Vị trí của SWG và NGFW trong mạng doanh nghiệp

Trong trường hợp ủy quyền lưu lượng, SWG được đặt phía sau tường lửa. Một ví dụ về sự sắp xếp như vậy được thể hiện trên Hình 1.

Hình 1. Sơ đồ vị trí SWG phía sau tường lửa

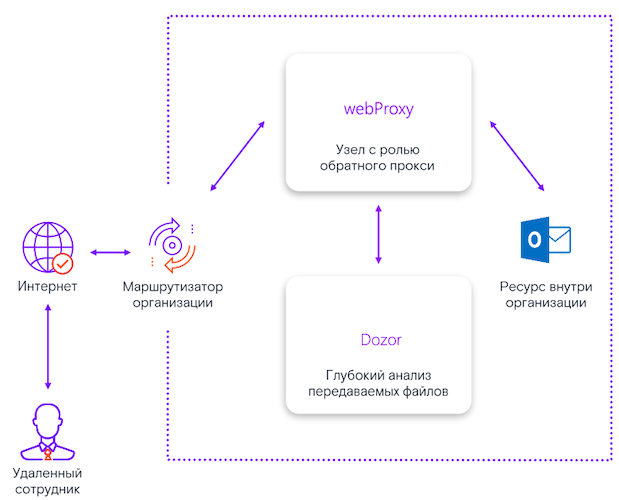

Nếu cần bảo vệ tài nguyên của công ty ở chế độ proxy ngược, SWG được đặt bên trong mạng công ty trước tường lửa.

Hình 2. Bố cục SWG ở chế độ proxy ngược

NGFW có thể được đặt gần lõi mạng dưới dạng thiết bị phân đoạn, được lắp đặt ở vành đai để kiểm tra lưu lượng ở rìa Internet và cũng có thể được sử dụng trong các trung tâm dữ liệu như một giải pháp hiệu suất cao để bảo vệ các cơ sở này. Việc cài đặt NGFW công nghiệp tại giao diện với mạng hệ thống điều khiển quy trình tự động để nhận biết và kiểm soát các giao thức công nghiệp cũng rất phổ biến.

Đối với SWG và NGFW, khả năng quản lý tập trung trong cơ sở hạ tầng phân tán, giám sát và thu thập nhật ký cũng như kết hợp các địa điểm từ xa thành một mạng an toàn tích hợp là rất quan trọng.

Ngoài ra, cả hai loại sản phẩm đều có thể được sử dụng từ đám mây bằng mô hình dịch vụ.

Chiến lược phát triển SWG và NGFW

Về chiến lược phát triển, các nhà cung cấp SWG tập trung vào một số nhiệm vụ. Thứ nhất, đây là sự mở rộng khả năng lọc lưu lượng truy cập web. Khái niệm này bao gồm việc tăng tính linh hoạt của các chính sách được áp dụng, hỗ trợ các nhiệm vụ phân tích các chính sách quy mô lớn (kế thừa lịch sử), phân loại tài nguyên web chất lượng cao, bao gồm cập nhật cơ sở dữ liệu về các nút độc hại và nguy hiểm tiềm tàng. Thứ hai, nó cung cấp khả năng lọc lưu lượng truy cập cho tất cả nhân viên, bao gồm cả nhân viên làm việc từ xa và mang theo thiết bị của riêng họ (BYOD). Thứ ba, đây là sự phát triển của các loại hình ủy quyền lưu lượng. Cuối cùng, thứ tư, là đảm bảo tuân thủ các yêu cầu quy định.

Ngược lại, các nhà cung cấp NGFW lại tập trung vào việc đạt được hiệu suất cao, cải thiện chất lượng phát hiện mối đe dọa và phát triển các mô-đun bảo mật ở tất cả các cấp độ OSI. Thiết kế phần cứng cũng được chú ý, có tính đến các yêu cầu của khách hàng về thành phần của tổ hợp phần cứng và phần mềm (bộ xử lý, card mạng, thiết bị lưu trữ, v.v.). Các nhà sản xuất cố gắng đảm bảo rằng nhiều kiểu dáng do NGFW sản xuất đáp ứng các yêu cầu quy định.

Về vấn đề này, chúng tôi xin nói thêm rằng các biên tập viên của chúng tôi gần đây đã xem xét phương pháp thử nghiệm NGFW do Solar Group of Companies trình bày.

Sức mạnh tổng hợp của SWG và NGFW trong mạng công ty

Như vậy, các sản phẩm đang được xem xét trùng lặp một phần chức năng của nhau, nhưng đồng thời khác nhau rõ rệt về một số khía cạnh, bao gồm cả chiến lược phát triển. Hãy xem xét những ưu điểm của các hệ thống này cũng như khả năng sử dụng chúng cùng nhau để bảo vệ tổ chức khỏi các mối đe dọa trên mạng.

Ưu điểm của cổng bảo mật là các chính sách được tinh chỉnh hơn để làm việc với lưu lượng truy cập ở cấp độ yêu cầu HTTP, dễ dàng chuyển hướng lưu lượng truy cập thông qua việc sử dụng các tầng proxy. SWG cũng dễ dàng mở rộng quy mô hơn và rẻ hơn nhờ khả năng thực thi ảo của nó.

Ưu điểm của tường lửa là bao phủ toàn bộ lưu lượng truy cập, không chỉ HTTP, hiệu suất cao, phân tích ở mọi cấp độ của mô hình OSI (L2–L7), khả năng được sử dụng để phân đoạn mạng, nhận dạng các ứng dụng mạng và chặn chúng theo quy định, sự hiện diện của mô-đun phát hiện và ngăn chặn xâm nhập, được cung cấp dưới dạng giải pháp phần cứng.

Việc sử dụng kết hợp các hệ thống bảo mật thông tin này trong một tổ chức cho phép bạn đa dạng hóa rủi ro và xây dựng khả năng bảo vệ toàn diện. SWG cải thiện hiệu suất tường lửa và bảo mật người dùng bằng cách chặn các tài nguyên web không được nhắm mục tiêu, trong khi NGFW giám sát tất cả lưu lượng truy cập đi qua, phân đoạn mạng, kiểm soát các kết nối từ xa và kết nối các trang web vật lý khác nhau.

Hình 3. Sơ đồ sử dụng kết hợp SWG và NGFW

kết luận

Việc tách các chức năng bảo mật và kiểm soát thành các công cụ bảo vệ khác nhau cho phép bạn xây dựng một hệ thống đa cấp để chống lại các mối đe dọa và tránh làm quá tải một giải pháp, bổ sung chức năng của nó bằng khả năng của một giải pháp khác. Cách tiếp cận tương tự có thể được triển khai ở các công ty kinh doanh lớn, cũng như ở những tổ chức gặp vấn đề về hiệu suất của các công cụ bảo mật thông tin vành đai.

Một hệ sinh thái gồm các sản phẩm có một trung tâm điều khiển duy nhất, cơ chế thu thập sự kiện chung và các tác nhân bổ trợ đáp ứng hầu hết các nhu cầu bảo vệ tài nguyên của công ty. Một ví dụ về cách tiếp cận này là chiến lược phát triển sản phẩm của Tập đoàn các công ty năng lượng mặt trời.

Khi tạo ra một hệ sinh thái an ninh mạng, công ty áp dụng cách tiếp cận lấy tấn công làm trung tâm, tiến hành phát triển dựa trên phân tích dựa trên kết quả nghiên cứu thực tế về các cuộc tấn công thực sự. Gần đây, Solar NGFW, được phát triển bằng cơ sở kỹ thuật Solar webProxy, đã trở thành một phần của hệ sinh thái. Một trong những tính năng của nó là chữ ký IPS từ nhiều nguồn khác nhau, được hình thành, cùng với những nguồn khác, nhờ chuyên môn của trung tâm nghiên cứu mối đe dọa mạng Solar 4RAYS. Điều này cho phép bảo vệ toàn diện cơ sở hạ tầng của khách hàng.