An ninh tấn công, hay an ninh mạng tấn công, cho phép bạn nhìn công ty qua con mắt của kẻ tấn công. Những người tham gia chương trình phát sóng AM Live tiếp theo đã thảo luận về cách thu được lợi ích tối đa từ phương pháp này.

- Giới thiệu

- Đi trước hacker

- Yêu cầu mới trong môi trường thay đổi

- Đặc điểm của việc lựa chọn nhà cung cấp dịch vụ

- Đạo đức của hack mũ trắng

- Báo cáo. Nó được thực hiện như thế nào

- Vấn đề về tính đều đặn

- Dự báo khả quan

- Kết luận

Giới thiệu

An ninh mạng tấn công nhằm mục đích loại bỏ mối đe dọa trước khi kẻ tấn công có thể thực hiện nó. Đồng thời, nó cũng bao gồm những lĩnh vực không chính thức thuộc về bảo mật thông tin: các loại công nghệ thao túng khác nhau như kỹ thuật xã hội, cố gắng sử dụng các lỗ hổng trong chu vi bảo mật để xâm nhập vật lý vào một đối tượng, v.v.

Hình 1. Những người tham gia phát sóng trong studio AM Live

Những người sau đây được mời tham dự cuộc họp với tư cách là chuyên gia:

- Olga RinglerTrưởng nhóm Dự án Nghiên cứu, Công nghệ Tích cực.

- Alexander KolesovTrưởng phòng Phân tích An ninh Solar JSOC, Nhóm các công ty Solar.

- Vasily KravetTrưởng phòng Nghiên cứu Công nghệ Thông tin, “Giám sát góc nhìn”.

- Dmitry ZubarevPhó Giám đốc Trung tâm Phân tích, UCSB.

- Alexey OsipovTrưởng bộ phận Kiểm tra thâm nhập, Kaspersky Lab.

Người dẫn chương trình là Giám đốc An ninh mạng tại SberTech Vseslav Solenik.

Đi trước hacker

Theo Dmitry Zubarev, nhiệm vụ của các chuyên gia an ninh tấn công là mô hình hóa hành động của những kẻ tấn công trong các cuộc tấn công. Điều này sẽ giúp khách hàng nâng mức độ bảo vệ lên một tầm cao mới với chi phí tối thiểu.

Trưởng phòng nghiên cứu công nghệ thông tin của Perspective Monitor Vasily Kravets

Vasily Kravet:

— Chúng tôi thay thế hacker để giới hạn anh ta trên một đối tượng cụ thể. Nhiệm vụ của chúng tôi là tìm ra nơi khách hàng đang hoạt động kém và giúp anh ta thu hẹp khoảng cách về an ninh. Trong trường hợp này, chúng ta không chỉ nói về một số hệ thống thông tin hoặc biện pháp bảo mật nhất định mà còn về logic kinh doanh.

Trưởng phòng Phân tích An ninh, Solar JSOC, Tập đoàn Solar Alexander Kolesov

Alexander Kolesov:

— Kiểm tra không giới hạn ở việc quét và xác định các lỗ hổng. Cũng cần phải tính đến việc kẻ tấn công có thể sử dụng các phương pháp kỹ thuật xã hội hoặc can thiệp vào hoạt động của thiết bị thông qua truy cập vật lý, xâm nhập vào tổ chức. Ngoài ra, bạn cần liên tục mở rộng và đào sâu phân tích ở từng giai đoạn mới.

Trưởng phòng Kiểm tra thâm nhập, Kaspersky Lab Alexey Osipov

Alexey Osipov:

— Chúng ta cần giúp khách hàng không chỉ tìm ra vấn đề mà còn khắc phục nó. Thường thì mọi người không thể làm được điều này hoặc không biết làm thế nào.

Không cần thiết phải phản đối đội “xanh”. Chúng tôi làm một việc.

Trưởng nhóm dự án nghiên cứu Công nghệ tích cực Olga Ringler

Olga Ringler:

— Cấp độ tiếp theo là kiểm tra các sự kiện không thể chấp nhận được với sự tham gia của số lượng nhà nghiên cứu không giới hạn. Điều này đưa bảo mật tấn công đến gần hơn với tiền thưởng lỗi.

Yêu cầu mới trong môi trường thay đổi

Theo những người tham gia thảo luận, các điều kiện thay đổi đã góp phần làm tăng đáng kể mức độ trưởng thành và mở rộng yêu cầu của khách hàng tiềm năng. Alexander Kolesov cũng thu hút sự chú ý khi có yêu cầu kiểm tra không chỉ cơ sở hạ tầng của mình mà còn cả các đối tác, đây là phản ứng trước sự gia tăng số lượng các cuộc tấn công vào chuỗi cung ứng. Kết quả là, như Dmitry Zubarev đã phàn nàn, việc phối hợp thử nghiệm, bao gồm một số công ty, đã trở nên phức tạp hơn đáng kể. Tuy nhiên, không mất nhiều thời gian để thuyết phục bất cứ ai.

Giám đốc An ninh mạng tại Sbertech Vseslav Solenik

Vseslav Solenik:

— Cả nước đã sống trong tình trạng dồn nén liên tục trong hơn hai năm, ít nhất là đối với các công ty lớn. Đã có yêu cầu thực hiện các bài kiểm tra mức độ căng thẳng về bảo mật thông tin trong các công ty.

Theo Olga Ringler, nhu cầu học cách chống lại các cuộc tấn công là rất lớn. Theo cô, câu hỏi về nhu cầu tìm ra điểm yếu của mình không còn nảy sinh nữa.

Tuy nhiên, Alexander Kolesov không hoàn toàn chia sẻ sự lạc quan chung. Theo ông, các công ty nhỏ vẫn chưa hiểu được sự cần thiết của An ninh tấn công và họ cũng chưa phân bổ ngân sách.

Ý kiến này liên quan đến các công ty SMB, vốn không phải lúc nào cũng dễ quan tâm, đã được Alexey Osipov ủng hộ một phần. Theo ông, tình hình cũng phức tạp bởi những người chơi kém tận tâm, trong số đó có rất nhiều trên thị trường. Tuy nhiên, mặt khác, như diễn giả nhấn mạnh, nhiều khách hàng đã hành động bất chấp, như họ nói, để không giống như “người hàng xóm” của họ đã phải chịu đựng vì vụ tấn công.

Phó Giám đốc Trung tâm Phân tích UCSB Dmitry Zubarev

Dmitry Zubarev:

— Các yêu cầu phi tiêu chuẩn trước đây ngày càng trở thành tiêu chuẩn cho thị trường. Giờ đây, yêu cầu thử nghiệm các mô hình học máy đã trở thành tiêu chuẩn, mặc dù năm ngoái điều này rất hiếm. Đối với tôi, có vẻ như các thử nghiệm sử dụng deepfake trong các cuộc tấn công vào nhân viên sẽ sớm trở thành tiêu chuẩn.

Theo Olga Ringler, những thay đổi này là tự nhiên do sự thay đổi trong bối cảnh CNTT và phạm vi phủ sóng của nó với các công cụ bảo mật. Việc thử nghiệm còn giúp khách hàng làm việc với các phương tiện kỹ thuật mới. Ngoài ra, theo diễn giả, các công cụ bảo mật tấn công còn giúp đánh giá hiệu quả dịch vụ bảo mật thông tin của khách hàng, bao gồm cả cấp độ dịch vụ thực (SLA).

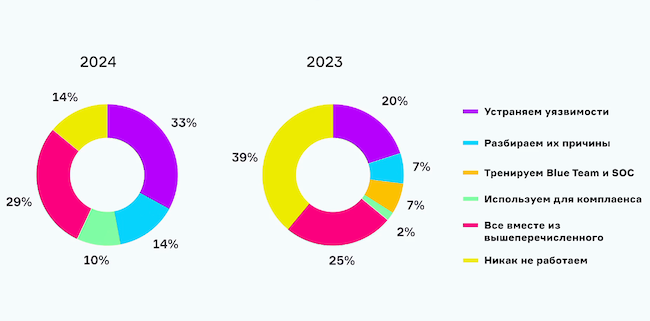

Như cuộc khảo sát khán giả đầu tiên cho thấy (Hình 2), mức độ nhận thức về các công nghệ an ninh mạng mang tính tấn công là khá cao. Theo Vseslav Solenik, tình hình đã thay đổi rất ít so với một năm trước.

Hình 2. Nhận thức của người xem về tấn công an ninh mạng

Đặc điểm của việc lựa chọn nhà cung cấp dịch vụ

Theo Dmitry Zubarev, cách tốt nhất để kiểm tra tính chuyên nghiệp của những người thực hiện kiểm tra bảo mật tiềm năng là một cuộc trò chuyện. Alexander Kolesov nói rõ rằng không nhất thiết phải tiến hành một cuộc phỏng vấn mà là một cuộc đối thoại chính thức.

Theo đại diện Tập đoàn Solar, việc nghiên cứu đánh giá cũng quan trọng không kém. Ông thu hút sự chú ý đến thực tế là không nên tập trung vào công ty mà tập trung vào các chuyên gia làm việc trong đó. Việc nghiên cứu kinh nghiệm của các dự án đã hoàn thành cũng rất hữu ích, đặc biệt là ở các công ty có hồ sơ tương tự.

Vasily Kravets gọi tài liệu tham khảo là một trong những hình thức “truyền miệng”. Theo ông, hình thức truyền tải thông tin này chưa phải là tối ưu nhất nhưng cũng chưa có gì tốt hơn.

Olga Ringler thu hút sự chú ý đến thực tế là phần lớn công việc của các nhóm không chỉ phụ thuộc vào các chuyên gia kiểm tra mà còn phụ thuộc vào các nhà phân tích. Chính các nhà phân tích sẽ phát triển các chương trình thử nghiệm bao gồm các vectơ tấn công hiện tại, bao gồm cả các vectơ nằm ngoài phạm vi do khách hàng đặt ban đầu. Tuy nhiên, việc mở rộng nó đòi hỏi phải có sự chấp thuận bắt buộc.

Alexander Kolesov gọi tình huống là nhóm kiểm tra bảo mật được phép kiểm tra mọi thứ họ muốn là lý tưởng. Đây chính xác là chủ đề chính của các cuộc đàm phán, bắt đầu từ lâu trước khi bắt đầu công việc thực tế cho một dự án như vậy.

Alexey Osipov đã thu hút sự chú ý đến điều sau: bạn không nên mong đợi rằng hành động của các chuyên gia kiểm tra bảo mật sẽ hoàn toàn trùng khớp với cách hành xử của các tin tặc độc hại thực sự. Theo Alexander Kolesov, khoảng cách như vậy về bản chất là khách quan, vì các dự án bảo mật tấn công bị hạn chế về thời gian, trong khi tin tặc có nguồn lực vô hạn.

Vseslav Solenik phàn nàn rằng nhu cầu vượt xa nguồn cung đáng kể, đó là lý do tại sao công việc của nhiều đội được lên lịch trước nhiều tháng.

Như cuộc khảo sát thứ hai cho thấy (Hình 3), phần lớn người xem thích dựa vào sức mình khi kiểm tra an ninh. Vị trí thứ hai thuộc về việc thuê một nhà thầu đáng tin cậy. Theo bà Olga Ringler, kết quả khảo sát này cho thấy rõ mức độ trưởng thành của thị trường nội địa.

Hình 3: Bạn chọn nhà thầu cho các dự án tấn công an ninh mạng như thế nào?

Đạo đức của hack mũ trắng

Như Vseslav Solenik đã lưu ý, một trong những mối quan tâm phổ biến nhất của khách hàng tiềm năng là những người tham gia thử nghiệm bảo mật có thể sử dụng kiến thức thu được để gây bất lợi cho công ty. Olga Ringler kể lại rằng các chuyên gia bảo mật tấn công không thể tham gia vào các chương trình Bug Bounty. Ngoài ra còn có các bộ lọc khác, ví dụ như theo quốc tịch hoặc độ tuổi. Ngoài ra, nhìn chung, các nhà thầu giám sát cách cư xử của nhân viên.

Đại diện của Positive Technologies cũng thu hút sự chú ý đến thực tế là thông tin về cơ sở hạ tầng của các công ty và các biện pháp bảo mật mà họ sử dụng hiện đang mất đi sự liên quan rất nhanh. Điều này đang xảy ra trong bối cảnh quá trình thay thế nhập khẩu đang diễn ra.

Alexey Osipov thừa nhận rằng nhiều hạn chế (bao gồm cả những hạn chế về việc tham gia chương trình Bug Bounty) rất dễ bị phá vỡ. Theo ông, kiểm tra nội bộ, thường nghiêm ngặt, được sử dụng bởi tất cả những người chơi trên thị trường, nhưng một biện pháp ngăn chặn nghiêm trọng không kém, như đại diện của Kaspersky Lab nhấn mạnh, là các nguyên tắc đạo đức của các chuyên gia kiểm tra bảo mật.

Báo cáo. Nó được thực hiện như thế nào

Như Vasily Kravets đã lưu ý, rất ít người đọc đầy đủ các báo cáo. Tuy nhiên, theo đánh giá của ông, việc lập một tài liệu như vậy thường chỉ đơn giản là hình thức, vì mọi hoạt động trong quá trình thử nghiệm và kết quả trung gian của chúng luôn được thảo luận với khách hàng. Mặt khác, việc phê duyệt một báo cáo thường mất nhiều thời gian như chính công việc đó. Thông thường, theo diễn giả, việc hình thành tài liệu này bị trì hoãn do sự hiểu lầm từ phía dịch vụ CNTT của khách hàng. Thêm vào đó, trong quá trình làm việc, nhiều loại bất ngờ thường xuất hiện khi việc loại bỏ một vấn đề cụ thể đòi hỏi một chuỗi các biện pháp khác nhau.

Olga Ringler gọi việc đưa ra một số giải pháp thay thế cho các vấn đề đặc biệt phức tạp mà thử nghiệm đã tiết lộ là một nhiệm vụ quan trọng. Ngoài ra, bạn không nên để khách hàng một mình giải quyết các vấn đề sau khi kết thúc dự án.

Dmitry Zubarev gọi việc phê duyệt báo cáo là một phần quan trọng của công việc dự án và đối với khách hàng, đó là phần quan trọng nhất. Ông gọi việc “nghiền” ý kiến của nhà thầu và khách hàng với nhau là một quá trình tự nhiên.

Dmitry Zubarev đồng ý rằng không phải ai cũng đọc toàn bộ báo cáo. Tuy nhiên, bạn cần đảm bảo rằng đúng vị trí trong tài liệu này được đọc bởi đúng người. Diễn giả khuyên nên nêu bật những đoạn trong báo cáo nhắm đến ban quản lý công ty, chuyên gia CNTT và bảo mật thông tin.

Alexander Kolesov gọi việc phê duyệt báo cáo là điểm chính thể hiện nỗ lực của khách hàng trong suốt dự án. Ông cũng cho rằng việc nêu bật một số đoạn nhất định trong báo cáo nhắm đến các nhóm nhân viên khách hàng khác nhau, bao gồm cả dịch vụ kinh doanh và CNTT, sẽ rất hữu ích.

Alexey Osipov gọi báo cáo là phần quan trọng nhất của dự án, nếu không có nó thì nó đơn giản là vô dụng. Kết quả của pentest chỉ là dữ liệu “thô”, cần được xử lý nghiêm túc và diễn giải chính xác để khách hàng có thể loại bỏ các vấn đề đã xác định.

Tuy nhiên, việc giải quyết vấn đề không phải lúc nào cũng chỉ phụ thuộc vào khách hàng. Thường có những tình huống khi sự cố xảy ra do lỗi trong một hệ thống cụ thể mà chỉ nhà cung cấp mới có thể khắc phục, nhưng không phải lúc nào họ cũng thực hiện được việc này trong khoảng thời gian hợp lý. Ở đây, như Alexander Kolesov đã lưu ý, điều quan trọng là phải đưa ra các biện pháp bồi thường cho khách hàng để giảm thiểu rủi ro khi khai thác lỗ hổng như vậy.

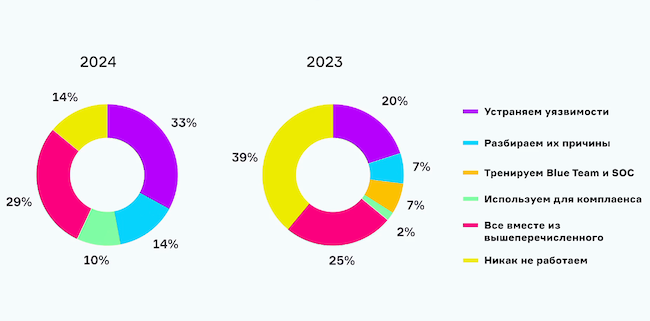

Kết quả của cuộc khảo sát thứ ba (Hình 4), như Vseslav Solenik ghi nhận, cho thấy động lực rất tốt so với năm 2023. Số người không sử dụng kết quả kiểm tra bảo mật dưới bất kỳ hình thức nào đã giảm gấp ba lần.

Hình 4. Các hình thức làm việc với kết quả của các hoạt động An ninh Tấn công

Vấn đề về tính đều đặn

Nhìn chung, những người tham gia thảo luận đều đồng ý rằng khoảng thời gian tối ưu giữa các lần kiểm tra là sáu tháng. Việc kiểm tra thường xuyên hơn có nguy cơ làm giảm chất lượng chuẩn bị bài kiểm tra và kéo dài hơn sẽ làm giảm tính cảnh giác của nhân viên, chủ yếu liên quan đến các cuộc tấn công vào nhân viên bằng cách sử dụng công nghệ thao túng.

Tuy nhiên, có rất nhiều cảnh báo ở đây. Vasily Kravets đã thu hút sự chú ý đến thực tế là một số cơ quan quản lý trong ngành quy định tần suất thử nghiệm và nếu một công ty phải tuân theo quy định đó thì công ty đó phải được hướng dẫn bởi các tiêu chuẩn đã được thiết lập. Tuy nhiên, theo đại diện của Perspective Monitor, những thử nghiệm liên quan đến việc tuân thủ các tiêu chuẩn vệ sinh mạng có thể được thực hiện thường xuyên hơn, kể cả khi không có sự tham gia của nhà thầu bên ngoài.

Theo Olga Ringler, trong một số trường hợp, việc kiểm tra nên được thực hiện hàng quý. Nhìn chung, theo quan điểm của cô, mức độ thường xuyên của các cuộc kiểm tra phụ thuộc vào động lực phát triển của công ty khách hàng.

Theo Vseslav Solenik, việc thử nghiệm nên được thực hiện nhiều lần trong năm. Tuy nhiên, Alexander Kolesov đã thu hút sự chú ý đến thực tế rằng không đáng để thực hiện các biện pháp bảo vệ chống lại các cuộc tấn công bằng phương pháp kỹ thuật xã hội quá thường xuyên, vì sự cảnh giác quá mức của nhân viên có thể dẫn đến những kết quả khó lường cho doanh nghiệp.

Alexey Osipov nhớ lại rằng OffSec chỉ là một phần rất nhỏ trong bảo mật thông tin. Nếu việc thử nghiệm không làm tăng mức độ bảo mật thực sự thì điều đó là không cần thiết. Ông đề cập đến kinh nghiệm cá nhân khi kiểm tra bảo mật được sử dụng như một công cụ vận động hành lang để tăng ngân sách bảo mật thông tin.

Dự báo là tích cực

Theo những người tham gia thảo luận, tình hình hiện tại sẽ góp phần làm tăng đáng kể nhu cầu về các dịch vụ OffSec. Điều này sẽ được tạo điều kiện thuận lợi, cùng với những điều khác, bởi các yêu cầu quy định mới nhằm mục đích giám sát không chỉ các nguồn lực của chúng tôi mà còn cả các nhà thầu và đối tác bên ngoài. Trong số các khách hàng tiềm năng, Vseslav Solenik cũng nêu tên các công ty phụ thuộc và công ty con của các tập đoàn lớn, mức độ bảo mật sẽ được cơ cấu mẹ “thắt chặt”.

Olga Ringler gọi động lực quan trọng của tăng trưởng nhu cầu là việc tăng cường nghiêm túc các yêu cầu về bảo mật cơ sở hạ tầng CNTT của những tổ chức và công ty cần kết nối với hệ thống thông tin của chính phủ. Dmitry Zubarev nhận thấy nhu cầu gia tăng chủ yếu từ các công ty quy mô vừa. Theo ông, điều này là do hiện nay chúng đang bị tấn công tích cực hơn và xu hướng tăng trưởng vẫn tiếp tục.

Theo Alexey Osipov, hậu quả của việc thay thế nhập khẩu có thể trở thành một thách thức nghiêm trọng mới. Theo ông, nhiều vấn đề tiềm ẩn nằm ở việc rời xa dịch vụ thư mục Active Directory.

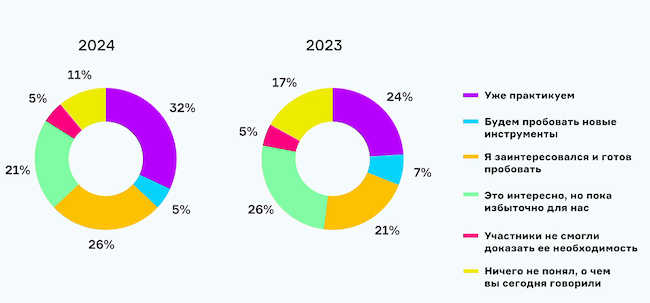

Cuộc khảo sát cuối cùng (Hình 5), theo ghi nhận của Vseslav Solenik, cho thấy số lượng người hoài nghi đã giảm đáng kể so với chương trình phát sóng năm ngoái.

Hình 5. Ý kiến về An ninh tấn công sau khi phát sóng

Kết luận

Thị trường Nga đang bắt đầu nhận thấy nhu cầu kiểm tra an ninh thường xuyên. Điều này được tạo điều kiện thuận lợi bởi cả hoạt động của những kẻ tấn công, những kẻ đang ngày càng chuyển sự chú ý sang các công ty tương đối nhỏ, và sự quan tâm của các khách hàng lớn, những người, nhằm ngăn chặn các cuộc tấn công vào chuỗi cung ứng, bao gồm các công ty con và cơ cấu phụ thuộc của họ, cũng như các nhà cung cấp. và các nhà thầu trong các chương trình nghiên cứu bảo mật và thử nghiệm.

Dự án truyền hình AM Live hàng tuần mời các chuyên gia trong ngành đến trường quay để thảo luận về các chủ đề hiện tại trên thị trường CNTT và bảo mật thông tin của Nga. Luôn cập nhật các xu hướng và sự kiện quan trọng! Để thực hiện việc này, hãy đăng ký kênh của chúng tôi kênh YouTube.