Khai thác cung cấp cho kẻ tấn công khả năng khai thác hiệu quả các lỗ hổng trong mã. Các bộ công cụ khai thác phổ biến nhất trên thị trường bóng tối bao gồm BlackHole, Nucle, Rig. Với sự trợ giúp của họ, các bên thứ ba có thể có quyền truy cập vào dữ liệu cá nhân của người dùng hoặc làm gián đoạn hoạt động của hệ thống. Trong nhiều trường hợp, việc khai thác lỗ hổng còn được bổ sung bằng các hoạt động độc hại khác, chẳng hạn như lừa đảo.

- Giới thiệu

- Phân tích thị trường của bộ công cụ khai thác

- 2.1. Hố đen

- 2.2. Người câu cá

- 2.3. Hạt nhân

- 2.4. neutrino

- 2.5. giàn khoan

- 2.6. Kích cỡ

- Các hành động nâng cao hiệu quả của bộ công cụ khai thác

- 3.1. Lừa đảo và thư rác

- 3.2. Cơ sở hạ tầng bóng tối

- 3.3. Dịch vụ VPN

- kết luận

Giới thiệu

Các nhà phát triển giải pháp bảo mật thường coi việc khai thác là một trong những mối đe dọa lớn nhất đối với bảo mật phần mềm và dữ liệu.

Khai thác là một đoạn mã phần mềm được thiết kế để lợi dụng các lỗ hổng trong hệ thống thông tin nhằm giành quyền kiểm soát chúng. Các hoạt động khai thác được phân phối dưới dạng mã nguồn hoặc các mô-đun thực thi. Bản thân mã có thể được viết bằng bất kỳ ngôn ngữ nào, nhưng Python, C / C++, PHP, JavaScript thường được sử dụng nhất.

Nhìn chung, các hoạt động khai thác được chia thành hai loại: cục bộ và từ xa, tùy thuộc vào nơi chúng được khởi chạy. Ngoài ra còn có sự phân chia theo loại mục tiêu mà chúng sẽ tương tác: dành cho hệ điều hành, phần mềm ứng dụng, trang web, ứng dụng web, trình duyệt, v.v.

Việc khai thác thường được sử dụng để phát động các cuộc tấn công hàng loạt vì các lỗ hổng được phát hiện có thể tồn tại đồng thời trên nhiều thiết bị hoặc chương trình. Ngoài ra, chúng thường được sử dụng để cài đặt mã độc, thu thập thông tin bí mật của người dùng và thực hiện các hành động khác có thể gây nguy hiểm.

Tất nhiên, các nhà cung cấp CNTT đang tích cực chống lại việc khai thác các lỗ hổng. Một ví dụ điển hình là Microsoft, hãng thường xuyên sửa các lỗi hệ thống. Một số nhà cung cấp sẵn sàng thưởng cho những người cố gắng tìm ra lỗ hổng trong các hệ thống khác nhau: ví dụ: công ty Crowdfense trả tiền cho thông tin về các lỗ hổng. Tuy nhiên, vấn đề vẫn tồn tại.

Nhiễm trùng xảy ra như thế nào?

Thông thường, sự lây nhiễm xảy ra khi người dùng truy cập một trang web chứa mã độc hoặc khởi chạy một tệp nguy hiểm.

Bằng cách khai thác, các cuộc tấn công được thực hiện nhằm vào các phiên bản phần mềm cụ thể có chứa một số lỗ hổng nhất định. Sau khi có được quyền truy cập vào hệ thống, kẻ tấn công thường tải xuống các đoạn mã bổ sung từ máy chủ của chúng. Điều này mang lại cho họ cơ hội, chẳng hạn như đánh cắp dữ liệu cá nhân của người dùng hoặc sử dụng PC để tấn công DDoS hoặc gửi thư rác.

Lưu ý: các công cụ khai thác lỗ hổng trong phần mềm có thể gây nguy hiểm ngay cả với những người thường xuyên cập nhật phần mềm trên máy tính. Lý do là có thể mất rất nhiều thời gian từ lúc phát hiện ra lỗ hổng đến khi phát hành bản vá để đóng lỗ hổng đó.

Phân tích thị trường của bộ công cụ khai thác

Bất kỳ thông tin nào liên quan đến bất kỳ lỗ hổng phần mềm nào đều được đánh giá cao trên thị trường bóng tối. Nói chung, số liệu thống kê về hướng khai thác hoạt động như thế này:

- khoảng 38% trong số họ sử dụng các lỗ hổng trong hệ điều hành Windows và các ứng dụng dành cho nó;

- khoảng 19% khai thác lỗ hổng trong các giải pháp đa nền tảng, tức là chúng được sử dụng để tấn công vào các hệ điều hành thuộc dòng Windows, macOS, Linux và Android;

- 43% còn lại “làm việc” với các hệ thống và chương trình khác.

Khai thác zero-day được coi là có giá trị nhất: đối với họ, nhà sản xuất phần mềm vẫn chưa tạo ra bản cập nhật để vá lỗ hổng trong hệ thống. Việc khai thác “không” cũng hiệu quả vì không phải lúc nào người dùng cũng cài đặt các bản cập nhật mới nhất ngay lập tức. Mục đích của việc khai thác như vậy có thể khác nhau: ví dụ: nó có thể được sử dụng để giành quyền quản trị viên.

Điều quan trọng là các lần khai thác không được sử dụng riêng lẻ mà theo một bộ (gói). Bộ này (“gói” hoặc “bộ”) là gói công cụ để khai thác lỗ hổng trong một số chương trình cùng một lúc.

Trong hầu hết các trường hợp, bộ công cụ khai thác được sử dụng để tấn công trình duyệt hoặc plugin trình duyệt. Có các gói khai thác cục bộ; chức năng của chúng là nâng cao mức độ đặc quyền trên hệ thống đã bị tấn công. Bằng cách này, kẻ tấn công tăng đáng kể phạm vi hành động có sẵn trong hệ thống.

Hãy phân tích thị trường bộ công cụ khai thác và nêu bật những bộ phổ biến nhất.

Hố đen

Bộ khai thác BlackHole lần đầu tiên xuất hiện trên một diễn đàn hacker ở Nga vào năm 2010. Sau đó, nó không ngừng phát triển, trở thành một trong những bộ công cụ phổ biến nhất. Hầu hết các trường hợp lây nhiễm sử dụng nó đều xảy ra thông qua việc gửi thư rác hàng loạt.

Tập hợp các khai thác bao gồm các cơ chế theo dõi vị trí của nạn nhân, thu thập thông tin về hệ điều hành, trình duyệt và phần mềm được sử dụng. Tất cả dữ liệu này có sẵn trong giao diện người dùng. Khi phân tích hoạt động của BlackHole, cần lưu ý thứ tự sau đây mà những kẻ tấn công sử dụng nó:

- Khách hàng đăng ký BlackHole, sau đó anh ta định cấu hình các thông số vận hành của nó, chọn hành động anh ta định thực hiện trên hệ thống đích.

- Người dùng PC mở một trang web cụ thể hoặc nhấp vào liên kết độc hại nhận được qua email hoặc mạng xã hội.

- BlackHole xác định những gì có trên máy tính của nạn nhân bằng cách tải xuống tất cả các phần khai thác mà PC của nạn nhân dễ bị tấn công.

Sau khi xâm nhập vào hệ thống, việc khai thác bắt đầu hoạt động theo các thông số vận hành đã chỉ định trước đó.

Người câu cá

Bộ công cụ khai thác này cũng khá phổ biến. Cho đến nay, nó chứa “chìa khóa” của 20 lỗ hổng.

Hình 1. Danh sách các miền phần mềm độc hại

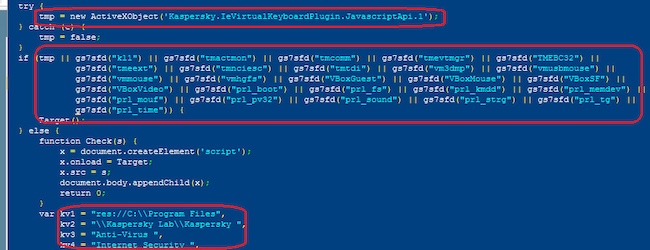

Trước khi tấn công một hệ thống, Angler kiểm tra xem nó có ở trong môi trường ảo hay không. Nó cũng xác định những biện pháp bảo mật nào được cài đặt trên hệ thống. Ngoài ra, sự hiện diện của trình gỡ lỗi web Fiddler cũng được kiểm tra.

Hình 2. Kiểm tra các hệ thống có thể nhận ra bộ công cụ khai thác

Những người tạo ra bộ công cụ khai thác này thường xuyên cập nhật nó khi các chương trình chống vi-rút phát triển. Đây chính là lý do tại sao Angler ngày càng trở nên nguy hiểm hơn theo thời gian.

Hạt nhân

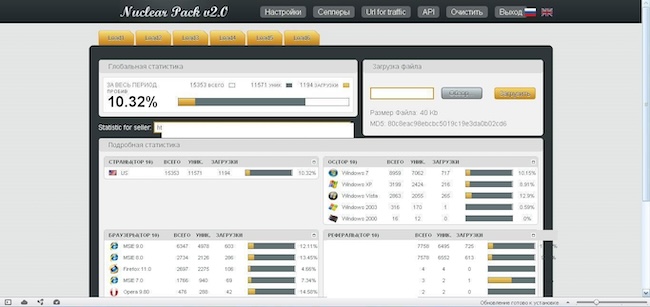

Bản dựng đầu tiên của bộ công cụ khai thác này có từ năm 2009. Hiện tại, đây là một trong những bản dựng tiên tiến và hiệu quả nhất, chứa các cách khai thác 12 lỗ hổng khác nhau.

Hình 3. Thống kê về Bộ công cụ khai thác hạt nhân

Trong hầu hết các trường hợp, một chuyển hướng (chuyển hướng) được sử dụng để tấn công: đầu tiên, một trang đặc biệt trong đó phần tử “iframe” được nhúng, sau đó là liên kết trực tiếp đến bộ công cụ khai thác.

Mã này chứa các biến và hàm hiện không được sử dụng. Tuy nhiên, điều này không ngăn cản bộ công cụ khai thác thực hiện hiệu quả các nhiệm vụ của nó.

neutrino

Bộ công cụ khai thác này được tạo ra vào năm 2013 và hiện đã trải qua nhiều thay đổi, điều này đã làm tăng tính hiệu quả của nó. Nhiệm vụ chính của nó là cài đặt một Trojan ransomware có chức năng chặn hoàn toàn hoạt động của PC. Các nhà phát triển quảng cáo các tính năng sau:

- bảng điều khiển trực quan;

- quản lý tên miền và địa chỉ IP thuận tiện;

- trạng thái của phần mềm chống vi-rút được theo dõi liên tục;

- lọc lưu lượng truy cập liên tục;

- mã hóa dữ liệu bị đánh cắp.

Những người tạo ra Neutrino đề nghị khách hàng thuê máy chủ của riêng họ để lưu trữ thông tin bị đánh cắp. Sau đó, nó có thể được tải xuống các thiết bị lưu trữ của bên thứ ba để thuận tiện cho việc tạo cơ sở dữ liệu về thông tin cá nhân của người dùng.

giàn khoan

Bộ công cụ khai thác Rig cũng là một trong những bộ công cụ phổ biến và hiệu quả nhất. Những người tạo ra nó đang cố gắng mở rộng chức năng của nó thường xuyên nhất có thể và tạo ra các cơ chế ngày càng tiên tiến cho phép nó trốn tránh sự phát hiện. Cần lưu ý rằng bộ công cụ khai thác này hoạt động theo mô hình dịch vụ (MaaS).

Nhìn chung nguyên lý hoạt động của Rig như sau:

- Người dùng PC thông thường truy cập vào một trang web bị xâm nhập mà không biết rằng nó đã bị hack.

- Sử dụng mã JavaScript độc hại, chúng được chuyển hướng đến máy chủ proxy của kẻ tấn công.

- Đến lượt mình, máy chủ sẽ chọn các cách khai thác cho một phiên bản trình duyệt cụ thể của người dùng.

Điều này cho phép kẻ tấn công thực hiện các hoạt động độc hại mà không cần hoặc có rất ít liên hệ với người dùng cuối. Vì vậy, mọi người không thấy bất kỳ dấu hiệu nào cho thấy máy tính của mình đã bị tấn công.

Kích cỡ

Gói này được tạo vào năm 2013 và kể từ đó đã nhiều lần được các nhà phát triển hiện đại hóa. Nó có khả năng kiểm tra nhanh các miền và cũng có thể hiểu liệu một hệ thống cụ thể có bất kỳ biện pháp bảo vệ nào hay không.

Cần lưu ý rằng những kẻ tấn công sử dụng cách tạo động và thay đổi tên miền thường xuyên trong quá trình hoạt động của chúng. Vì lý do này, Độ lớn rất khó phát hiện.

Hình 4. Thống kê cho Bộ công cụ khai thác cường độ

Các hành động nâng cao hiệu quả của bộ công cụ khai thác

Gần đây, không chỉ các hoạt động khai thác phát triển nhanh chóng mà còn liên quan đến các hoạt động độc hại giúp chúng đạt được mục tiêu. Hãy kể tên hiệu quả nhất của chúng.

Lừa đảo và thư rác

Để mở rộng phạm vi tiếp cận tới các nạn nhân tiềm năng, những kẻ tấn công thường sử dụng cách gửi thư hàng loạt. Trên các trang web chuyên biệt, chỉ với một đô la Mỹ, một lá thư có tệp được yêu cầu sẽ được gửi đến 1000 địa chỉ email.

Ngoài ra còn có các dịch vụ cung cấp nhiều loại thư rác có mục tiêu khác nhau nhằm vào một số nhóm người dùng nhất định. Ở đây, khi gửi email có nội dung độc hại, các đặc điểm cụ thể của mọi người sẽ được tính đến. Những kẻ tấn công có rất nhiều cơ sở dữ liệu liên quan nên không khó để chúng thực hiện việc này.

Cơ sở hạ tầng bóng tối

Có rất nhiều nhà cung cấp dịch vụ thương mại hợp pháp và bất hợp pháp trên Internet mà dịch vụ của họ có thể bị kẻ tấn công sử dụng với số tiền tương đối ít. Để làm điều này, họ đăng ký bằng thông tin hộ chiếu của người khác.

Để sử dụng bộ công cụ khai thác hiệu quả hơn, các trang web thường được thuê trên các trang web lưu trữ của bên thứ ba. Bạn có thể có được một tên miền với giá $5-$10. Mặc dù các nhà đăng ký có kiểm tra dữ liệu hộ chiếu nhưng đây không phải là vấn đề đối với bọn tội phạm vì chúng có thể lấy được thông tin đó trên thị trường bóng tối. Trong một số dịch vụ, thanh toán cho miền thường được thực hiện bằng tiền điện tử, cho phép bạn hành động ẩn danh.

Dịch vụ VPN

Khi phát tán các liên kết và tệp lừa đảo có mã độc, các dịch vụ VPN (hợp pháp và bất hợp pháp) thường được sử dụng. Điều này được thực hiện để đảm bảo tính ẩn danh. Tiêu chí chính cho sự lựa chọn độc hại của dịch vụ VPN là không có hệ thống kế toán khách hàng, tức là điều quan trọng là không thể liên kết một người dùng cụ thể với một địa chỉ IP. Khi đó sẽ không thể bắt ai chịu trách nhiệm được.

kết luận

Ngày nay có rất nhiều bộ công cụ khai thác dành cho Windows, macOS, Linux và Android. Tất cả chúng đều được thiết kế để khai thác các lỗ hổng bảo mật, cho phép chủ sở hữu có quyền truy cập vào dữ liệu cá nhân của người dùng hoặc giành quyền kiểm soát hệ thống mục tiêu. Thông thường, các bộ công cụ khai thác như vậy được sử dụng cùng với các cuộc tấn công spam, lừa đảo, DDoS, v.v., điều này làm tăng hiệu quả của chúng.