Vào mùa hè năm 2023, Kaspersky Lab đã đưa ra một tuyên bố giật gân về một vụ lây nhiễm quy mô lớn vào thiết bị di động của nhân viên. Có vẻ như cuộc tấn công mạng có tên “Chiến dịch Tam giác” đã bị đẩy lùi thành công. Nhưng trên thực tế, mọi thứ trở nên phức tạp và khó hiểu hơn. Hãy cố gắng hiểu chi tiết.

- Giới thiệu

- Hoạt động “Tam giác”

- Điều đầu tiên bạn cần làm là tìm kiếm những sai lầm của những kẻ tấn công

- Không có bằng chứng trực tiếp thì không thể đưa ra kết luận

- Những kẻ tấn công đang theo bước các nhà phát triển Apple

- Từ lời nói đến việc làm…

- Phần mềm độc hại hoạt động Triangulation

- Phỏng vấn

- Hệ điều hành miễn dịch mạng di động KasperskyOS sắp ra mắt

- Ai dễ bị tổn thương trước cuộc tấn công mạng trong Chiến dịch Tam giác?

- kết luận

Giới thiệu

Cuộc điều tra của Kaspersky chắc chắn sẽ gây tiếng vang trên thị trường an ninh mạng vào năm 2023. Lần đầu tiên, một nhà cung cấp dịch vụ an ninh mạng của Nga quyết định nói về tình trạng lây nhiễm hàng loạt thiết bị của nhân viên của mình, để tiết lộ “ngăn bếp” phát hiện những kẻ xâm nhập và chống lại chúng.

Một mặt, đây là minh chứng cho sự minh bạch và cởi mở của công ty. Nhưng cũng có một lợi ích thiết thực cho những người tham gia khác trong thị trường bảo mật thông tin: họ có cơ hội tích lũy kinh nghiệm và đánh giá mức độ sẵn sàng của bản thân để đối đầu trong một tình huống không hoàn toàn rõ ràng điều gì đã thực sự xảy ra.

Một giá trị khác là bắt đầu một cuộc thảo luận về việc biện minh cho việc lựa chọn thiết bị di động để sử dụng cho doanh nghiệp. Các câu chuyện và báo cáo của Kaspersky đã trở thành xu hướng trong một thị trường thiếu nền tảng: chỉ cung cấp các thiết bị phổ thông dành cho mục đích sử dụng “cá nhân và doanh nghiệp”. Sau sự ra đi của BlackBerry, việc “dọn dẹp” thiết bị di động doanh nghiệp vẫn còn trống. Liên minh Microsoft-Nokia đã cố gắng làm chủ nó nhưng nỗ lực đó đã thất bại. Có lẽ chúng ta cần tìm kiếm điều gì đó mới mẻ?

Tuy nhiên, thực tế vẫn là: đây chủ yếu không phải về tiếp thị mà là về một vấn đề quan trọng trong lĩnh vực bảo mật thông tin, mà dường như bất kỳ công ty lớn nào cũng có thể gặp phải. Kaspersky đã tiết lộ chi tiết vụ việc một cách công khai và thông tin này hiện đã được công khai.

Tuy nhiên, câu chuyện này vẫn còn nhiều điểm tối. Chúng tôi sẽ cố gắng trình bày chi tiết và sẽ đề cập đến những lĩnh vực mà vẫn chưa có sự rõ ràng hoàn toàn. Chúng ta hãy lưu ý rằng nguồn thông tin để chuẩn bị tài liệu này là hai bài phát biểu trước công chúng: bài đầu tiên – câu chuyện Giám đốc phòng thí nghiệm nghiên cứu GReAT của Kaspersky Lab Igor Kuznetsov tại Diễn đàn SOC 2023, lần thứ hai – báo cáo Boris Larin, Leonid Bezvershenko và Georgy Kucherin tại đại hội hacker lần thứ 37 Chaos Communications (37C3) ở Hamburg.

Hình 1. Bài phát biểu của Igor Kuznetsov tại Diễn đàn SOC 2023

Hoạt động “Tam giác”

Cuộc tấn công mạng có mục tiêu “Operation Triangulation” thuộc loại “không có sự can thiệp của người dùng” (0 cú nhấp chuột). Trong số tất cả các cuộc tấn công mạng gặp phải trên nền tảng Apple (iPhone và iPad), nó nổi bật vì sự tinh vi và xây dựng cơ cấu và hình thức tổ chức một cách khéo léo.

Phần công khai của câu chuyện bắt đầu vào ngày 1 tháng 6, khi Kaspersky Lab công bố điều tra sự cố ảnh hưởng đến một phần bộ phận quản lý và an toàn thông tin của công ty. Nhưng phần riêng tư của cuộc điều tra đã bắt đầu sáu tháng trước đó. Một đặc điểm khác biệt là các chuyên gia đã quan sát cuộc tấn công mạng và ứng phó với nó ở tất cả các giai đoạn thực hiện, dựa vào kinh nghiệm và kiến thức của họ.

Có thể phát hiện các triệu chứng bất thường do văn phòng Kaspersky cấm truy cập Internet từ máy tính ở cơ quan và do đó việc truy cập các trang web “lạ” chỉ có thể được thực hiện từ điện thoại di động thông qua mạng Wi-Fi chuyên dụng. Một hệ thống quản lý sự kiện (SIEM) đã được kết nối với mạng di động, trên thực tế, hệ thống này đã giúp xác định hoạt động bí ẩn.

Nhân tiện, thực tế này vẫn làm dấy lên nghi ngờ rằng Kaspersky không phải là công ty đầu tiên quyết định thử nghiệm kỹ thuật tấn công mạng mới. Nhưng hãy bắt tay vào công việc. Điều gì đã được phát hiện?

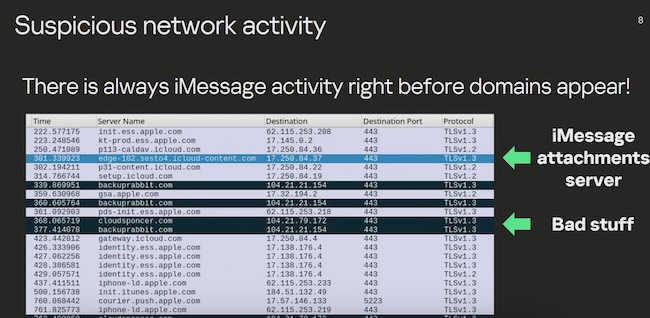

Các kỹ sư của Kaspersky nhận thấy rằng sau khi kết nối bình thường đến các máy chủ Apple chịu trách nhiệm hỗ trợ dịch vụ iMessage (*.ess.apple.com và *.icloud-content.com), một cuộc gọi đến các địa chỉ “lạ” (backuprabbit) đã diễn ra sau đó[.]com, v.v.). Sau đó, một số dữ liệu khoảng 240 kB đã được tải xuống. Sau đó, điện thoại bắt đầu liên hệ với các miền hoàn toàn không xác định, tải xuống một số dữ liệu từ chúng và gửi lại lưu lượng truy cập khó hiểu.

Hình 2. Dấu vết hoạt động lạ trên mạng gây chú ý

Phát hiện hoạt động kỳ lạ, dịch vụ bảo mật thông tin Kaspersky đã thu thập tất cả điện thoại công ty (iPhone) được nhân viên trong văn phòng sử dụng và tiến hành nghiên cứu pháp y mạng. Lúc đó chưa hiểu chính xác cần tìm cái gì, nhưng rõ ràng là cần phải tìm.

Để nghiên cứu, các bản sao lưu được tạo thông qua iTunes đã được sử dụng. Trên thực tế, chúng là bản sao giới hạn của hệ thống tệp của thiết bị. Phân tích các bản sao lưu giúp khôi phục hình ảnh về những gì đã xảy ra với thiết bị.

Điều đầu tiên bạn cần làm là tìm kiếm những sai lầm của những kẻ tấn công

Khi bạn đang đối phó với một kẻ thù giàu kinh nghiệm và thông minh, rất khó để tìm thấy dấu vết của hành động của hắn: tội phạm mạng che giấu dấu vết của chúng. Vì vậy, các nhà nghiên cứu phải đối mặt với nhiệm vụ tìm ra lỗi lầm của người khác. Và họ đã làm được điều đó.

Những kẻ tấn công cần lưu một số phần mềm nhất định trên điện thoại thông minh của nạn nhân, cài đặt và sau đó dọn dẹp. Họ đã làm mọi thứ một cách chuyên nghiệp và chính xác, nhưng họ lại quên xóa một số thư mục chứa tệp. Việc phát hiện các thư mục trống trong thư mục “library/SMS/Attachments” trở thành điểm khởi đầu để xác nhận giả thuyết rằng điện thoại thông minh iPhone thực sự đã bị kẻ tấn công tấn công.

Những kẻ tấn công cũng xóa dữ liệu của họ khỏi những nơi đăng ký rõ ràng (“SMS.db”, “know.db”, “ids-gossip.db”, “ids-pub-id.db”), nhưng để lại thẻ trong “datausage.sqlite ” , nơi phản ánh hoạt động mạng của ứng dụng.

Nhưng dấu hiệu chắc chắn nhất cho thấy một sự xâm phạm đã xảy ra là việc phát hiện trong “timeline.csv” các dòng đề cập đến hoạt động mạng của một quy trình có tên là “BackupAgent”. Kiến thức chuyên môn về iOS cho các nhà nghiên cứu biết rằng sự xuất hiện của một ứng dụng lỗi thời trong danh sách hoạt động mạng, vốn đã không được sử dụng trong một thời gian dài khi chạy các phiên bản HĐH hiện đại, không thể là ngẫu nhiên. Rất có thể, nó đã “ra đời” do mã độc đã được phát triển từ lâu đã được kích hoạt (chức năng được đề cập đã được sử dụng cho đến iOS 4, phiên bản mới nhất được phát hành vào tháng 7 năm 2011) . Bây giờ dấu vết của sự phát triển lâu dài này đã tiết lộ hoạt động độc hại.

Không có bằng chứng trực tiếp thì không thể đưa ra kết luận

Hãy tóm tắt kết quả đầu tiên: việc các thiết bị iPhone bị xâm nhập đã bị lộ. Nhưng vẫn không thể nói chính xác những kẻ tấn công đang làm gì trên thiết bị bị tấn công. Để trả lời câu hỏi này, cần phải chặn lưu lượng truy cập và phân tích dữ liệu trong đó để có được bằng chứng trực tiếp.

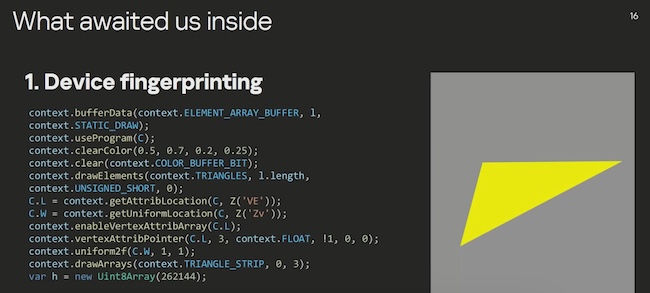

Người ta phát hiện ra rằng một tệp HTML có mã JS làm xáo trộn đã được đính kèm vào iMessage được truyền đi, điều này có liên quan đến quá trình bắt đầu lây nhiễm. Ý tưởng che giấu như sau: thông tin đầy đủ về thiết bị bị tấn công đã được thu thập và sử dụng dữ liệu thu thập được, một tam giác ảo được tạo ra, từ đó tính toán hàm băm. Dữ liệu này đã được trả lại cho trung tâm kiểm soát tấn công mạng. Đây là cách cái tên “Tam giác” xuất hiện.

Hình 3. Ở giai đoạn đầu tiên của cuộc tấn công mạng, dữ liệu về thiết bị bị tấn công được thu thập

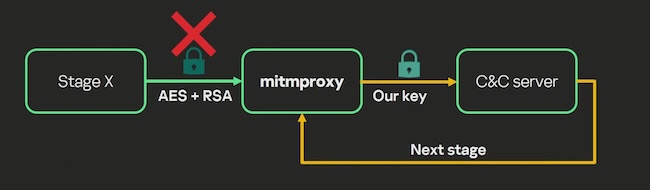

Một nhiệm vụ mới xuất hiện: tìm ra những gì bên trong kênh được mã hóa. Để thực hiện điều này, một máy chủ proxy đã được cài đặt để chặn lưu lượng HTTPS, tức là một cuộc tấn công trung gian (MitM) đã được thực hiện trên kênh liên lạc. Bằng cách cài đặt chứng chỉ SSL của riêng bạn, bạn có thể chặn dữ liệu. Điều này mang lại một lợi ích lớn: trình xác nhận, khai thác, phần mềm gián điệp, các mô-đun độc hại bổ sung.

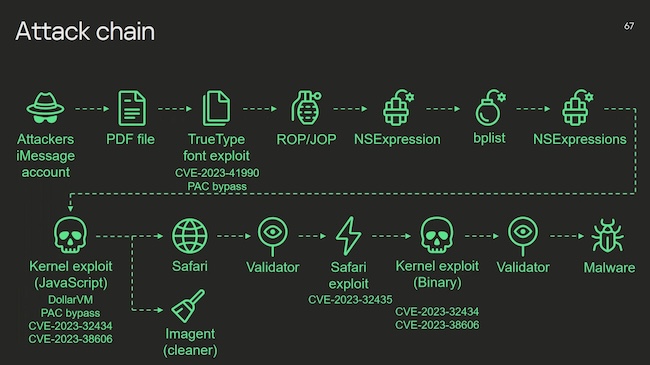

Hình 4. Sơ đồ tấn công MitM được xây dựng trong Kaspersky để chặn lưu lượng độc hại

Bức tranh về cuộc tấn công mạng bắt đầu trở nên rõ ràng hơn. Hoạt động bắt đầu bằng việc gửi một tệp PDF có phông chữ TrueType, bên trong đó có một lỗ hổng khai thác với một máy ảo có khả năng thực hiện các phép tính (Turing-complete VM). Điều này có thể thực hiện được vì TrueType thực chất là một chương trình để vẽ ký tự.

Mã hội cho TrueType được Apple phát triển vào tháng 5 năm 1991. Nó ngay lập tức hỗ trợ các chương trình được xử lý trong VM. Mã này sau đó đã được chuyển cho Microsoft và được thêm vào Windows 3.1, và nó được sử dụng kể từ đó.

Có vẻ như mọi thứ đã được biết đến và xác minh từ lâu, nhưng… điểm đặc biệt của TrueType là tài liệu của nó vẫn chưa hoàn toàn mở. Có các hàm không có giấy tờ bên trong, được xác định thông qua trình thông dịch lệnh TrueType VM.

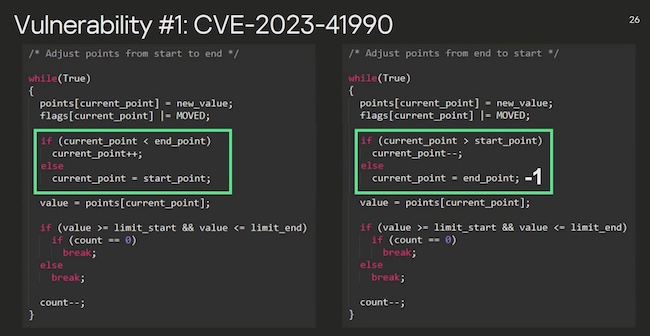

Lần này các nhà nghiên cứu của Kaspersky đã phát hiện ra điều gì? Họ nhận thấy một trong những hàm không có giấy tờ này có tên là “fnt_ADJUST”. Chúng tôi chỉ có thể tìm thấy đề cập đến nó trong một trong những phiên bản Windows trước đó. Nó tuyên bố rằng tính năng này chỉ được sử dụng… trên các thiết bị của Apple. Điều này có thể tạo ra lỗ hổng thực thi mã từ xa (RCE). Những khoảng trống như vậy được công nhận là nguồn nguy hiểm tối đa.

Tính năng này được biết là đã có trong mã từ đầu những năm 1990. Rõ ràng, nó được dùng để thử nghiệm hoặc gỡ lỗi. Nó đã bị xóa mà không đề cập đến nó cho đến tháng 1 năm 2023 (!), bắt đầu từ iOS 16.3 và macOS 13.2. Cho đến thời điểm này, lỗ hổng này đã bị những kẻ tấn công tích cực khai thác.

Từ các phiên bản trước (iOS 15 và macOS 12), chức năng này thậm chí còn biến mất muộn hơn, chỉ vào tháng 7 năm 2023. Lần này, Apple mô tả nó là một lỗ hổng có tên CVE-2023-41990, xảy ra khi xử lý tệp “FONT”. Sau khi công bố, công ty Mỹ báo cáo rằng vấn đề có thể bị khai thác ở các phiên bản iOS trước 15.7.1.

Dù vậy, cuộc điều tra về Chiến dịch Tam giác đã trở nên rõ ràng về cách kẻ tấn công có thể thực thi mã khai thác, leo thang đặc quyền, vượt qua biện pháp bảo vệ phần cứng của chip Apple và bắt đầu thao túng nội dung của các vùng bộ nhớ được bảo vệ.

Hình 5: Việc giả mạo đơn giản cho phép mã độc được thực thi ngoài tầm kiểm soát

Bước này rất quan trọng để thực hiện cuộc tấn công. Nó cho phép bạn giành quyền kiểm soát hoàn toàn thiết bị của nạn nhân. Bằng cách sử dụng một số lỗ hổng, kẻ tấn công có thể phân bổ một mảng bộ nhớ ảo để tải nội dung độc hại sau đó vào đó. Trên thực tế, mảng này áp dụng cho toàn bộ bộ nhớ vật lý có sẵn của thiết bị Apple, tức là có thể chặn bộ nhớ từ bất kỳ ứng dụng nào.

Những kẻ tấn công đang theo bước các nhà phát triển Apple

Những khó khăn trong việc nhận ra cách thức hoạt động của mã độc thường liên quan đến việc sử dụng các khả năng và công cụ gỡ lỗi không có giấy tờ được tìm thấy trong các thiết bị phần cứng và thông tin về chúng thường không được cung cấp cho người ngoài. Điều gì đó tương tự đã xảy ra trong Chiến dịch Tam giác. Hãy nói về điều này chi tiết hơn.

Các thiết bị ngoại vi khác nhau có thể có các thanh ghi phần cứng đặc biệt được bộ xử lý sử dụng để điều khiển chúng. Với mục đích tương tác như vậy, bộ xử lý có một bộ nhớ dùng chung để dịch nội dung của các thanh ghi. Các vùng bộ nhớ này được gọi là các thanh ghi “MMIO” (đầu vào/đầu ra được ánh xạ bộ nhớ).

Bằng cách kiểm tra mã khai thác đã thu được, các nhà nghiên cứu của Kaspersky phát hiện ra rằng nó sử dụng bốn vùng MMIO liên quan đến hoạt động của công cụ gỡ lỗi ARM CoreSight của bộ xử lý chính. Sự xuất hiện của các thanh ghi này không liên quan đến ARM. Chúng được Apple giới thiệu như một công cụ hỗ trợ gỡ lỗi và được đặt cùng nhau tại các địa chỉ bộ nhớ gần nhau chỉ nhằm mục đích thuận tiện.

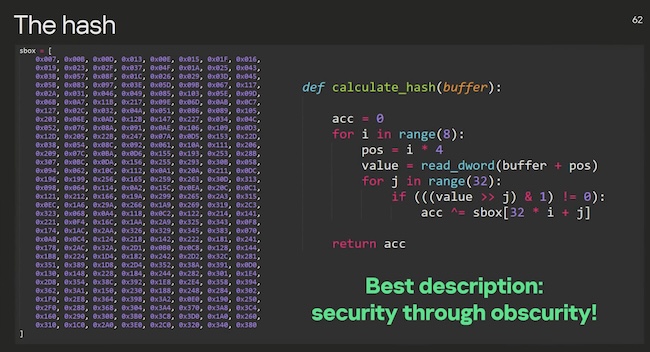

Tuy nhiên, các nhà phát triển của Apple đã cung cấp biện pháp bảo vệ: để có thể sử dụng các thanh ghi này và quản lý dữ liệu, cần phải sử dụng chức năng tính toán băm bí mật. Sau khi thực hiện kỹ thuật đảo ngược, các nhà nghiên cứu của Kaspersky đã có thể khôi phục nó và hiển thị nó cho cộng đồng hacker trên diễn đàn 37C3.

Hình 6. Hàm tính toán băm bí mật của Apple

Theo hiểu biết của chúng tôi, tính năng này chưa được ghi lại, không được sử dụng trong chương trình cơ sở và rất khó phát hiện và phân tích bằng các phương pháp truyền thống. Vô số câu hỏi nảy sinh. Làm thế nào những kẻ tấn công tìm ra cách sử dụng nó? Mục đích thực sự của tính năng này là gì? Ai đứng đằng sau sự phát triển của nó – Apple hay bên thứ ba, chẳng hạn như ARM, đã tạo ra CoreSight?

“Đây không phải là một lỗ hổng thông thường. Do tính chất khép kín của hệ sinh thái iOS, quá trình tìm kiếm hệ sinh thái này rất phức tạp và tốn thời gian, đòi hỏi sự hiểu biết toàn diện về cả kiến trúc phần cứng và phần mềm. Lỗ hổng này chứng tỏ rằng ngay cả các biện pháp bảo vệ phần cứng hiện đại nhất cũng bất lực trước kẻ tấn công tinh vi miễn là có các chức năng phần cứng cho phép vượt qua các biện pháp bảo vệ này,” Boris Larin, nhà nghiên cứu mối đe dọa mạng hàng đầu tại Kaspersky Lab cho biết.

Từ lời nói đến việc làm…

Cho đến nay chúng ta đã nói về cách xây dựng cơ sở hạ tầng để thực hiện cuộc tấn công.

Khi cơ sở hạ tầng đã sẵn sàng, trình xác thực độc hại cho trình duyệt Safari đã khởi chạy một cách khai thác khác giúp kích hoạt các chức năng cho một cuộc tấn công cấp hạt nhân. Sau đó, đã đến lúc tải khung APT xuống thiết bị, khung này có thể tải plugin và thu thập dữ liệu.

Hình 7. Sơ đồ chung của cuộc tấn công mạng “Chiến dịch tam giác”

Các nhà nghiên cứu của Kaspersky lưu ý rằng những công cụ độc hại này liên quan đến các lỗ hổng đã xuất hiện ít nhất trước iOS 6. Điều này cho thấy công nghệ dành cho cuộc tấn công mạng này đã được phát triển cách đây bao lâu.

Vì quyền truy cập được thực hiện ở cấp hạt nhân nên phần mềm độc hại được thực thi với tất cả các đặc quyền và có toàn quyền truy cập vào tất cả các ứng dụng cũng như tất cả dữ liệu (micrô, vị trí địa lý, v.v.).

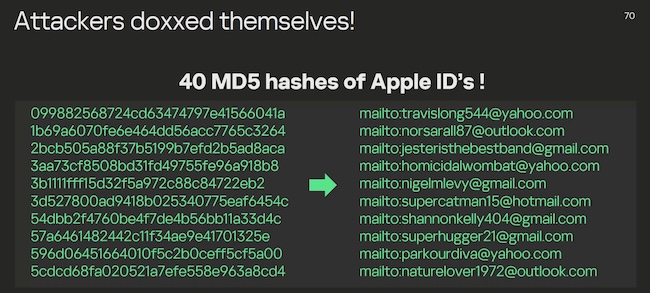

Tuy nhiên, những kẻ tấn công dường như không thực sự mong đợi rằng các hàm băm được mã hóa của các địa chỉ tin nhắn iMessage của chúng, được gửi để kiểm soát hoạt động của phần mềm độc hại đã cài đặt, sẽ bị chặn bởi một kẻ trung gian nhúng. Nhờ việc chặn này, các nhà nghiên cứu của Kaspersky đã có thể khôi phục 40 ID Apple khác nhau có liên quan đến những kẻ tấn công. Dữ liệu này đã được chuyển tiếp đến Apple để điều tra hoạt động của nó và xóa nó.

Hình 8. ID Apple của những kẻ tấn công bị các nhà nghiên cứu của Kaspersky chặn

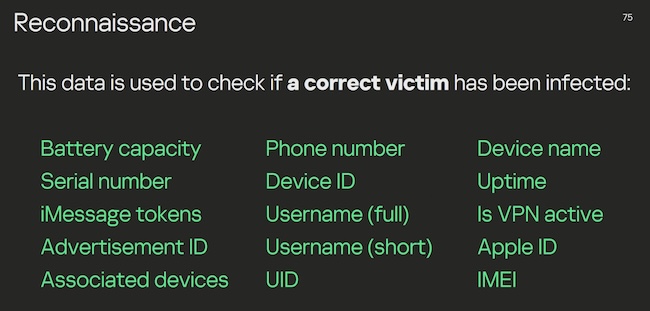

Các nhà nghiên cứu của Kaspersky cũng xác định các dấu hiệu và đặc điểm nhận dạng mà kẻ tấn công sử dụng để chọn ai sẽ tấn công.

Hình 9. Danh sách các đặc điểm để chọn nạn nhân

Phần mềm độc hại hoạt động Triangulation

Như đã lưu ý, cơ sở hạ tầng được xây dựng đã được sử dụng để tải xuống khung APT, khung này có nhiều chức năng độc hại. Bộ plugin này đã bị chặn và chuyển sang VirusTotal.

Các nhà nghiên cứu của Kaspersky cũng báo cáo rằng bản băm của các plugin độc hại được phát hiện sẽ được công bố trên cổng Securelist. Điều này sẽ cho phép các nhà cung cấp thêm chúng vào hệ thống của họ để giám sát hoạt động độc hại.

Nhưng điều thú vị nhất đang chờ đợi các nhà nghiên cứu của Kaspersky chính là nội dung của các plugin.

Ví dụ, mọi người đều biết rõ rằng khi bạn bật chế độ máy bay trên điện thoại, mọi kết nối với Internet và mạng bên ngoài đều bị cấm. Chế độ này thường được sử dụng vì lý do bảo mật, vì người ta cho rằng ngay cả trong trường hợp bị lây nhiễm, mọi giao tiếp đều không thể thực hiện được do bị gián đoạn ở cấp độ phần cứng. Tuy nhiên, hóa ra, bộ công cụ Tam giác bao gồm một plugin cho phép bạn nghe ngay cả ở chế độ trên máy bay. Trong trường hợp này, quá trình ghi từ micrô được thực hiện ngoại tuyến (kích thước bộ đệm cho phép hoạt động trong khoảng thời gian tối đa ba giờ) và sau khi kết nối Internet được khôi phục, nội dung của bộ đệm sẽ tự động được gửi đến máy chủ bên ngoài.

Chúng tôi cũng lưu ý rằng việc ghi âm được thực hiện ở định dạng riêng, bao gồm cả siêu dữ liệu. Điều này cho phép kẻ tấn công không chỉ lưu luồng âm thanh mà còn lưu các thông số liên quan, bao gồm danh sách số nhận dạng của các thiết bị lân cận. Do đó, có thể giả định rằng những kẻ tấn công có thể khôi phục không chỉ nội dung của cuộc trò chuyện mà còn cả những người tham gia cuộc trò chuyện đó.

Một mô-đun khác thu thập dữ liệu địa lý. Việc thu thập không chỉ giới hạn ở tọa độ GPS: thông tin về các trạm cơ sở gần đó (số lượng và thời gian kết nối của chúng) cũng được tích lũy.

Hình 10. Dữ liệu được thu thập bởi các công cụ phần mềm độc hại Operation Triangulation

Ngoài ra còn có một mô-đun riêng có thể gửi truy vấn SQL đến cơ sở dữ liệu. Danh sách hỗ trợ bao gồm WhatsApp, Telegram và các ứng dụng khác có cơ sở dữ liệu riêng.

Hình ảnh do các công cụ độc hại thu thập sẽ được đánh giá tự động bằng công cụ AI. Plugin tương ứng chứa siêu dữ liệu mạng thần kinh của Apple để phân loại. Có thể giả định rằng nhờ các công cụ AI này, kẻ tấn công có thể phát hiện sự hiện diện của phần chèn văn bản trong ảnh hoặc tự xác định chủ đề của bức ảnh. Ví dụ: bằng cách sử dụng các công cụ này, bạn có thể chọn từ một tập hợp lớn các hình ảnh được chụp tự động, những hình ảnh chứa tài liệu và chỉ gửi chúng đến máy chủ quản lý. Như các nhà nghiên cứu của Kaspersky đã lưu ý, đây là lần đầu tiên họ gặp phải mức độ công cụ độc hại như vậy trong quá trình hoạt động của mình.

Các lỗ hổng được xác định ảnh hưởng đến tất cả các loại hệ điều hành Apple: iOS, WatchOS, v.v. Lý do cho sự “ăn tạp” này là do sử dụng cùng một cơ sở mã.

Việc phát triển bộ công cụ được thực hiện trong Objective-C. Ngăn xếp giao thức truyền thông được hỗ trợ bao gồm Protobuf và HTTPS. Chữ ký mã thu được cho thấy các hàm độc hại đầu tiên xuất hiện cách đây hơn 10 năm.

Phỏng vấn

Một nghiên cứu về các bản sao lưu thiết bị của nhân viên Kaspersky Lab đã tiết lộ lịch sử của những lần lây nhiễm đầu tiên: chúng bắt đầu từ năm 2019. Nói cách khác, các “thí nghiệm” đã không bị phát hiện trong ít nhất ba năm.

Nền tảng độc hại chỉ chạy trong RAM và không được cài đặt trên hệ thống do giới hạn của hệ điều hành. Tuy nhiên, chuỗi sự kiện trên một số thiết bị cho thấy chúng có thể bị lây nhiễm trở lại sau khi khởi động lại. Điều này giúp có thể đưa ra ước tính gián tiếp về chi phí của sự phát triển đó.

Được biết, chi phí “chính thức” để phát triển một lỗ hổng cho phép sự lây nhiễm tiếp tục diễn ra khi chuyển sang hệ điều hành mới thông qua bản sao lưu có thể lên tới vài triệu đô la. Vì việc khai thác được phát hiện sẽ định kỳ gửi xác nhận về hoạt động lây nhiễm, điều này cho thấy rằng Chiến dịch Tam giác đặc biệt thuộc loại phát triển này.

Hình 11. Các nhà nghiên cứu của Kaspersky (từ trái sang phải): Boris Larin, Leonid Bezvershenko và Georgy Kucherin

Theo Kaspersky, danh sách nạn nhân trong công ty bao gồm nhân viên của hai bộ phận khác nhau: nhà quản lý và nhà nghiên cứu bảo mật. Từ quan điểm của những kẻ tấn công, chúng thực hiện các nhiệm vụ kinh doanh hoàn toàn khác nhau. Logic đằng sau việc chọn các hướng cực như vậy là gì? Câu hỏi này vẫn chưa được trả lời.

Cho đến nay, người ta chỉ xác định được một phương thức lây nhiễm ban đầu – thông qua kênh iMessage. Nhưng nó có thực sự là duy nhất không, đặc biệt là vì tất cả các thiết bị của Apple đều sử dụng cùng một cơ sở mã? Rất có khả năng những kẻ tấn công có thể sử dụng nền tảng của họ để lây nhiễm các thiết bị chạy macOS.

Kết luận rất rõ ràng: còn rất nhiều câu hỏi cần câu trả lời.

Hệ điều hành miễn dịch mạng di động KasperskyOS sắp ra mắt

Nếu bức tranh tổng thể về thuật toán lây nhiễm và việc sử dụng mã độc trong Operation Triangulation đã rõ ràng thì còn quá sớm để đưa ra kết luận cuối cùng về nền tảng Apple.

Phát biểu tại Diễn đàn SOC 2023, Igor Kuznetsov thông báo rằng Kaspersky đã quyết định từ bỏ việc sử dụng các thiết bị công ty dựa trên hệ điều hành độc quyền của Apple và chuyển sang hệ thống Google Android cởi mở hơn với các công cụ quản lý thiết bị di động (MDM).

Lý do cho quyết định này: “Về cơ bản, hệ sinh thái iOS khép kín khiến không thể nói liệu một thiết bị hiện có an toàn hay không. Bản chất khép kín của nó không cho phép cài đặt một công cụ bảo mật chính thức để giám sát hệ thống từ bên trong bằng các công cụ của bên thứ ba. Cách duy nhất để phát hiện một cuộc tấn công như vậy hiện nay là giám sát mạng được kết nối từ bên ngoài.”

Trong tương lai, Kaspersky sẽ chuyển sang sử dụng điện thoại chạy hệ điều hành miễn dịch mạng của riêng mình.

Công ty hiện cung cấp một tiện ích cho phép bạn xác định các dấu hiệu lây nhiễm bằng khung APT tương tự. Người ta tuyên bố rằng nó kiểm tra thực tế rằng một quy trình có tên “BackupAgent” đang chạy. Dấu hiệu này được coi là dấu hiệu đáng tin cậy về một cuộc tấn công mạng.

Đồng thời, để kiểm soát hoàn toàn, bạn cần tạo bản sao lưu thông qua dịch vụ iMessage. Chỉ phân tích kỹ lưỡng của nó mới cho phép chúng tôi đưa ra phán quyết cuối cùng liệu có bị nhiễm trùng hay không.

Ai dễ bị tấn công mạng trong Chiến dịch Tam giác?

Tại Phòng thí nghiệm Kaspersky đã nêuhiện chỉ có điện thoại thông minh iPhone chạy iOS 15 (bắt đầu từ phiên bản 15.7.5) mới dễ bị tấn công mạng.

Mã được tiết lộ chỉ ra rằng các thiết bị chạy iOS 16 cũng có thể bị tấn công, nhưng hiện tại một số cách khai thác không còn hoạt động trong iOS 16.2.

Tất cả các trung tâm điều khiển cho cuộc tấn công mạng này đều được đặt trên máy chủ lưu trữ công cộng Amazon hoặc Cloudflare, nhưng không tìm thấy tham chiếu ngôn ngữ nào đến các trung tâm điều khiển trong mã.

Để bảo vệ thiết bị của bạn khỏi bị lây nhiễm, bạn cần tắt iMessage trong cài đặt hoặc chuyển sang chế độ bảo vệ nâng cao (Chế độ khóa), cài đặt tất cả các bản cập nhật iOS mới nhất, đảm bảo rằng chúng đã được cài đặt thành công và chỉ sau đó khởi động lại thiết bị.

kết luận

Do nhiều thành phần độc hại khác nhau đã được sử dụng trong cuộc tấn công mạng Operation Triangulation, các chuyên gia có trách nhiệm tuyên bố rằng cần phải tiếp tục nghiên cứu và công bố thông tin mới.

Vẫn chưa có bằng chứng trực tiếp nào cho thấy vi phạm được tạo ra bởi một người trong nội bộ Apple. Có lẽ thông tin độc quyền của Apple đã trở thành tài sản của một nhóm APT hùng mạnh, nhóm đã xây dựng nên một nền tảng mạnh mẽ như vậy cho các cuộc tấn công mạng.