Positive Technologies đã phát hiện ra các tạo tác của hoạt động độc hại mang dấu ấn của nhóm tội phạm mạng nổi tiếng Cobalt, nhóm được coi là đã bị đánh bại. Chúng được tìm thấy trong các cuộc điều tra do các chuyên gia PT ESC thực hiện vào năm 2023 tại các tổ chức của Nga thuộc lĩnh vực năng lượng, giáo dục và viễn thông.

- Giới thiệu

- Gói tấn công Cobalt ≠ Nhóm Cobalt

- Câu chuyện về sự trỗi dậy của tập đoàn Cobalt

- Kỹ thuật tấn công mạng Cobalt vào máy ATM

- Dữ liệu Europol

- Điều tra hoạt động của tập đoàn Cobalt

- Bắt giữ người được cho là lãnh đạo Cobalt

- Cuộc sống mới cho nhóm Cobalt

- Trận chung kết hay vòng mới?

- Cobalt đã hoạt động trở lại

- kết luận

Giới thiệu

Nhóm Cobalt đã trở thành chủ đề bàn tán vào năm 2016, khi tiền bị đánh cắp từ các máy ATM trên khắp thế giới. Nhóm có phong cách đặc trưng riêng. Họ hành động một cách kỹ thuật và khéo léo. Sau vụ trộm, không có dấu vết của hoạt động độc hại. Hơn nữa, nhóm này đã bắt chước “Đội Đỏ” sử dụng các công cụ “chính thức” điển hình để kiểm tra bảo mật.

Sự táo bạo và quy mô của các vụ trộm đã dẫn đến việc nhiều chuyên gia trên khắp thế giới đã tham gia vào cuộc điều tra của họ. Ở Nga, việc này được thực hiện bởi Kaspersky và Positive Technologies. Tuy nhiên, những kẻ tấn công đã trốn tránh được “cuộc truy đuổi” trong một thời gian dài.

Cuối cùng họ đã bị bắt và bị kết án. Nhưng nghiên cứu gần đây cho thấy nguyên nhân của họ vẫn tồn tại. Nhóm Cobalt là ai? Những sự cố nào có liên quan đến tên này? Chúng ta có thể mong đợi gì ở họ trong tương lai? Điều này sẽ được thảo luận thêm.

Gói tấn công Cobalt ≠ Nhóm Cobalt

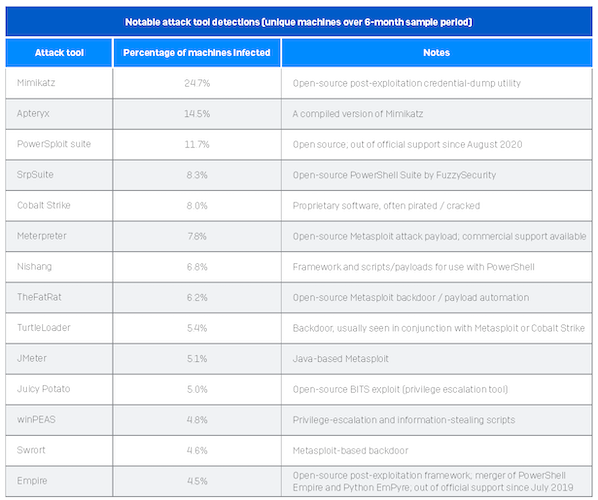

Từ “Cobalt” được mọi người liên quan đến bảo mật thông tin biết đến. Tất nhiên, chúng ta đang nói về Cobalt Strike – một trong những nền tảng phổ biến để thử nghiệm thâm nhập và làm việc cho “đội đỏ”. Sản phẩm này có nhà phát triển chính thức riêng – Fortra. Tuy nhiên, sau khi bản sao bất hợp pháp của nó bị lan truyền, hệ thống Cobalt Strike bắt đầu được những kẻ tấn công tích cực sử dụng. Gói này đã trở nên phổ biến rộng rãi nhờ bộ chức năng phong phú: các công cụ tiên tiến để triển khai kỹ thuật xã hội, khả năng sau khai thác của máy chủ bị ảnh hưởng, các công cụ quản lý và kiểm soát, v.v. báo cáo Sophos, các bản sao bất hợp pháp của Cobalt Strike bằng cách nào đó có liên quan đến gần một nửa số vụ ransomware trên thế giới.

Hình 1. Công cụ tấn công chính của kẻ tấn công (Sophos, 2023)

Kết quả là Cobalt Strike trở thành một trong những công cụ hack chính, bên cạnh Mimikatz/Apteryx để thu thập thông tin xác thực và PowerSploit/Metterpreter để tấn công thông qua lệnh PowerShell.

Ngành an ninh thông tin đã cố gắng chống lại cuộc xâm lược này. Fortra đã hợp tác với Microsoft để chống lại các máy chủ nơi tìm thấy phiên bản lậu của Cobalt Strike. Vào tháng 3 năm 2023, Tòa án Quận phía Đông New York thậm chí còn ban hành lệnh đặc biệt cho phép tịch thu tên miền và địa chỉ IP của các máy chủ lưu trữ các bản sao bất hợp pháp của phần mềm này.

Tuy nhiên, nhóm Cobalt có liên quan gián tiếp đến gói Cobalt Strike. Họ không phải là nhà phát triển của nó và cái tên “Cobalt” được giới thiệu bởi các nhà nghiên cứu từ công ty Group-IB, những người bắt đầu tích cực nghiên cứu các hoạt động của nhóm mới vào giữa những năm 2010. Họ phát hiện ra rằng nhóm đã sử dụng Cobalt Strike trong các vụ cướp của họ.

Câu chuyện về sự trỗi dậy của tập đoàn Cobalt

Nhóm hacker Cobalt chịu sự giám sát của các cơ quan thực thi pháp luật trong năm 2015–2016. sau khi cuộc tấn công mạng của cô ấy lan rộng khắp châu Âu. Những kẻ tấn công đã hack máy ATM và nạn nhân bao gồm các ngân hàng ở 14 quốc gia: Armenia, Belarus, Bulgaria, Estonia, Georgia, Kyrgyzstan, Moldova, Hà Lan, Ba Lan, Romania, Nga, Tây Ban Nha, Anh và Malaysia.

Europol đã tiếp quản cuộc điều tra. Vì ngay lập tức thấy rõ rằng những kẻ tấn công nói tiếng Nga đang hoạt động nên nhóm Group-IB của Nga đã tham gia điều tra kỹ thuật. Điều này được biết đến nhờ ấn phẩm tại Reuters. Đồng thời, những tuyên bố chính thức về tấn công mạng được đưa ra bởi 2 nhà sản xuất ATM lớn nhất thế giới là NCR và Diebold Nixdorf. Họ tuyên bố rằng họ nhận thức được sự gia tăng các cuộc tấn công mạng nhằm vào thiết bị của họ và đã thông báo cho khách hàng để giảm thiểu các mối đe dọa.

Hình 2. Địa lý hoạt động của nhóm Cobalt trong giai đoạn 2013–2017. (Europol, 2018)

Như Group-IB đã báo cáo, các cuộc tấn công vào máy ATM được thực hiện bằng cách sử dụng một kỹ thuật mới gọi là “giải độc đắc không cần chạm”. Nó loại bỏ nhu cầu tiếp xúc vật lý với máy ATM và thiết bị. Tất cả các hoạt động được thực hiện bằng cách sử dụng các chương trình độc hại thao túng hoạt động của cơ chế phân phát tiền mặt.

Theo Nicholas Billett, giám đốc cấp cao về phần mềm cốt lõi và bảo mật ATM tại Diebold Nixdorf, các nhà nghiên cứu đã có thể ghi lại hành vi trộm cắp bằng camera giám sát. “Các đoạn ghi âm cho thấy, khi đến gần máy ATM, người này đang thực hiện cuộc gọi bằng điện thoại di động. Sau đó, máy ATM tự động đếm tiền, mở khay và kẻ tấn công chỉ cần lấy hóa đơn từ người nhận.”

Kỹ thuật tấn công mạng Cobalt vào máy ATM

Như các nhà nghiên cứu sau đó phát hiện ra, tất cả bắt đầu bằng một cuộc tấn công vào văn phòng ngân hàng. Nếu thành công, kẻ tấn công sẽ giành được quyền truy cập vào mạng cục bộ và từ đó thiết lập toàn quyền kiểm soát các máy ATM. Chiến thuật được sử dụng giúp có thể chọn ngày và giờ khi máy ATM hoạt động tối đa, điều này làm tăng đáng kể hiệu quả của vụ trộm.

Từ quan điểm kỹ thuật, các công cụ phần mềm sau đã được sử dụng để thực hiện cuộc tấn công mạng: gói Cobalt Strike, công cụ quản trị từ xa Ammyy Admin, trình quét mạng SoftPerinf, tiện ích Mimikatz, các chức năng hệ điều hành tích hợp (PowerShell, PsExec, RunAs).

Trình độ kỹ thuật cao của các cuộc tấn công mạng khiến các nhà nghiên cứu bối rối. Rõ ràng là những kẻ tấn công có kinh nghiệm đang làm việc. Nhưng ai?

Theo ước tính của Group-IB, kẻ tấn công phải mất từ 10 phút đến 1 tuần để có được quyền truy cập đầy đủ vào bộ điều khiển miền nhằm xâm nhập vào mạng ATM địa phương và chiếm quyền kiểm soát. Đồng thời, quy mô tối đa của vụ trộm được ghi nhận từ một ngân hàng là 7,3 triệu đô la Mỹ.

Các nhà nghiên cứu sau đó phát hiện ra rằng trong các cuộc tấn công mạng đầu tiên của nhóm Cobalt, hệ thống gửi thư ẩn danh “yaPosylalka”, do các chuyên gia nói tiếng Nga phát triển, đã được sử dụng. Các nhà nghiên cứu cũng lưu ý rằng kỹ thuật được nhóm Cobalt sử dụng để gửi email lừa đảo và giành quyền kiểm soát bộ điều khiển miền rất giống với các phương pháp được nhóm Buhtrap sử dụng trước đây.

Tháng 5/2016, một nhóm người liên quan đến việc rút tiền trộm của thành viên nhóm Buhtrap đã bị bắt giữ. Sau đó người ta biết rằng botnet Buhtrap đã được bán cho những cá nhân khác, những kẻ tiếp tục tấn công các công ty ở Nga và Ukraine. Điều này có thể chỉ ra rằng ít nhất một số thành viên của Buhtrap đã chuyển sang nhóm Cobalt. Rất có thể, họ đã hình thành nên xương sống của nó.

Dữ liệu Europol

Chỉ trong năm đầu tiên tồn tại, nhóm Cobalt đã tấn công 50 tổ chức tài chính và 5 hệ thống thanh toán của Nga. Họ đã đánh cắp tổng cộng hơn 1 tỷ rúp (17 triệu USD).

Các vụ cướp được thực hiện bằng cách sử dụng phần mềm độc hại có tên Anunak. Sau đó, một phiên bản cải tiến có tên Carbanak xuất hiện, nhưng cuối cùng những kẻ tấn công đã chuyển sang bản sao lậu của Cobalt Strike. Số tiền bị đánh cắp đã được chuyển đổi thành tiền điện tử.

Vào mùa thu năm 2014, người ta nhận ra rằng các quan chức thực thi pháp luật đang phải đối mặt với một điều gì đó mới mẻ. Vào tháng 10, Keith Gross, chủ tịch nhóm an ninh mạng của tổ chức vận động hành lang ngân hàng châu Âu, đã triệu tập một cuộc họp khẩn cấp với các chuyên gia từ Citigroup, Deutsche Bank và các tổ chức cho vay lớn khác ở châu Âu. Các nhà nghiên cứu của Kaspersky cũng có mặt trong phòng hội thảo tại trụ sở Europol ở The Hague và thông báo ngắn gọn cho những người tập trung về những gì họ đã tìm thấy ở Ukraine.

Troels Oerting, người đứng đầu trung tâm tội phạm mạng của Europol, cho biết: “Tôi chưa bao giờ thấy điều gì như thế này trước đây”. “Đây là một cuộc tấn công độc hại được lên kế hoạch kỹ lưỡng, nó rất phức tạp và mang tính toàn cầu.”

Europol sau đó đưa tin các hoạt động tội phạm của Cobalt đã diễn ra ít nhất từ tháng 8 năm 2013. Theo ông, đó là lúc việc thử nghiệm kỹ thuật tấn công mạng đã phát triển bắt đầu. Dấu vết hoạt động đầu tiên của Cobalt dẫn đến Tây Ban Nha; nạn nhân đầu tiên của các vụ trộm mạng của họ xuất hiện vào mùa xuân năm 2014. Kể từ tháng 6 năm 2014, làn sóng trộm cắp chính bắt đầu.

Vụ việc đầu tiên được ghi nhận, đã được điều tra và cho phép các cơ quan an ninh thông tin hiểu chính xác cách thức thực hiện các vụ trộm máy ATM, xảy ra ở Kyiv. Tên của ngân hàng chưa được tiết lộ nhưng được biết rằng một nhóm từ Kaspersky Lab đã tham gia vào cuộc điều tra.

Thủ đoạn trộm tiền từ máy ATM nhanh chóng bị phát hiện. Nhưng các nhà nghiên cứu vẫn chưa rõ làm thế nào dữ liệu truy cập mạng ATM lại rơi vào tay những kẻ tấn công. Dữ liệu này là bí mật nhưng không thể tìm thấy “nốt ruồi”. Hơn nữa, tính chất quy mô lớn của các vụ trộm tương tự khiến cho sự tồn tại song song của số lượng “nốt ruồi” khổng lồ như vậy trong các ngân hàng là điều khó tin. Những kẻ tấn công rõ ràng đang sử dụng thứ gì đó khác.

Các nhà nghiên cứu từ Kaspersky cũng xem xét một phiên bản lây nhiễm mạng thông qua thiết bị di động. Trong khi xem lại đoạn phim giám sát, họ biết được một cuộc điều tra song song tại cùng một ngân hàng về việc máy tính của một nhân viên bị nhiễm Trojan Carberp được gửi qua tài liệu Microsoft Word lừa đảo. Kết quả là họ nhận ra rằng những kẻ tấn công giống nhau đã hành động trong cả hai trường hợp. Mục đích của việc lây nhiễm là chặn lưu lượng truy cập từ các máy quay video được lắp đặt trong các văn phòng ngân hàng.

Với sự giúp đỡ của họ, những kẻ tấn công có thể quan sát những gì được hiển thị trên màn hình của hàng trăm màn hình nhân viên trong văn phòng ngân hàng. Họ đã khôi phục dữ liệu do nhân viên nhập bằng bàn phím.

Điều tra hoạt động của tập đoàn Cobalt

Một loạt các vụ hack ATM vào năm 2016 đã cho phép các nhà nghiên cứu thu thập dữ liệu cần thiết và nghiên cứu kỹ lưỡng các kỹ thuật tấn công được nhóm Cobalt sử dụng thông qua email lừa đảo để chuẩn bị các biện pháp đối phó. Các bổ sung tương ứng cho bộ lọc thư rác đã xuất hiện trên các máy chủ thư. Đồng thời, các chuyên gia từ Trung tâm An ninh Chuyên gia PT của Công nghệ Tích cực đã tham gia điều tra các hoạt động của nhóm.

Đáp lại, những kẻ tấn công đã thay đổi chiến thuật. Năm 2017, họ đã chuyển hướng các cuộc tấn công mạng sang các nhà cung cấp và đối tác ngân hàng (tấn công chuỗi cung ứng), những cơ sở hạ tầng và tài khoản của họ được sử dụng để tấn công các tổ chức bên thứ ba. Những kẻ tấn công không chỉ nhắm vào các ngân hàng mà còn nhắm vào các sàn giao dịch chứng khoán, công ty bảo hiểm, quỹ đầu tư và các tổ chức khác liên quan trực tiếp đến tài chính.

Địa lý của các cuộc tấn công mạng cũng đã mở rộng. Các công ty từ Bắc Mỹ, Tây Âu và Argentina đã được thêm vào danh sách mục tiêu trước đó của Cobalt vào năm 2017. Một đặc điểm đặc trưng trong chiến thuật mới của họ là việc sử dụng các liên kết đến các chủ đề bảo mật thông tin và tên của các cơ quan quản lý trong các email lừa đảo.

Hình 3. Địa lý các cuộc tấn công mạng của nhóm Cobalt sau năm 2017.

Mục tiêu của các cuộc tấn công mạng cũng đã mở rộng. Ví dụ, nhân viên sàn giao dịch chứng khoán bị xúi giục mua hoặc bán cổ phiếu của một số công ty nhất định hoặc thực hiện các giao dịch cụ thể trên thị trường. Rõ ràng, những kẻ tấn công đã cố gắng kiếm lợi từ những thao tác này. Không thể đánh giá quy mô “thu nhập” của họ theo hướng này nếu không có thông tin nội bộ.

Những kẻ tấn công cũng đã bắt đầu xâm phạm cơ sở hạ tầng CNTT của các công ty. Trong số các mục tiêu của họ, các tổ chức bắt đầu được tìm thấy từ nhiều lĩnh vực khác nhau: cơ quan chính phủ, viễn thông và Internet, lĩnh vực dịch vụ, công nghiệp, giải trí và y học. Các cuộc tấn công được thực hiện nhằm vào cả công ty mẹ và công ty đối tác ở các quốc gia Bắc và Nam Mỹ, Châu Âu, CIS, Trung và Đông Nam Á.

Về mặt kỹ thuật, một đặc điểm đặc trưng trong hành động của nhóm là việc sử dụng Beacon Trojan từ gói Cobalt Strike để truy cập từ xa vào máy tính của nhân viên của tổ chức mục tiêu. Nhóm này cũng sử dụng các tài liệu Microsoft Office độc hại để tải xuống các phần mềm nhỏ giọt, được tạo bằng bộ công cụ khai thác Ancalog và Microsoft Word Intruder (MWI). Họ cũng phát tán các tài liệu khai thác lỗ hổng nghiêm trọng CVE-2017-0199.

Hình 4. Email lừa đảo độc hại được tạo bởi nhóm Cobalt

Bắt giữ người được cho là lãnh đạo Cobalt

Vào ngày 26 tháng 3 năm 2018, Europol tuyên bố bắt giữ một người đàn ông ở thành phố Alicante của Tây Ban Nha mà họ mô tả là “thủ lĩnh của một nhóm chịu trách nhiệm phát triển phần mềm độc hại ngân hàng tinh vi, bao gồm Cobalt và Carbanak”. Vụ bắt giữ do Cảnh sát Quốc gia Tây Ban Nha thực hiện và là kết quả của một hoạt động quy mô lớn được thực hiện với sự hỗ trợ của Europol, FBI, các cơ quan thực thi pháp luật của Romania, Đài Loan và Belarus.

Tên của người đứng đầu nhóm không được tiết lộ chính thức, nhưng Bloomberg gọi anh ta là “công dân Ukraine Denis K.” Những người khác gọi ông là “Denis Katana” hay “Denis Tokorenko”, và đôi khi đơn giản là “người gốc Đông Âu”.

Người bị bắt bị cáo buộc tham gia tấn công mạng vào hơn 100 tổ chức tài chính trên thế giới và khiến họ thiệt hại số tiền hơn 1 tỷ euro.

Hình 5. Vụ bắt giữ công dân Ukraine Denis K. ở Alicante

Lúc đó các thám tử Tây Ban Nha đã làm tuyên bốrằng người đàn ông bị bắt là “kiến trúc sư của một tổ chức tội phạm trải rộng khắp ba châu lục”.

Các thám tử phát hiện ra rằng nhóm này bao gồm thêm ba người đến từ Nga và Ukraine. Một trong số họ tham gia gửi email độc hại, người khác đang nghiên cứu nội dung cơ sở dữ liệu và người thứ ba đang dọn dẹp các dấu vết kỹ thuật số còn sót lại sau cuộc tấn công của nhóm.

Theo các nhà điều tra, Denis K. được giao những chức năng quan trọng và phức tạp nhất: anh ta tiến hành trinh sát hệ thống ngân hàng và tổ chức chuyển tiền trên mạng. Theo các nhà nghiên cứu, điều này đòi hỏi sự sáng tạo và khéo léo hơn là kiến thức kỹ thuật. “Rất ít người trên thế giới có thể làm được như anh ấy”, giới truyền thông viết.

Cuộc sống mới cho nhóm Cobalt

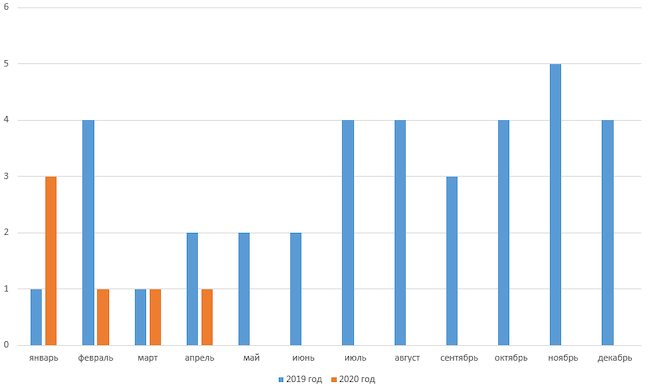

Sáu tháng sau khi Denis K. bị bắt, các nhà nghiên cứu từ Palo Alto Networks (Đơn vị 42) báo cáo rằng nhóm Cobalt vẫn tiếp tục hoạt động. Các chuyên gia của Trung tâm An ninh Chuyên gia PT (PT ESC) cũng đã báo cáorằng hoạt động của cô ấy lại được chú ý vào năm 2019.

Trong năm 2019, nhóm Cobalt đã sửa đổi các công cụ tấn công mạng chính của mình: CobInt và trình nhỏ giọt COM-DLL kết hợp với cửa sau JavaScript “more_eggs”. Họ bắt đầu sử dụng các phương pháp phân phối mã mới và các kỹ thuật mới để vượt qua các biện pháp bảo mật ở giai đoạn đầu của một cuộc tấn công mạng.

Vào thời điểm đó, việc hoạt động của nhóm nằm trong tầm ngắm của các thám tử không còn là điều bí mật với bất kỳ ai. Để thực hiện các cuộc tấn công, những kẻ tấn công phải cải tiến các phương pháp để vượt qua các bẫy và hệ thống phòng thủ chống lại chúng.

Hình 6. Số vụ tấn công Cobalt trong năm 2019–2020.

Trận chung kết hay vòng mới?

Vào tháng 6 năm 2021, chính quyền Kazakhstan tuyên bố hoàn tất cuộc điều tra đối với thêm hai thành viên giấu tên của nhóm Carbanak (Anunak, Cobalt). Anti-malware-ru cũng báo cáo điều này. Họ bị kết án 8 năm tù sau khi bị buộc tội ăn cắp khoảng 4,7 triệu USD từ hai ngân hàng quốc gia từ năm 2016 đến năm 2017, cũng như âm mưu đánh cắp 18,5 triệu USD.

Sau đó, người ta biết rằng để rút số tiền bị đánh cắp, họ đã sử dụng phương pháp “băng chuyền tiền điện tử” với sự tham gia của “mafia Nga và Moldova”. Số tiền bị đánh cắp ở Kazakhstan được “rải” trên tổng cộng 250 thẻ thanh toán, sau đó được rút ra tiền mặt tại các máy ATM trên khắp châu Âu. Việc rút tiền mặt đã được chứng minh tại các máy ATM ở Bỉ, Cộng hòa Séc, Estonia, Pháp, Đức, Hà Lan, Nga, Tây Ban Nha và Thụy Sĩ.

Phán quyết nêu rõ “các thành viên còn lại của tổ chức tội phạm đã được xác định và nằm trong danh sách truy nã quốc tế”. Nhưng chính xác có bao nhiêu người tham gia tạo nên nhóm Cobalt vẫn chưa được nêu tên.

Cobalt đã hoạt động trở lại

Có vẻ như hoạt động của nhóm Cobalt được cho là sẽ suy giảm. Những người tham gia chính đã bị điều tra, “sự xuất hiện” đã được tiết lộ, các điểm hiện diện trực tuyến đã bị chặn và tất cả các nạn nhân tiềm năng đã được thông báo.

Tuy nhiên, vào ngày 15 tháng 11 năm nay, Positive Technologies đã công bố một báo cáo mới về nhóm này. Nó báo cáo rằng sau một thời gian vắng bóng của các chiến dịch nổi tiếng (kể từ năm 2020), các email lừa đảo có chứa các tệp độc hại được đính kèm trong kho lưu trữ bắt đầu thường xuyên thu hút sự chú ý của các nhà nghiên cứu, sau đó là sự ra mắt của mô-đun CobInt – “gọi điện”. thẻ” của tập đoàn Cobalt.

Ngoài ra còn có bằng chứng khác về sự phục hồi trong hoạt động.

Các nhà nghiên cứu của PT ESC lưu ý rằng nhóm này tiếp tục tung ra các email lừa đảo chứa các tệp độc hại. Theo các cuộc điều tra về sự cố năm 2023, những cuộc tấn công mạng này nhằm vào các công ty Nga “trong lĩnh vực năng lượng, giáo dục và viễn thông”.

Các nhà nghiên cứu của PT ESC kết luận rằng nhóm Cobalt hoặc một số thành viên của nhóm vẫn đang hoạt động. Chúng sử dụng các lỗ hổng hiện tại CVE-2023-38831 và CVE-2023-3519, cũng như rootkit Facefish. Mục tiêu chính của các cuộc tấn công mạng của họ hiện nay là xâm nhập vào các máy chủ chạy hệ điều hành Linux.

Hình 7. Nội dung của mồi PDF từ dấu vết hoạt động của nhóm Cobalt được hồi sinh

Trong số các tính năng mới trong hoạt động của Cobalt là chuyển sang phân phối mồi độc hại trong kho lưu trữ RAR. Nội dung mồi nhử thể hiện hướng tấn công mạng: các doanh nghiệp công nghiệp Nga, tổ hợp công nghiệp quân sự, tổ chức tài chính. Chữ ký của nhóm được biểu thị bằng cách sử dụng đặc trưng các liên kết lừa đảo, sau đó là “đổ bộ” các gói độc hại bằng trình cài đặt NSIS nguồn mở.

Các chuyên gia của PT ESC lưu ý rằng trong quá trình thử nghiệm, họ không thể lấy được các tệp chính từ máy chủ điều khiển mà qua đó giai đoạn hoạt động của cuộc tấn công mạng được bắt đầu. Rõ ràng, những kẻ tấn công đang xây dựng một hệ sinh thái độc hại cho các cuộc tấn công mạng trong tương lai.

Các tác giả của báo cáo đã nói về cuộc điều tra một sự cố tại một công ty năng lượng giấu tên của Nga, nơi những kẻ tấn công đã tìm cách xâm phạm cổng truy cập từ xa Citrix NetScaler Gateway bằng cách khai thác lỗ hổng CVE-2023-3519 đã biết.

Hình 8. Dấu vết của Cobalt khi khai thác lỗ hổng trên Citrix NetScaler Gateway

Làm sao chúng ta biết đây là dấu vết của nhóm Cobalt?

Thứ nhất, điều này được chứng minh bằng phong cách đặc trưng của việc chuẩn bị một cuộc tấn công mạng. Nhưng điều quan trọng nữa là các công cụ bảo mật phải phát hiện các tạo phẩm được phát hiện là PwShell.Carbanak – nghĩa là những kẻ tấn công sử dụng các kỹ thuật tương tự để viết mã độc đã được tiết lộ trước đây có liên quan đến Cobalt.

Phân tích hồ sơ WHOIS của các máy chủ kiểm soát kẻ tấn công được chuẩn bị cho các cuộc tấn công mạng và được xác định trong quá trình điều tra của PT ESC có liên quan đến các miền được đăng ký ở Kyiv. Điều này có thể cho thấy lãnh thổ này hiện “thoải mái” cho việc triển khai của tin tặc.

kết luận

Mặc dù cuộc chiến tích cực chống lại nhóm Cobalt đã diễn ra từ năm 2016 nhưng các kỹ thuật và công cụ tấn công mà nhóm này tạo ra vẫn được sử dụng. Bất chấp những thành công mà các cơ quan thực thi pháp luật đạt được, nhóm này dường như vẫn tồn tại được.

Ai đứng đằng sau thương hiệu Cobalt ồn ào? Vẫn chưa có câu trả lời cho câu hỏi này. Thậm chí chưa có ai xác định chính thức có bao nhiêu người trong nhóm: ước tính dao động từ “4–6 người” đến “80–100 người”. Việc Cobalt thường được nhắc đến dưới những cái tên hoàn toàn khác nhau không góp phần tạo nên sự rõ ràng: FIN7, Navigator Group, Gold Kingswood, Carbanak, Anunak, v.v. Có một điều hiển nhiên: chủ đề hoạt động của Cobalt không hề khép lại.

Chúng tôi dự định tiếp tục phát triển chủ đề này. Sau đây, chúng ta sẽ xem xét cách các nhà nghiên cứu xác định rằng họ đang xử lý hoạt động của nhóm Cobalt. Trong không gian công cộng, cũng không có khuyến nghị thống nhất nào cho các doanh nghiệp về cách xây dựng biện pháp bảo vệ chống lại các cuộc tấn công cụ thể của nó.