Một kế hoạch hành động được xây dựng tốt sẽ giúp giảm thiểu thiệt hại do rò rỉ dữ liệu. Hãy cùng thảo luận về các biện pháp cần thực hiện nếu tội phạm mạng có được thông tin bí mật.

Giới thiệu

Số liệu thống kê về các cuộc tấn công mạng vào các công ty Nga cho thấy rò rỉ dữ liệu đang trở thành mối đe dọa quốc gia. Mặc dù số lượng sự cố vào năm 2024 đã giảm nhẹ so với năm 2023, nhưng lượng dữ liệu bị đánh cắp vẫn tiếp tục tăng gấp nhiều lần.

Trong tình huống như vậy, bạn không chỉ cần nghĩ về cách bảo vệ thông tin khỏi những kẻ xâm nhập mà còn phải nghĩ về việc phải làm gì nếu bọn tội phạm có được dữ liệu của bạn. Phân tích này cho phép bạn giảm thiểu thiệt hại do sự cố, tránh các vấn đề với cơ quan quản lý và vi phạm nghĩa vụ hợp đồng, đồng thời nâng cao nhận thức của nhân viên về các mối đe dọa hiện có. Kế hoạch ứng phó rò rỉ cũng sẽ hữu ích cho những người dùng cá nhân không muốn mất quyền truy cập vào ngân hàng trực tuyến và vay tiền của người khác dưới tên của họ.

Lời khuyên cho các công ty

Logic của các hành động khi phát hiện rò rỉ dữ liệu của công ty phù hợp với chuỗi sau:

- xác định nguồn rò rỉ;

- ngăn chặn sự phát triển của sự cố;

- đảm bảo hoạt động bình thường của công ty;

- tiến hành một cuộc điều tra;

- loại bỏ các rủi ro và lỗ hổng dẫn đến rò rỉ.

Chúng ta hãy thực hiện theo các bước này theo thứ tự.

Cần làm gì ngay khi phát hiện rò rỉ

Điều đầu tiên cần làm là xác định vị trí và cô lập nguồn rò rỉ: máy chủ, ứng dụng web, cơ sở dữ liệu, tài khoản. Nếu phát hiện phần mềm độc hại trên máy tính làm việc, máy tính phải được ngắt kết nối khỏi mạng: rút cáp Ethernet, tắt Wi-Fi và thậm chí cả Bluetooth. Tuy nhiên, không tắt nguồn: các hiện vật có thể vẫn còn trên các thiết bị sau này sẽ giúp điều tra cuộc tấn công và việc khởi động lại thường phá hủy các bằng chứng như vậy.

Các tài khoản bị ảnh hưởng phải bị vô hiệu hóa hoặc quyền của chúng phải bị hạn chế và mật khẩu của người dùng được ủy quyền phải được cập nhật. Nếu có thể, hoạt động này nên được thực hiện trên tất cả các tài khoản doanh nghiệp có khả năng bị ảnh hưởng, vì lúc đầu có thể khó xác định được tài khoản nào bị xâm phạm và tài khoản nào không. Tuy nhiên, nếu những kẻ tấn công được phép quay lại cơ sở hạ tầng, mọi hành động nhằm loại bỏ hậu quả của cuộc tấn công sẽ trở nên vô nghĩa.

Đừng quên về an ninh vật lý: khóa phòng máy chủ, kho lưu trữ tài liệu và các khu vực khác có khả năng bị ảnh hưởng bởi sự cố và cập nhật mã truy cập. Rất có thể các chuyên gia thực thi pháp luật và pháp y mạng sẽ cần làm việc với các khu vực này trước khi công ty có thể hoạt động trở lại bình thường.

Ở giai đoạn này, chúng ta có thể rút ra một số kết luận trung gian: sự cố đã được xác định vị trí, quá trình phát triển của sự cố đã bị chặn. Các bước tiếp theo nên hướng đến việc đảm bảo tính liên tục của hoạt động kinh doanh và trong điều kiện lý tưởng, công ty nên có kế hoạch hành động cho các tình huống như vậy.

Kế hoạch duy trì hoạt động kinh doanh bao gồm những gì?

Quản lý tính liên tục kinh doanh là một quy trình chủ động cho phép công ty xác định trước các mối đe dọa, lỗ hổng và điểm yếu tiềm ẩn trong thời gian khủng hoảng. Bài viết của chúng tôi tập trung vào việc xử lý các vi phạm, nhưng Kế hoạch liên tục kinh doanh (BCP) bao gồm nhiều rủi ro: đại dịch, thiên tai, khủng hoảng tài chính, lỗi của con người.

BCP xác định các chức năng cốt lõi của một doanh nghiệp trong tình huống quan trọng, mô tả chi tiết hệ thống và quy trình nào phải duy trì hoạt động và cách đảm bảo điều này. Nhờ đó, công ty sẽ có thể tiếp tục phục vụ khách hàng và giảm thiểu khả năng họ chuyển sang đối thủ cạnh tranh.

Hình 1. Chu trình quản lý rủi ro trong quá trình chuẩn bị BCP. Nguồn: akrogoniaios.com

Kế hoạch như vậy thường được các chuyên gia CNTT lập ra. Tuy nhiên, ban quản lý các phòng ban chủ chốt nên tích cực tham gia vào công việc này, truyền đạt thông tin cho cấp dưới và đảm bảo cập nhật BCP thường xuyên.

Khi chuẩn bị kế hoạch liên tục, bạn có thể bắt đầu từ những câu hỏi sau:

- Một tổ chức sẽ hoạt động thế nào nếu máy tính, máy tính xách tay, máy chủ, email và Internet không khả dụng?

- Những điểm tiềm ẩn có thể gây thất bại trong quy trình của doanh nghiệp là gì?

- Các bên đối tác và bên liên kết nào đóng vai trò quan trọng trong hoạt động bình thường của công ty?

- Một công ty có những nguồn lực nào khi các quy trình kinh doanh quan trọng gặp sự cố: con người, kênh truyền thông dự phòng, nhà cung cấp năng lực?

- Số lượng nhân viên tối thiểu cần thiết để quản lý một trung tâm dữ liệu và hoạt động CNTT là bao nhiêu, họ phải thực hiện những chức năng gì và cần những công cụ nào để thực hiện việc này?

- Những kỹ năng chính cần có để khôi phục hoạt động bình thường là gì? Công ty có nhân viên toàn thời gian có kiến thức và kinh nghiệm này không, hay nên đưa các chuyên gia bên ngoài vào?

Ngoài ra, công ty nên nghiên cứu các tiêu chuẩn quốc tế kết hợp các thông lệ tốt nhất để đảm bảo tính liên tục của doanh nghiệp. Trước hết, đây là ISO 22301:2019, giúp các tổ chức xác định và ưu tiên các mối đe dọa. Điều này cho phép bạn phát triển hệ thống quản lý tính liên tục của doanh nghiệp để phản ứng nhanh với các sự cố và phục hồi sau chúng với sự gián đoạn tối thiểu đối với công việc.

Ngoài ISO 22301, các tiêu chuẩn khác bao gồm:

- ISO 22313 – cung cấp hướng dẫn về việc áp dụng các yêu cầu của ISO 22301;

- ISO 22317 – mô tả việc triển khai và duy trì các quy trình phân tích tác động của nhiều sự kiện khác nhau lên doanh nghiệp (Phân tích tác động kinh doanh);

- ISO 22318 – dành riêng để đảm bảo tính liên tục của chuỗi cung ứng;

- ISO 22398 – mô tả các nguyên tắc cơ bản để lập kế hoạch, tiến hành và phát triển các chương trình đào tạo có thể được sử dụng để thực hành các hành động trong các tình huống quan trọng;

- ISO 22399 – cung cấp hướng dẫn chung về việc phát triển tiêu chí hiệu suất cụ thể của riêng bạn cho công tác chuẩn bị ứng phó sự cố và duy trì hoạt động kinh doanh;

- NIST SP 800-34 – cung cấp hướng dẫn và khuyến nghị cho việc lập kế hoạch ứng phó khẩn cấp cho hệ thống CNTT;

- BS 25999 là một bộ hướng dẫn về tính liên tục của hoạt động kinh doanh từ Viện Tiêu chuẩn Anh.

BCP chứa các hướng dẫn cụ thể cho các phòng ban khác nhau của công ty: phải làm gì trong phạm vi trách nhiệm của mình để giảm thiểu thiệt hại từ tình huống tiêu cực. Vai trò chính ở giai đoạn này do nhóm ứng phó sự cố đảm nhiệm, nhóm này giám sát mọi nỗ lực ứng phó và phục hồi.

Đội ứng phó rò rỉ gồm những ai?

Nhóm này tập hợp các chuyên gia có đủ thẩm quyền để thực hiện các biện pháp ứng phó mà không cần yêu cầu thêm quyền. Đây là cách duy nhất để công ty có thể nhanh chóng ứng phó với vi phạm trong khủng hoảng.

Thành phần của nhóm có thể thay đổi tùy thuộc vào đặc thù của công ty. Tuy nhiên, trong hầu hết các trường hợp, nhóm phản ứng bao gồm:

- Trưởng nhóm – một nhà quản lý cấp cao, giám đốc bộ phận, nhân viên cấp cao đưa ra quyết định ứng phó và báo cáo với ban quản lý cấp cao;

- người quản lý dự án, người đảm bảo sự phối hợp công việc của nhóm;

- nhân viên chịu trách nhiệm làm việc với thông tin bí mật (dữ liệu cá nhân, bí mật thương mại, v.v.);

- chuyên gia pháp lý;

- Chuyên gia CNTT;

- đại diện phòng nhân sự;

- Chuyên gia quan hệ công chúng.

Nhóm ứng phó phải nắm quyền ngay trong những phút đầu tiên sau khi xác nhận vi phạm dữ liệu. Nhóm này hợp nhất tất cả các quyết định liên quan đến sự cố, giám sát việc xác định nguyên nhân, xây dựng thông tin liên lạc với các đối tượng nội bộ (ví dụ: nhân viên và cổ đông) và các bên bên ngoài (bao gồm các đối tác, cơ quan quản lý, v.v.).

BCP đưa ra các khuyến nghị về cách tổ chức hoạt động của công ty. Để xử lý đúng tình huống xâm phạm dữ liệu, nhóm ứng phó khủng hoảng sẽ cần một tài liệu khác – kế hoạch ứng phó rò rỉ.

Cách Chuẩn Bị Kế Hoạch Ứng Phó Vi Phạm

Trong khi BCP chứa hướng dẫn cho nhiều loại khủng hoảng khác nhau thì Kế hoạch ứng phó vi phạm lại mô tả các bước nhằm giảm thiểu thiệt hại cụ thể từ các sự cố liên quan đến thông tin công ty.

Thông tin được đề cập trong kế hoạch này bao gồm:

- tiêu chí rõ ràng cho những gì được coi là rò rỉ dữ liệu,

- một chiến lược đánh giá và quản lý vi phạm dữ liệu, bao gồm mô tả về hành động của nhân viên và nhóm ứng phó khủng hoảng,

- các yêu cầu hợp đồng mà công ty phải tuân thủ bất chấp sự cố,

- yêu cầu pháp lý, xét đến bản chất của dữ liệu bị rò rỉ,

- một chiến lược truyền thông với những người bị ảnh hưởng, các đối tác và nhà thầu,

- tiêu chí để xác định bên ngoài nào cần được liên hệ và khi nào (ví dụ: cơ quan thực thi pháp luật, cơ quan quản lý, phương tiện truyền thông).

Về bản chất, đến thời điểm này, công ty lấy lại quyền kiểm soát tình hình, bao gồm cả về mặt tương tác với các bên bên ngoài. Công việc tiếp theo liên quan đến việc xác định và loại bỏ nguyên nhân rò rỉ.

Phải làm gì sau khi rò rỉ

Sau khi xác định được vị trí vi phạm, hãy lưu và kiểm tra các bằng chứng có sẵn: nhật ký sự kiện, nhật ký hệ thống, hồ sơ ủy quyền hệ thống của công ty, v.v. Cần phải xác định tất cả các tình tiết của vụ rò rỉ và tái tạo lại trình tự thời gian của các sự kiện.

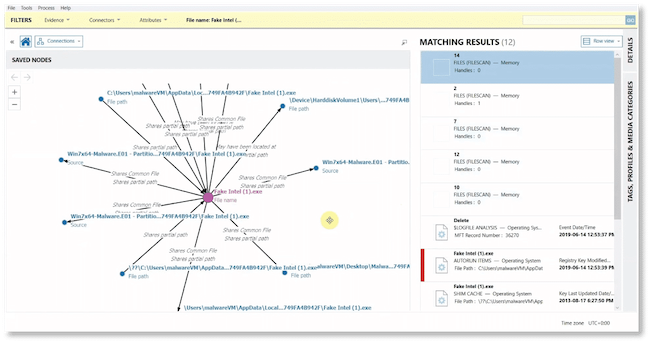

Điều này có thể đòi hỏi sự tham gia của các nhóm bên ngoài, bao gồm các chuyên gia pháp y kỹ thuật số (đọc của chúng tôi Tổng quan thị trường giải pháp điều tra sự cố) và tình báo mạng. Các chuyên gia này giám sát các nguồn tài nguyên ẩn, thu thập thông tin về các nhóm tin tặc, phương pháp và kỹ thuật của những kẻ xâm nhập. Họ có các công cụ theo ý mình thường giúp theo dõi nguồn đến một nhân viên cụ thể đã cố ý hoặc vô tình cho phép tiết lộ thông tin.

Hình 2. Xác định mối quan hệ giữa dữ liệu bằng cách sử dụng pháp y kỹ thuật số. Nguồn: Magnet Forensics

Ngay cả trước khi đưa các chuyên gia pháp y kỹ thuật số vào cuộc, một công ty có thể tự tiến hành điều tra và khắc phục mọi lỗ hổng bảo mật mà họ tìm thấy. Tốt nhất là nên bắt đầu bằng cách kiểm tra các vectơ tấn công thường được những kẻ rò rỉ sử dụng nhất.

Mật khẩu yếu và bị đánh cắp. Theo nghiên cứu, bốn trong năm vụ vi phạm một phần là do sử dụng thông tin đăng nhập bị xâm phạm. Các chuyên gia tại Digital Shadows Photon Research ước tính rằng có hơn 15 tỷ mật khẩu bị đánh cắp đang lưu hành trên Internet và dark web.

Để tăng cường bảo mật trong lĩnh vực này, ngay sau khi xảy ra sự cố, công ty nên đặt lại mật khẩu cho các tài khoản công ty và thực hiện chính sách, ví dụ, không cho phép nhân viên đặt mật khẩu như “qwerty” trên máy tính làm việc của họ. Trong tương lai, công ty cũng có thể sử dụng hệ thống xác thực đa yếu tốlàm phức tạp thêm việc truy cập của bên thứ ba vào các nguồn lực của công ty.

Lỗ hổng ứng dụng web. Các cuộc tấn công vào ứng dụng web hiện nằm trong 3 nguyên nhân hàng đầu gây ra sự cố. Theo các nhà nghiên cứu, 17% trong số tất cả các cuộc tấn công mạng đều nhắm vào các lỗ hổng trong ứng dụng web. Số lượng các trường hợp như vậy vào năm 2023 đã tăng 80% so với năm 2022 và số lượng lỗ hổng được ghi nhận đã tăng 25% (25 nghìn lỗ hổng vào năm 2023 so với 20 nghìn vào năm 2022).

Để ngăn chặn kẻ tấn công can thiệp vào hoạt động của các ứng dụng web, các chuyên gia khuyên bạn nên sử dụng Tường lửa ứng dụng web (WAF). Nó đóng vai trò là rào cản giữa các ứng dụng web và Internet, xác định dấu vết của các cuộc tấn công mạng trong lưu lượng truy cập.

Chương trình độc hại. Theo Parachute, cứ mỗi phút lại phát hiện 1,7 mẫu ứng dụng nguy hiểm mới vào năm 2023. Các kênh chính để phân phối chúng đến cơ sở hạ tầng của công ty là email và cơ chế tải vào hệ thống bên ngoài.

Trước hết, các giải pháp diệt vi-rút, hệ thống giám sát và các công cụ phát hiện và ứng phó với mối đe dọa tại điểm cuối (EDR) giúp chống lại chúng.

Tuy nhiên, các chuyên gia nhấn mạnh một cách đúng đắn rằng tội phạm đang tích cực sử dụng các bản tin lừa đảo và email. Các phương pháp kỹ thuật xã hội cho phép bạn bỏ qua các biện pháp bảo mật kỹ thuật. Theo Verizon, vào năm 2023, kỹ thuật xã hội là nguyên nhân gây ra 17% rò rỉ dữ liệu và trung bình một tổ chức phải chịu hơn 700 cuộc tấn công như vậy mỗi năm.

Biện pháp hiệu quả nhất để chống lại kỹ thuật xã hội là đào tạo kiến thức về mạng, nâng cao nhận thức về các mối đe dọa hiện có và tấn công giả định thường xuyên bằng cách sử dụng email càng giống với email mà tội phạm mạng sử dụng càng tốt.

Cài đặt quyền không đúng. Theo Gartner, chỉ có 1% công ty hiện đang áp dụng mô hình Zero Trust, cung cấp cho người dùng một bộ quyền hạn tối thiểu cần thiết. Do đó, nhân viên có thể thay đổi cài đặt hệ thống của máy tính làm việc, cài đặt ứng dụng của bên thứ ba, tạo tài khoản mới – nói tóm lại, một tài khoản công ty thông thường trong tay kẻ tấn công sẽ trở thành vũ khí chống lại công ty.

Phương pháp Zero Trust có thể được triển khai bằng cả phương pháp kỹ thuật và phương pháp tổ chức. Có những giải pháp cho phép các chuyên gia CNTT thiết lập quyền truy cập cho hàng nghìn người dùng doanh nghiệp chỉ bằng vài cú nhấp chuột. Công việc tương tự có thể được thực hiện thủ công.

Để đơn giản hóa việc kiểm soát các hành động trong mạng công ty, không chỉ nên sử dụng các giải pháp bảo mật mà còn nên tăng khả năng hiển thị các sự kiện thông qua phân đoạn vi mô. Điều này làm giảm lượng thông tin mà các chuyên gia phải làm việc và cũng khiến những kẻ xâm nhập khó di chuyển xung quanh cơ sở hạ tầng.

Sau khi xác định được nguồn rò rỉ, hãy lập kế hoạch hành động để loại bỏ các lỗ hổng bảo mật. Thực hiện theo nguyên tắc hợp lý: trong một số trường hợp, bạn cần cài đặt bản cập nhật phần mềm mà vì lý do nào đó dịch vụ CNTT không thực hiện, trong những trường hợp khác, bạn cần từ bỏ giải pháp cục bộ để chuyển sang dịch vụ của nhà cung cấp và trong những trường hợp khác, bạn cần xem xét lại các quy trình nội bộ của công ty.

Để hệ thống bảo mật của công ty bạn tiếp tục hoạt động, hãy cân nhắc chạy chương trình tiền thưởng cho lỗi, tổ chức kiểm tra thâm nhập thường xuyên cũng như đào tạo nâng cao nhận thức về an ninh mạng và các bài tập chống lừa đảo đã đề cập ở trên.

Giai đoạn cuối cùng để giải quyết hậu quả của rò rỉ là thông báo cho bên thứ ba về các biện pháp bạn đã thực hiện. Để đảm bảo rằng sự cố không còn trong ký ức của khách hàng, đối tác, nhà thầu và các bên quan tâm khác, công ty nên giải thích chi tiết cách xác định và loại bỏ nguyên nhân của sự cố. Điều này sẽ giúp doanh nghiệp thoát khỏi khủng hoảng với chi phí danh tiếng tối thiểu.

Mẹo cho người dùng cá nhân

Mặc dù kẻ tấn công đánh cắp dữ liệu từ cơ sở hạ tầng của công ty, nhưng không chỉ các công ty phải lo lắng về hậu quả mà cả người dùng bình thường. Câu chuyện về vụ rò rỉ từ Yandex.Food năm 2022 cho thấy tội phạm mạng có thể sử dụng thông tin cá nhân từ một dịch vụ để tấn công người dùng của các trang web khác, tích lũy thông tin và thực hiện các cuộc tấn công lừa đảo.

Hình 3. Bản đồ trực quan của 58.000 địa chỉ từ dữ liệu rò rỉ Yandex.Food. Nguồn: Tinkoff Journal

Do đó, cả cá nhân và công ty phải hiểu phải làm gì khi thông tin của họ rơi vào tay kẻ xấu.

- Cập nhật mật khẩu của bạn. Điều này chủ yếu dành cho tài khoản bị ảnh hưởng, nhưng lý tưởng nhất là bạn nên tạo thói quen thay đổi mật khẩu thường xuyên cho các dịch vụ chính của mình. Thực hiện theo các quy tắc để có mật khẩu mạnh: mật khẩu phải dài 8-12 ký tự và chứa chữ cái viết hoa và viết thường, số và ký tự đặc biệt. Mật khẩu tốt nhất là chuỗi ký tự ngẫu nhiên thay vì các từ hoặc cụm từ dễ nhận biết, vì vậy hãy sử dụng trình quản lý mật khẩu để cuộc sống của bạn dễ dàng hơn. Và tất nhiên, không sử dụng cùng một mật khẩu cho nhiều tài nguyên.

- Bật xác thực đa yếu tố. Không phải tất cả các dịch vụ đều cho phép điều này, nhưng các mạng xã hội lớn và cửa hàng kỹ thuật số đều hỗ trợ tính năng này. Xác thực đa yếu tố bổ sung thêm một lớp bảo mật ngoài mật khẩu: mã từ SMS hoặc email, dấu vân tay, v.v.

- Kiểm tra lịch sử tín dụng và theo dõi các tài khoản của bạn. Việc bạn mắc nợ khoản vay của người khác là một tình huống không thể xảy ra nhưng cực kỳ khó chịu. Nếu thông tin bị rò rỉ được báo cáo bởi dịch vụ lưu trữ dữ liệu tài chính hoặc hộ chiếu của bạn, hãy gửi yêu cầu đến Cục Lịch sử Tín dụng để đảm bảo rằng những kẻ lừa đảo không vay tiền thay mặt bạn. Nhân tiện, từ ngày 1 tháng 3 năm 2025, công dân Nga sẽ có cơ hội tự cấm vay tiền. Hãy sử dụng tùy chọn này để bảo vệ bản thân khỏi các hành vi bất hợp pháp.

- Hãy cảnh giác với mối đe dọa lừa đảo. Tội phạm mạng cố gắng sử dụng thông tin bị rò rỉ để làm cho email lừa đảo hoặc tin nhắn trên mạng xã hội đáng tin cậy hơn. Khi chúng biết địa chỉ hoặc vòng tròn xã hội của bạn, chúng sẽ cố gắng làm cho văn bản mồi nhử có nhiều khả năng là sự thật hơn. Trong những tuần đầu tiên sau khi dữ liệu bị rò rỉ, khả năng nhận được tin nhắn như vậy tăng đáng kể – hãy chuẩn bị cho điều này.

Để nhanh chóng theo dõi các rò rỉ có thể ảnh hưởng đến bạn, bạn có thể sử dụng dịch vụ xác minh từ Trung tâm điều phối quốc gia về sự cố máy tính. Nguồn lực này bắt đầu hoạt động vào năm 2024 và cho phép người dùng tìm hiểu xem dữ liệu cá nhân của họ có được công khai hay không.

Kết luận

Các biện pháp bảo mật được phát triển tốt không chỉ giúp đối phó với hậu quả của một cuộc tấn công mạng mà còn giảm khả năng xảy ra tình huống như vậy. Sau khi xây dựng một kế hoạch ứng phó, bạn có thể sẽ thấy những cách đơn giản để bảo đảm chống rò rỉ: triển khai chính sách mật khẩu trong công ty, tiến hành kiểm kê tài sản CNTT và đóng các cổng có thể truy cập từ Internet, thiết lập các quy trình để làm việc với phương tiện truyền thông bên ngoài, v.v.

Cả công ty và cá nhân đều nên phát triển một cách tiếp cận thông minh để bảo vệ dữ liệu của mình. Tội phạm mạng thường chọn những mục tiêu dễ dàng và nếu bạn tuân thủ các quy tắc bảo mật thông tin, bạn sẽ không có khả năng trở thành một trong số họ.