Công nghệ DNS-over-HTTPS (DoH) giúp bảo vệ người dùng khỏi việc dữ liệu bị thu thập trên các trang web và sau đó được bán cho các nhà quảng cáo. Tính bảo mật đạt được bằng cách mã hóa các yêu cầu của khách truy cập vào tài nguyên web. Hãy hiểu các sắc thái của công nghệ và cho bạn biết cách định cấu hình DoH đúng cách trong trình duyệt.

- Giới thiệu

- DNS và các mối đe dọa bảo mật

- “DNS qua HTTPS” là gì

- Cách thiết lập DoH trong trình duyệt của bạn

- 4.1. Mozilla Firefox

- 4.2. Google Chrome

- Lạm dụng DoH

- Hạn chế sử dụng công nghệ DoH

- kết luận

Giới thiệu

Hàng ngày chúng ta truy cập nhiều nguồn khác nhau trên Internet liên quan đến giáo dục, thông tin chuyên môn, giải trí, sở thích, sản phẩm, v.v. Yêu cầu đối với các nguồn lực khác nhau có thể xác định khá chắc chắn một người, xác định phạm vi và loại hoạt động, sở thích và mong muốn của người đó. Không phải tất cả người dùng đều cảm thấy thoải mái với ý tưởng rằng ai đó, có thể là chính phủ, ISP hoặc bên thứ ba, có thể giám sát đầy đủ hành vi trực tuyến của họ. Hơn nữa, thông tin đó được bán cho các bên thứ ba tham gia vào quảng cáo được nhắm mục tiêu, do đó có các biểu ngữ gây khó chịu với thông tin về yêu cầu của bạn trên các trang web khác nhau.

Công nghệ “DNS over HTTPS” (sau đây gọi tắt là DoH) được thiết kế để đảm bảo tính ẩn danh của các yêu cầu.

DNS và các mối đe dọa bảo mật

DNS là dịch vụ giúp người dùng tương tác với các trang web trên Internet. Mô tả chi tiết của nó có thể được tìm thấy ở đây.

Trong bối cảnh truy vấn DNS và khả năng lạm dụng chúng, có hai mối đe dọa chính đối với bảo mật người dùng: theo dõi và giả mạo.

Theo dõi đã được đề cập một phần ở trên: đó là việc thu thập thông tin về các yêu cầu của người dùng và việc bán nó cho bên thứ ba. Ngay cả khi bạn sử dụng máy chủ DNS đáng tin cậy ở nhà hoặc tại nơi làm việc, ở những nơi công cộng luôn có khả năng kết nối với mạng không dây bằng máy chủ DNS không an toàn sẽ giám sát tất cả các truy vấn của bạn và gửi chúng đến nơi không nên.

giả mạo là một triển khai của cuộc tấn công Man-in-the-Middle (MitM). Kẻ tấn công nhìn thấy yêu cầu của bạn có thể giả mạo phản hồi từ máy chủ DNS và hướng bạn đến một trang web độc hại hoặc lừa đảo. Nếu người dùng không cẩn thận trong những trường hợp như vậy, có thể dẫn đến việc cài đặt nhiều phần mềm độc hại khác nhau trên máy tính và làm lộ dữ liệu (tài khoản, mật khẩu, dữ liệu thẻ thanh toán), khiến mối đe dọa này đặc biệt nguy hiểm. Vấn đề được giải quyết một phần nhờ công nghệ DNSSEC, sử dụng nguyên tắc mã hóa khóa công khai bất đối xứng. Tất cả các phản hồi từ máy chủ DNS đều được ký điện tử; bất kỳ ai cũng có thể xác minh chữ ký và khóa bí mật được sử dụng để ký.

“DNS qua HTTPS” là gì

Vào tháng 10 năm 2018, Lực lượng đặc nhiệm kỹ thuật Internet (IETF) đã xuất bản RFC 8484, mô tả công nghệ DoH. Nó thực hiện các truy vấn DNS bằng công nghệ HTTPS. Để trao đổi bằng giao thức này, phải cài đặt chứng chỉ khóa chung và riêng. Dữ liệu được mã hóa bằng khóa riêng và được giải mã bằng khóa chung. Máy khách và máy chủ trao đổi khóa, sau đó tất cả dữ liệu được truyền ở dạng mã hóa. Do đó, khi sử dụng công nghệ này, các yêu cầu của bạn tới máy chủ DNS và phản hồi từ nó sẽ được truyền dưới dạng mã hóa.

Công nghệ DoH được sử dụng bởi các trình duyệt phổ biến Chrome và Firefox, cũng như các máy chủ DNS công cộng của Google, Cloudflare, OpenDNS, v.v.

Điều đáng lưu ý là không phải tất cả các yêu cầu DNS từ bạn đều được truyền mã hóa. Đầu tiên, một yêu cầu chứa tên tài nguyên – SNI (Server Name Indicator) – sẽ được gửi đến máy chủ DNS. SNI được giao thức mã hóa TLS sử dụng để yêu cầu chứng chỉ cho một tài nguyên cụ thể, nhờ đó các trang web khác nhau có thể được lưu trữ trên Internet trên cùng một địa chỉ IP. Theo đó, nhà cung cấp và bộ định tuyến của bạn dọc theo đường dẫn yêu cầu sẽ nhìn thấy nó, nhưng sau khi kết nối được thiết lập, mọi thứ sẽ được mã hóa. Điều này để lại vấn đề tiết lộ tên tài nguyên trong yêu cầu ban đầu.

Để giải quyết vấn đề này, công nghệ Chỉ báo tên máy chủ được mã hóa (ESNI) đã được phát triển. Đây là phần mở rộng của giao thức TLS cho phép mã hóa SNI bằng khóa chung của máy chủ DNS. Việc sử dụng công nghệ này có thể gây khó khăn khi truy cập một số trang web nếu nhà cung cấp sử dụng hệ thống lọc DPI vì nó kiểm tra SNI và loại bỏ yêu cầu nếu chỉ báo bị ẩn.

Cách thiết lập DoH trong trình duyệt của bạn

Việc thiết lập rất đơn giản; chúng tôi sẽ đưa ra ví dụ về cách triển khai nó trong hai trình duyệt phổ biến – Mozilla Firefox và Google Chrome.

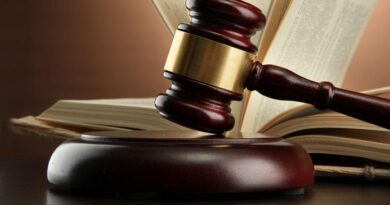

Mozilla Firefox

Nếu bạn sử dụng Mozilla Firefox, hãy đi tới Cài đặt, trong phần Chung, cuộn đến Cài đặt mạng và nhấp vào nút Cấu hình, ở dưới cùng hãy chọn hộp kiểm Bật DNS qua HTTPS. Theo mặc định, máy chủ Cloudflare được sử dụng, nếu cần, bạn có thể thay thế bằng máy chủ khác.

Hình 1. Cấu hình DoH trong Mozilla Firefox

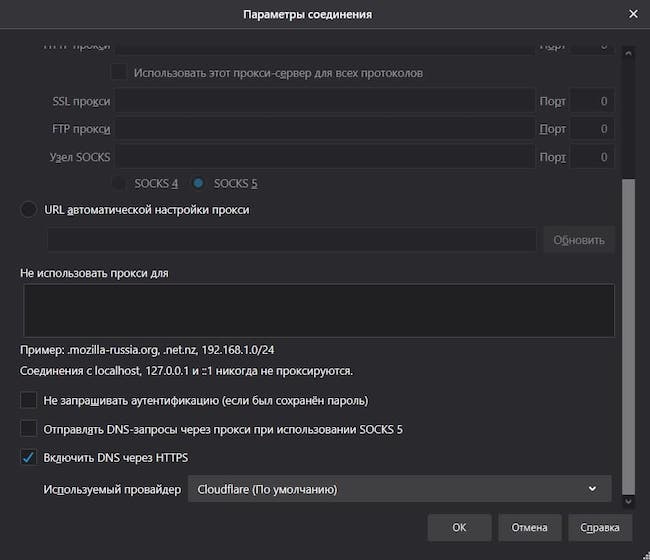

Google Chrome

Khi làm việc với Chrome, hãy mở Cài đặt, sau đó mở tab Bảo mật trong phần Quyền riêng tư và Bảo mật. Trong phần “Nâng cao”, bật tùy chọn “Sử dụng máy chủ DNS an toàn”. Bạn có thể sử dụng DoH với máy chủ DNS của nhà cung cấp dịch vụ hiện tại của mình, chọn tùy chọn có sẵn từ danh sách được đề xuất hoặc chỉ định một máy chủ khác.

Hình 2. Thiết lập DoH trong Chrome

Lạm dụng DoH

Để bảo vệ cơ sở hạ tầng thông tin của các công ty và phòng ban, các hệ thống chống vi-rút và phát hiện và ngăn chặn xâm nhập được sử dụng. Những công cụ bảo mật này sử dụng phân tích hoạt động độc hại dựa trên chữ ký. Đặc biệt, khi xử lý lưu lượng mạng, phần thân của gói dữ liệu sẽ được kiểm tra. Các công cụ bảo mật so sánh các yêu cầu, lệnh, đường dẫn và thông tin khác trong gói mạng với cơ sở dữ liệu chữ ký của chúng và nếu phát hiện thấy sự trùng khớp thì sẽ xảy ra chặn.

Phần mềm độc hại hiện đang nổi lên, lạm dụng DoH bằng cách sử dụng công nghệ này để thiết lập kết nối được mã hóa giữa máy tính bị nhiễm và máy chủ ra lệnh và kiểm soát (C&C). Các yêu cầu và phản hồi sẽ được mã hóa, do đó sẽ không thể phát hiện và chặn hoạt động độc hại bằng các công cụ bảo mật thông tin được mô tả. Vì vậy, việc lạm dụng DoH là cơ hội rất hấp dẫn cho những kẻ tấn công.

Hạn chế sử dụng công nghệ DoH

Nhiều tổ chức bảo mật thông tin thu thập các sự kiện từ máy chủ DNS của họ để giám sát hoạt động độc hại. Sử dụng truy vấn DNS, bạn có thể xác định các cuộc tấn công có chủ đích vào hệ thống thông tin, cũng như xác định máy tính bị nhiễm phần mềm độc hại. Cũng dựa trên chúng mà các quy tắc tương quan cho hệ thống SIEM được tạo ra. Vì vậy, việc sử dụng DoH khiến việc giám sát hoạt động độc hại trở nên rất khó khăn. Để giải quyết vấn đề, các miền “canary” (xác minh) đã được phát minh. Để tắt DoH, bạn cần thêm một mục có tên miền như vậy vào máy chủ DNS cục bộ. Ví dụ: Firefox kiểm tra tên “use-application-dns.net” và nếu máy chủ DNS trả về lỗi khi truy vấn tên đó, trình duyệt sẽ sử dụng DoH. Nếu không, thông tin về tên miền đó sẽ được nhận và DoH sẽ không được sử dụng.

Ngoài ra, các máy chủ DNS phổ biến còn triển khai chức năng kiểm soát của phụ huynh (hạn chế các tài nguyên không mong muốn đối với trẻ em); Theo đó, khi sử dụng DoH, hoạt động của nó sẽ không chính xác. Vấn đề này cũng được giải quyết với sự trợ giúp của các miền “canary”, nhưng tên sẽ được yêu cầu từ các máy chủ công cộng. Thông tin về tên nào được sử dụng để vô hiệu hóa DoH khi sử dụng một dịch vụ cụ thể không được tiết lộ.

kết luận

Công nghệ DoH rất hữu ích và xứng đáng được sử dụng rộng rãi. Bạn có thể tăng tính ẩn danh và bảo mật của mình bằng cách thực hiện các cài đặt trình duyệt đơn giản. DoH được hỗ trợ bởi các trình duyệt và máy chủ DNS phổ biến. Giờ đây, đã gần ba năm trôi qua kể từ khi công nghệ này được tạo ra, người dùng sẽ không gặp bất kỳ khó khăn nào khi sử dụng nó. Tuy nhiên, điều đáng chú ý là tin tức xuất hiện định kỳ về khả năng cấm các công nghệ sử dụng thuật toán mật mã để ẩn tên của các tài nguyên được yêu cầu, điều này không thể không khiến các chuyên gia CNTT lo lắng.